As¨ª se produce un ataque inform¨¢tico

El ciberdelincuente maneja los tiempos de manera que dos de cada tres empresas se dan cuenta cuando son avisadas por terceros o cuando les piden un rescate en criptomonedas

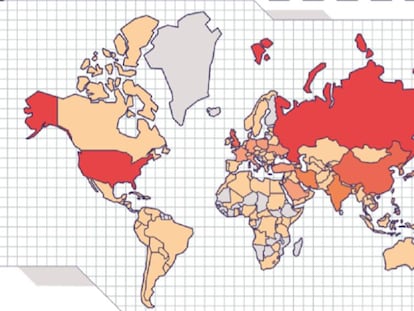

Un ataque inform¨¢tico puede perseguir la destrucci¨®n de las redes y datos de una empresa, o bien exigir un rescate econ¨®mico a cambio de la informaci¨®n robada. En ambos casos, todo empieza con una etapa de reconocimiento en dos fases, externa e interna. La primera, persigue averiguar c¨®mo opera la compa?¨ªa y sus filiales. La segunda, consiste en localizar e infectar las copias de seguridad (backups) de los datos. Sendas pr¨¢cticas no suelen ser detectadas de inmediato y los bancos no son el mayor objeto de deseo de estos delincuentes: el sector p¨²blico y las industrias manufactureras o de viajes han registrado a su vez incidentes, tanto en Europa como en Estados Unidos. Sin embargo, sigue fallando la respuesta como equipo de las instancias afectadas, porque,?seg¨²n han observado empresas como IBM, la ciberseguridad suele depender de un departamento separado del resto.

Es un chantaje en toda regla, y si las empresas restauran luego sus copias de seguridad sin haber hecho antes una investigaci¨®n forense profunda, pueden recuperar datos todav¨ªa infectados

Para acceder a una firma o entidad de cierta envergadura, ¡°hay que analizar su ecosistema externo¡±. ¡°Si opera con firmas m¨¢s peque?as con acceso a sus redes de Internet, pero m¨¢s vulnerables y sin presupuesto para protegerse bien, resulta m¨¢s f¨¢cil para el atacante entrar por ah¨ª para lograr su objetivo¡±, dice Francisco Gali¨¢n, experto en ciberseguridad de IBM,?que cuenta con un centro de operaciones especializado en simular cibertaques. Montado en un cami¨®n de 23 toneladas llamado C-TOC [Cyber Tactical Operations Center], viaja por el mundo y ha recalado estos d¨ªas en Holanda. Sus instalaciones permiten poner a prueba a las compa?¨ªas para meterse tanto en ¡°la mente del atacante como en la de su v¨ªctima, entendida esta ¨²ltima como empresa, para dar respuesta a tiempo a una de estas crisis¡±, en palabras de Erno Doorenspleet, su responsable. La sorpresa empresarial es similar al bloqueo de un comprador an¨®nimo atacado cuando solo buscaba, por ejemplo, regalos navide?os. Ambas reacciones convergen ¡°cuando la tensi¨®n por lo ocurrido impide casi pensar y se pierde un tiempo precisos; y ah¨ª puede verse la madurez t¨¦cnica de una compa?¨ªa¡±, explica.

En las simulaciones, ¡°tan intensas que, a veces, ha habido incluso conatos de enfrentamiento entre ejecutivos al verse inmersos en un incidente inform¨¢tico al que no pueden responder adecuadamente¡±, indica Doorenspleet, se explica la fase de reconocimiento interno de la infraestructura de la red elegida. Se va en busca de los datos, y si la intenci¨®n de los ciberdelincuentes es causar el mayor trastorno posible, "dar¨¢n la sensaci¨®n de que se trata de un secuestro de datos (ransomware), que podr¨¢n ser luego recuperados, pero, en realidad, se han infectado y se destruyen, y tambi¨¦n son perturbados los servidores y cualquier m¨¢quina atacada¡±, sigue Gali¨¢n. ¡°Si lo que pretenden es pedir un rescate para devolver la informaci¨®n sustra¨ªda, el asaltante cifrar¨¢ todos los datos de la instituci¨®n elegida y mandar¨¢ luego una notificaci¨®n de pago, generalmente en criptomonedas. Es un chantaje en toda regla, y si las empresas restauran luego sus copias de seguridad sin haber hecho antes una investigaci¨®n forense profunda, pueden recuperar datos todav¨ªa infectados. El atacante suele permanecer en la red unos cinco o seis meses, y deja lo que denominamos mecanismos de persistencia, unas puertas traseras, en la red. Si pasado ese tiempo, comprueba que sigue habiendo cabos sueltos en la seguridad, pueden atacar de nuevo¡±.

La dif¨ªcil detecci¨®n en tiempo real de un ciberataque responde a los tiempos manejados por los delincuentes. Una vez obtenida la informaci¨®n que buscaban, pasan tres o cuatro semanas sin moverse en la red elegida. De esa forma, ¡°cuando se lancen, crear¨¢n gran confusi¨®n en los equipos de seguridad, porque no hallar¨¢n movimientos extra?os recientes¡±. ¡°Aunque hay empresas con buenos equipos de seguridad, y otras tienen planes, los primeros suelen trabajar aislados del resto de los departamentos, y as¨ª no se puede reaccionar bien ante una crisis. En cuanto a los planes, muy pocas los ensayan, y el ciberdelincuente ya no es un tipo metido en un s¨®tano con sudadera y capucha. Ahora son equipos profesionales, y aunque es dif¨ªcil se?alarlos, s¨ª hay momentos claros de riesgo. Por ejemplo, cuando es Navidad en una parte del mundo, pero no en otras, y la gente se lanza en masa a consumir online¡±, advierte Gali¨¢n.

El experto indica que dos de cada tres compa?¨ªas averiguan que han sido atacadas cuando se lo notifican otros, porque sus datos se han hecho p¨²blicos, o al recibir una nota del ciberdelincuente pidiendo un rescate. Seg¨²n el Instituto estadounidense Ponemon, que investiga de forma independiente la protecci¨®n de datos, ¡°solo el 36% de las 600 empresas de Informaci¨®n y Tecnolog¨ªa (IT) encuestadas en el pa¨ªs en 2018, aseguraron que sus equipos son lo bastante eficaces para detectar e investigar la ciberseguridad interna antes de que se produzca un ataque¡±. Por otra parte, ¡°un 71% de los altos ejecutivos y gerentes no manten¨ªan una comunicaci¨®n fluida sobre los riesgos con los servicios de seguridad, y un 68% no captaba bien el peligro [de ciberataques] y el efecto negativo para la compa?¨ªa¡±. Aunque las cifras no suelen hacerse p¨²blicas, la tendencia observada por especialistas como Gali¨¢n indica que las aseguradoras est¨¢n dispuestas a pagar rescates de esta clase hasta cierto l¨ªmite, ¡°digamos un mill¨®n de d¨®lares¡±. Pero incluso as¨ª, no est¨¢ garantizada la recuperaci¨®n de datos.

Apag¨®n en Ucrania y nucleares afectadas en Ir¨¢n e India

El 23 de diciembre de 2015, la compa?¨ªa el¨¦ctrica ucrania Prykarpattya Oblenergo, sufri¨® un apag¨®n en su red que dej¨® a oscuras a 600.000 hogares durante varias horas. Seg¨²n sus portavoces, se trat¨® de un ciberataque, y la alerta de que pod¨ªan asaltarse las infraestructuras civiles de un pa¨ªs fue mundial. Tanto el Gobierno de Kiev como Estados Unidos se?alaron p¨²blicamente a Mosc¨² como el instigador del incidente. En 2010, un virus denominado Stuxnet, infect¨® los sistemas de control de la central nuclear de Bushehr, al sur de Ir¨¢n. Un a?o despu¨¦s, el embajador ruso ante la OTAN [Rusia constru¨ªa la planta] asegur¨® que el virus la hab¨ªa expuesto a un desastre nuclear. En octubre de 2019, la Corporaci¨®n de Energ¨ªa Nuclear de la India reconoci¨® un ciberataque contra su principal central. El virus empleado se hab¨ªa encontrado antes en asaltos similares vinculados a grupos de Corea del Norte.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.