Los troyanos esp¨ªan en Alemania

China y los servicios secretos de Berl¨ªn, en el ojo del hurac¨¢n por los ataques electr¨®nicos

Algunos Estados son m¨¢s cuidadosos que otros en sus estrategias de guerra cibern¨¦tica e inform¨¢tica, pero todos los servicios secretos libran esta batalla de un modo u otro desde hace d¨¦cadas". A Andy M¨¹ller-Maguhn, portavoz del Chaos Computer Club (CCC), le llueven estos d¨ªas consultas. Su club de hackers, registrado en Alemania como asociaci¨®n "para evitar el tratamiento de terroristas", es uno de los m¨¢s veteranos y numerosos del mundo. Le preguntan sobre el espionaje chino contra sistemas inform¨¢ticos alemanes y sobre los avances en el proyecto gubernamental de introducir programas esp¨ªa en ordenadores de sospechosos de terrorismo.

El semanario Der Spiegel inform¨® sobre el hallazgo de programas de espionaje en los ordenadores de la Canciller¨ªa y de varios ministerios. Los servicios secretos internos detectaron en mayo los programas infiltrados. Seg¨²n estas informaciones, el vicepresidente de los servicios secretos, Hans-Elmar Remberg, atribuye el ataque a unidades de espionaje del Ej¨¦rcito chino, que intentaron camuflarse con servidores inform¨¢ticos en Corea del Sur.

Los cr¨ªticos al plan ven un intento de ampliar el campo de acci¨®n de los servicios secretos

El ej¨¦rcito chino, sospechoso de atacar con troyanos incluso los ordenadores de la canciller¨ªa germana

De prosperar en Alemania la aspiraci¨®n del democristiano ministro de Interior Wolfgang Sch?uble, las computadoras de los servicios secretos que descubrieron en mayo los ataques chinos podr¨¢n servir a su vez para el espionaje inform¨¢tico. Esta semana se han conocido los avances del controvertido proyecto gubernamental para crear troyanos esp¨ªa e instalarlos legalmente en ordenadores de sospechosos. Varios medios publicaron el mi¨¦rcoles que el "troyano federal" (o Remote Forensic Software (RFS, seg¨²n la jerga ministerial alemana) est¨¢ casi listo para su uso en ordenadores, PDAs o tel¨¦fonos m¨®viles.

Los troyanos (por el caballo de Troya) son programas inform¨¢ticos que a menudo llegan disfrazados en archivos adjuntos de correo electr¨®nico. Subrepticiamente instalados en un sistema pueden espiar, recopilar y enviar datos sin que su due?o se percate o permitir el control remoto de un ordenador desde uno distinto, conectado al otro lado del mundo. En China, por ejemplo.

La embajada china en Berl¨ªn calific¨® las informaciones sobre el ataque a ordenadores del Gobierno alem¨¢n de "especulaci¨®n irresponsable sin ning¨²n fundamento", pero el Gobierno admite que los servicios secretos alemanes usaron la nueva arma en la lucha antiterrorista. Al menos 10 veces desde que el entonces ministro del Interior, Otto Schily, socialdem¨®crata, la admiti¨® en 2005. En 2007, el ministerio suspendi¨® estas actividades. Ahora se trata de crear un marco legal que permita su uso policial. El caso est¨¢ en el Constitucional, que se pronunciar¨¢ en primavera.

Las cr¨ªticas arrecian. Si bien un troyano puede pasar inadvertido en el ordenador de un usuario com¨²n, es menos probable que funcione contra una banda terrorista sofisticada. Bastar¨ªa que los delincuentes impidieran el acceso a internet de los ordenadores con datos caracter¨ªsticos y usaran ordenadores limpios para entrar a internet. Adem¨¢s, cualquier usuario con las herramientas de programaci¨®n adecuadas no tendr¨ªa mayor dificultad en encontrar el "troyano federal". Criminales avezados podr¨ªan aprovechar su presencia para que enviara datos err¨®neos o confusos.

Los cr¨ªticos ven un intento de ampliar el campo de acci¨®n de los servicios secretos. En primer lugar, porque est¨¢ a¨²n por aclararse la validez jur¨ªdica de las pruebas que las fuerzas de seguridad adquieran mediante los troyanos. Para M¨¹ller-Maguhn, es improbable que un juez admita pruebas obtenidas en registros en l¨ªnea porque "es imposible dilucidar si son originales o las introdujeron los mismos investigadores con el troyano que usan para su supuesto descubrimiento".

Si no hay validez jur¨ªdica, las informaciones s¨®lo ser¨¢n relevantes "en el mejor de los casos" para engordar bases de datos de las autoridades. En el peor, "cabe imaginarse" la manipulaci¨®n de sistemas inform¨¢ticos para criminalizar o sabotear las actividades de su propietario. En el caso chino, para robar valiosa informaci¨®n confidencial.

Los expertos en seguridad llevan meses advirtiendo de que los chinos son temibles aunque traigan regalos. Ya en febrero alertaban del recrudecimiento de los asaltos inform¨¢ticos orientales contra empresas y redes de informaci¨®n alemanas. No s¨®lo en busca de secretos pol¨ªticos o diplom¨¢ticos sino tambi¨¦n para acceder a habilidades t¨¦cnicas y cient¨ªficas de ingenieros, empresarios o arquitectos alemanes, principal materia prima del pa¨ªs. El bot¨ªn es incalculable. Si hasta hace unos a?os la industria china se limitaba a reproducir art¨ªculos en versi¨®n barata, ahora se hacen con tecnolog¨ªa punta e incluso esp¨ªan la organizaci¨®n y construcci¨®n de plantas de producci¨®n completas.

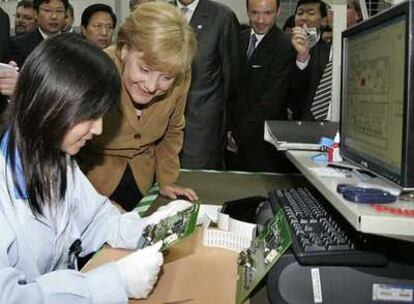

Las tentaciones chinas son demasiado golosas para que se limite desde Alemania la colaboraci¨®n con el nuevo gigante econ¨®mico. Ser¨¢ dif¨ªcil que se enturbien las relaciones comerciales por el ataque descubierto en mayo y publicado esta semana, cuya calidad se?ala al Estado chino como responsable ¨²ltimo. La canciller Angela Merkel (CDU), en visita oficial en China hasta el mi¨¦rcoles, logr¨® de su hom¨®logo chino, Wen Jiabao, la promesa de que tomar¨¢ "medidas resueltas que eviten los ataques de hackers" en Alemania.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.