No todos los ataques son ciberataques

La diferenciaciĻŪn entre distintos tipos de delitos informĻĒticos es clave para distinguir los actos de guerra de las actividades criminales

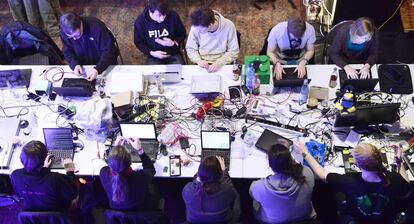

Raras veces pasa una semana sin que se mencione un ciberataque en los titulares de la prensa internacional. Pero ya sea la reciente filtraciĻŪn de datos de la Agencia Mundial Antidopaje (AMA), el robo de 6,6 millones de claves de seguridad del servicio publicitario ClixSense o los ataques DDoS (Ataque Distribuido de DenegaciĻŪn de Servicio) contra los populares servidores de videojuegos de Blizzard Entertainment, lo normal es que todos los incidentes sean denominados como ciberataques sin la menor distinciĻŪn entre sĻŠ.

Para observar las cosas con perspectiva, imaginemos un mundo en el que cualquier acto criminal, por insignificante que sea, fuese calificado como asesinato. Y ahora pensemos en cĻŪmo afectarĻŠa eso a nuestra sensaciĻŪn de inseguridad.

Ciertamente, uno de los mayores retos de la seguridad de la informaciĻŪn es que, como describe con elocuencia el Centro de Excelencia para la Ciberdefensa Cooperativa de la OTAN (CCD COE): Ą°No existen definiciones comunes para los tĻĶrminos informĻĒticos; cada naciĻŪn/organizaciĻŪn los entiende de una manera diferenteĄą.

El ejemplo mĻĒs notable de cĻŪmo este problema cobra relevancia fueron las palabras que pronunciĻŪ el director de la Inteligencia Nacional de EE UU, James Clapper, frente al ComitĻĶ para la Inteligencia de Interior en septiembre de 2015. Clapper bĻĒsicamente dijo que la intrusiĻŪn en la red de la Oficina Estadounidense de AdministraciĻŪn de Personal (OPM) ĄŠy el robo de la informaciĻŪn de 21,5 millones de funcionarios (antiguos, vigentes y futuros)ĄŠ no era un ciberataque: Ą°No hubo destrucciĻŪn o manipulaciĻŪn de datos. Simplemente los robaron. Eso es una actividad pasiva de recolecciĻŪn de informaciĻŪn, similar a la que nosotros hacemosĄą. El ComitĻĶ, por supuesto, no daba crĻĶdito a lo que escuchaba, y argumentĻŪ con vehemencia que negarse a calificar de ciberataque al pirateo de la OPM minimizarĻŠa la gravedad del incidente.

Sin embargo, Clapper tenĻŠa razĻŪn. De hecho, la definiciĻŪn mĻĒs correcta de lo que constituye un ciberataque se puede encontrar en el Manual Tallinn sobre el Derecho Internacional en Ciberguerra, que lo describe como: Ą°Aquella operaciĻŪn cibernĻĶtica, ofensiva o defensiva, de la que se espera que pueda causar pĻĶrdidas de vidas humanas, lesiones a las personas o da?os o destrucciĻŪn de bienesĄą.

Hasta la fecha solo ha habido dos operaciones cibernĻĶticas que han superado el lĻŠmite de lo fĻŠsico, causando da?os

Hasta la fecha, sĻŪlo hay dos ciberataques que hayan superado ese lĻŠmite fĻŠsico. El primero fue el uso del gusano informĻĒtico Stuxnet en agosto de 2007 para infectar la planta de enriquecimiento de uranio de Natanz en IrĻĒn (atribuido a EE UU e Israel), y el segundo es un ciberataque mucho menos conocido contra una planta siderĻērgica alemana (sin nombre) en 2015 que nadie se ha atribuido pĻēblicamente, y que causĻŪ Ą°da?os considerables y sin especificarĄą.

Hay tambiĻĶn otros ataques que han llegado a rozar el lĻŠmite fĻŠsico. Por ejemplo, el ataque del virus Shamoon contra la petrolera saudĻŠ Aramco durante el RamadĻĒn de 2012 (atribuido a IrĻĒn), que Ą°borrĻŪ parcialmente o destruyĻŪ por completo los discos duros de 35.000 ordenadores de la compa?ĻŠaĄą. El incidente llegĻŪ a obligar al por entonces secretario de Defensa de EE UU, Leon Panetta, a declarar que Shamoon es Ą°uno de los primeros [programas de malware] que hemos visto que puede inutilizar y destruir ordenadores (Ą) hasta el punto de tener que reemplazarlosĄą. Otro caso es el ciberataque contra la red elĻĶctrica ucraniana a finales de 2015 (atribuido a Rusia), que afectĻŪ aproximadamente a 225.000 usuarios con un apagĻŪn que durĻŪ varias horas. SegĻēn E-ISAC (Centro de AnĻĒlisis e Intercambio de InformaciĻŪn sobre la Electricidad en AmĻĶrica del Norte), los ciberataques en Ucrania fueron Ą°los primeros incidentes pĻēblicamente reconocidos que han causado cortes en el suministroĄą. En comparaciĻŪn con estos sucesos, la intrusiĻŪn en la OPM (atribuida a China) o la reciente filtraciĻŪn de los correos electrĻŪnicos del ComitĻĶ Nacional DemĻŪcrata de EE UU (atribuida a Rusia), constituyen presas fĻĒciles cuyos sistemas no gozaban para empezar de un mantenimiento o sistema de seguridad adecuados.

Por ello, emplear la terminologĻŠa correcta es enormemente importante, porque llamar a todo por el mismo nombre (a) debilita la nociĻŪn de ciberseguridad del pĻēblico, (b) desdibuja los lĻŠmites entre actos de guerra y actividades criminales, (c) oculta la tendencia general de que los ciberataques van a mejor, no a peor, y (d) no tiene en cuenta el peligro mayor de que el conocimiento de cada ciberataque se propaga inevitablemente por igual entre los Estados naciĻŪn y los cibercriminales. Roel Schouwenberg, antiguo analista sĻĶnior de Kaspersky Labs, lo dejĻŪ bien claro: Ą°Los cibercriminales corrientes observan lo que hace Stuxnet y dicen: ĄŪQuĻĶ buena idea, hagamos lo mismoĄą.

Stefan Soesanto es investigador del Consejo Europeo para las Relaciones Exteriores (ECFR) y experto en ciberseguridad.

TraducciĻŪn de GermĻĒn Ponte.

Tu suscripciĻŪn se estĻĒ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripciĻŪn?

Si continĻēas leyendo en este dispositivo, no se podrĻĒ leer en el otro.

FlechaTu suscripciĻŪn se estĻĒ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripciĻŪn a la modalidad Premium, asĻŠ podrĻĒs a?adir otro usuario. Cada uno accederĻĒ con su propia cuenta de email, lo que os permitirĻĒ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripciĻŪn de empresa? Accede aquĻŠ para contratar mĻĒs cuentas.

En el caso de no saber quiĻĶn estĻĒ usando tu cuenta, te recomendamos cambiar tu contrase?a aquĻŠ.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrarĻĒ en tu dispositivo y en el de la otra persona que estĻĒ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquĻŠ los tĻĶrminos y condiciones de la suscripciĻŪn digital.