As¨ª act¨²a el ¡®ej¨¦rcito de zombies¡¯ que ha inutilizado cientos de webs

El ataque masivo que recibieron ayer las webs de algunas de las principales empresas estadounidenses es uno de los ciberincidentes m¨¢s potentes que conocemos o, que al menos, se han hecho p¨²blicos hasta la fecha. La gravedad del ciberataque es aun mayor, si cabe, por la nueva t¨¦cnica que se ha usado: los cibercriminales se han servido del Internet de las Cosas para perpetrarlo. En buena parte, ah¨ª radica el ¨¦xito de este ataque que ha tumbado una serie de webs con una de las formas m¨¢s cl¨¢sicas de inutilizar un servidor como es un ataque por Denegaci¨®n de Servicio (por sus siglas en ingl¨¦s DDoS).

Los cibercriminales han aprovechado que estos dispositivos no suelen estar vigilados por antivirus y que se conectan a Internet de forma autom¨¢tica

Por poner un ejemplo, cuando Anonymous decid¨ªa atacar webs de partidos pol¨ªticos, usaba esta t¨¦cnica sirvi¨¦ndose de ordenadores personales. En este caso, ha sido muy distinto. En lugar de inyectar c¨®digo malicioso en ordenadores o m¨®viles, los cibercriminales han aprovechado todos esos dispositivos que no suelen estar vigilados por antivirus y que se conectan a Internet de forma autom¨¢tica para que la compa?¨ªa de la luz sepa cu¨¢l es nuestro consumo o para que nuestra nevera pida al supermercado m¨¢s leche. A todos estos dispositivos se los conoce como el Internet de las Cosas (por sus siglas en ingl¨¦s IoT).

Por tanto, podemos prever que no se va a tratar del ¨²ltimo ataque de este estilo, ya que el Internet de las Cosas no para de crecer exponencialmente. En pocos a?os, tendremos decenas de estos dispositivos en nuestras casas, pero tambi¨¦n los habr¨¢ en las ciudades inteligentes o smartcities. Todas estas m¨¢quinas conectadas a Internet pueden convertirse en un ¡°ej¨¦rcito de zombies¡± si no se ponen medidas importantes de seguridad en todos ellos.

??C¨®mo se ha perpetrado el ataque?

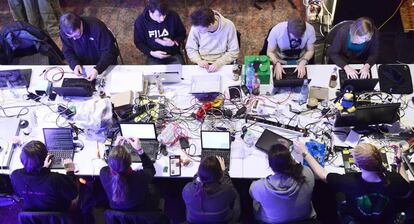

Para efectuar este DDoS de esta magnitud, los ciberdelincuentes primero han tenido que infectar miles o decenas de miles de equipos inform¨¢ticos e instalar un malware que, literalmente, se ha quedado dormido esperando instrucciones para empezar a funcionar. Esta tarea es complicada y lenta, ya que hay que infectar los equipos poco a poco con unos virus bien dise?ados para que se queden latentes sin ser identificados.

En segundo lugar, y esta es la parte m¨¢s complicada de todas, los ciberdelincuentes han tenido que sacar de ese letargo a todos esos virus instalados en miles de dispositivos conectados a Internet para que, de forma simult¨¢nea, intentasen acceder al mismo servidor. Tengamos en cuenta que no se ha tratado de ordenadores o m¨®viles, sino de equipos que tradicionalmente est¨¢n m¨¢s desprovistos de sistemas antivirus como c¨¢maras de vigilancia de beb¨¦s, routers caseros, cafeteras que hacen pedidos de forma autom¨¢tica cuando se quedan sin caf¨¦ y un largu¨ªsimo etc¨¦tera de dispositivos conectados al Internet de las Cosas

Lo que no est¨¢ claro es qui¨¦n tiene la capacidad de tumbar de forma simult¨¢nea algunos de los servidores mejor preparados para asumir las mayores cantidades de tr¨¢fico como Netflix, New York Times o Spotify. Lo que s¨ª es evidente es que este ataque es un aviso a navegantes para declarar que el Internet de las Cosas es vulnerable. El hecho de que se use el IoT para tumbar webs de servicios de ocio y entretenimiento es preocupante, pero lo que realmente hace imperioso que haya un acuerdo global sobre seguridad es que estos ciberdelincuentes puedan tumbar los servidores de servicios de infraestructuras cr¨ªticas como un aeropuerto, una central t¨¦rmica o un hospital.

Tener un antivirus en el ordenador ya no es suficiente, aunque s¨ª necesario. Necesitamos sistemas que defiendan de forma coordinada todas las conexiones a Internet de cada persona, ya que cualquier dispositivo, ya sea un smartwatch, una alarma de incendios, un m¨®vil o una cafetera con conexi¨®n a la red pueden convertirse en las piezas clave para efectuar con consecuencias que podr¨ªan ir m¨¢s all¨¢ de dejarnos sin escuchar m¨²sica por internet durante un par de horas.

Herv¨¦ Lambert es Retail Product Manager de Panda Security

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.