Gil Shwed: ¡°Desde un ordenador se pueden inutilizar hospitales o dejar sin agua una ciudad¡±

El consejero delegado de Check Point, una de las mayores empresas de ciberseguridad del mundo, destaca que la hiperconexi¨®n a internet, acelerada por la pandemia, ha disparado la cantidad y gravedad de las amenazas digitales

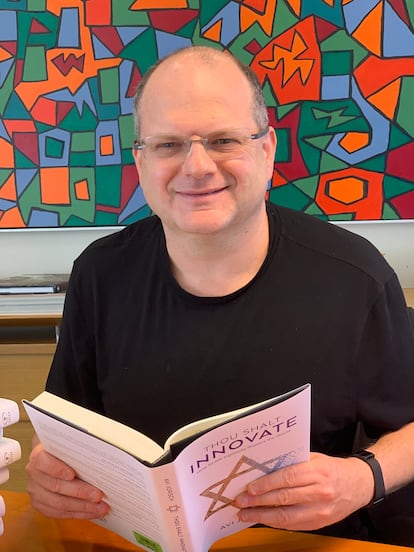

Empez¨® a programar a los 13 a?os. A los 15 inici¨® sus estudios de inform¨¢tica en la Universidad Hebrea de Jerusal¨¦n. A los 25, en 1993, fund¨® junto a dos colegas Check Point, la que hoy es una de las empresas de ciberseguridad m¨¢s reputadas del mundo, con una facturaci¨®n que en 2021 super¨® los 2.100 millones de d¨®lares. Gil Shwed (Jerusal¨¦n, 1968) se hizo un nombre en el sector al desarrollar el primer firewall o cortafuegos moderno, un tipo de programa inform¨¢tico que protege al ordenador frente a intrusiones externas cuando se navega por internet. Su invento se convirti¨® autom¨¢ticamente en categor¨ªa: todos los ordenadores usan hoy un firewall, independientemente del proveedor de seguridad con el que cuenten.

La voz de Shwed es escuchada con atenci¨®n en foros y eventos. Aunque quiz¨¢s lo m¨¢s interesante es lo que se calla. El israel¨ª maneja informaci¨®n de alto voltaje. Se dice que han recurrido a ¨¦l grandes multinacionales y ministros para que les resuelva crisis graves. Declina hablar sobre ello: la confidencialidad es una norma de oro en su negocio. Shwed atiende por videollamada a EL PA?S desde Jerusal¨¦n. Luce su caracter¨ªstica camiseta negra y habla desde un escritorio muy normal. Imposible inferir a simple vista que acumula una fortuna estimada en unos 3.400 millones de d¨®lares, seg¨²n la revista Forbes.

La entrevista se realiz¨® antes de que Rusia desplegara tropas en Ucrania, pero pocas semanas despu¨¦s del ciberataque atribuido a grupos rusos contra agencias gubernamentales ucranias. Tanto Shwed como su equipo declinaron hablar sobre este asunto al considerarlo ¡°muy sensible¡±. Tampoco quisieron hacer comentarios tras iniciarse la ofensiva terrestre.

Pregunta. ?Tenemos motivos para preocuparnos por la ciberseguridad?

Respuesta. Creo que hoy m¨¢s que nunca, especialmente tras dos a?os de pandemia en la que nos hemos volcado en el mundo digital. Las f¨¢bricas, las infraestructuras cr¨ªticas como el agua o la electricidad¡ todo est¨¢ conectado y controlado por internet. Desde un ordenador remoto se pueden inutilizar hospitales, cambiar ra¨ªles de tren o cerrar las tuber¨ªas de suministro de agua de una ciudad. Y por supuesto tambi¨¦n se puede acceder a nuestros datos personales: d¨®nde he estado, con qui¨¦n, mi historial m¨¦dico, mis finanzas, etc¨¦tera. Nuestra vida entera est¨¢ en peligro constante, s¨ª. Y, a diferencia de en el mundo f¨ªsico, en el digital es casi imposible localizar a los delincuentes: alguien puede atacar una infraestructura espa?ola desde Israel a trav¨¦s de servidores en otros lugares del mundo.

P. ?Se presta suficiente atenci¨®n a estos desaf¨ªos?

R. Necesitamos hacer m¨¢s. Nosotros estamos desarrollando herramientas para combatir la quinta generaci¨®n de ciberataques. La mayor¨ªa de organizaciones est¨¢n todav¨ªa protegi¨¦ndose contra la cuarta, lo que ha hecho por ejemplo que en Alemania se secuestraran los sistemas de un hospital en plena pandemia y tuviera que volverse totalmente anal¨®gico para poder seguir funcionando.

P. ?Qu¨¦ es la quinta generaci¨®n de ciberataques?

R. Hemos identificado una serie de patrones en los ataques de ¨²ltima generaci¨®n. En primer lugar son polim¨®rficos, nunca hay dos iguales, aunque a menudo se puedan parecer entre ellos. En segundo lugar, son multifactor. Antes alguien te atacaba la web y ya est¨¢; ahora el ataque puede empezar con una app de juegos que te descargues en el m¨®vil que incorpore un malware [software malicioso] que se dirija a tus credenciales del peri¨®dico que lees tambi¨¦n en el port¨¢til para entrar en ¨¦l y robar determinados datos que tengas en ese dispositivo. Eso nos lleva a su tercera caracter¨ªstica: son muy dif¨ªciles de detectar y muy sofisticados. Hemos visto c¨®mo un malware alteraba los qu¨ªmicos del agua en una potabilizadora. Envenenar a un pa¨ªs entero no es dif¨ªcil.

P. ?Cu¨¢l es su aproximaci¨®n para defendernos ante este tipo de ataques?

R. Necesitamos protegernos contra los ¨²ltimos ataques detectados hoy y contra los que sucedieron hace 20 a?os, que todav¨ªa nos pueden hacer da?o. Pero tambi¨¦n contra los que a¨²n no hemos visto. Hay que proteger la web, el m¨®vil, los servidores de las empresas, la nube y todos los aparatos conectados al internet de las cosas. Necesitamos una aproximaci¨®n multivectorial, y eso pasa por tecnolog¨ªas autom¨¢ticas, apoyadas en inteligencia artificial. Aqu¨ª al final se trata de prevenir, no de disuadir. La polic¨ªa la mayor¨ªa de las veces no para el crimen, sino que aparece cuando este ha sucedido. Eso sirve como disuasi¨®n, pero en el ciberespacio eso no funciona.

P. ?Hasta qu¨¦ punto creci¨® la ciberdelincuencia con la pandemia?

R. Mucho. El a?o pasado el n¨²mero de ataques aument¨® un 60% en todo el mundo respecto al anterior. Y creo que las cifras ir¨¢n a m¨¢s. El crecimiento se explica por dos motivos. El primero es que el mundo est¨¢ ahora mucho m¨¢s conectado y es m¨¢s dependiente todav¨ªa de internet. Durante la pandemia la gente ha dedicado entre un 70% y 90% de su tiempo a actividades online. Eso significa tambi¨¦n que muchas cosas que antes estaban a salvo de internet ya no lo est¨¢n. Las m¨¢quinas de muchas f¨¢bricas se controlaban y manten¨ªan de forma manual; con la pandemia se han ido conectando para hacer el trabajo de forma remota. Hospitales, bancos, oficinas¡ Todos han dado acceso a sus trabajadores a cada vez m¨¢s funcionalidades en remoto, y eso a su vez aumenta los vectores de ataque: si alguien entra en mi ordenador posiblemente pueda entrar tambi¨¦n en los sistemas de la compa?¨ªa en la que trabajo. Por otra parte, los hackers tambi¨¦n han estado encerrados en casa y han tenido mucho tiempo para trabajar. Sus m¨¦todos han mejorado.

P. ?Ha ayudado a alguna empresa a evitar el colapso en este tiempo?

R. Varias veces, aunque no puedo dar nombres. Por ejemplo, una importante empresa gubernamental que presta muchos servicios en su pa¨ªs nos pidi¨® ayuda. Nuestro equipo investig¨® y detect¨® dos malwares distintos que estaban controlando esa organizaci¨®n y que llevaban meses en los sistemas. Paramos unos 90.000 intentos de intrusi¨®n en las siguientes horas, instalamos servidores cr¨ªticos como sistema de email y limpiamos 8.000 ordenadores de la organizaci¨®n. No sabemos cu¨¢nta informaci¨®n robaron los hackers antes de nuestra intervenci¨®n, pero s¨ª que pod¨ªan haberla llevado al colapso.

P. En los ¨²ltimos a?os se ha disparado el uso y la popularidad de las criptomonedas. ?Hasta qu¨¦ punto son seguras?

R. No soy experto en este tema, pero hay que tener en cuenta que hay muchas criptomonedas que de por s¨ª son timos. Dicho esto, aunque los algoritmos de encriptaci¨®n de las monedas digitales son muy robustos, la parte d¨¦bil son los monederos digitales: es ah¨ª donde se concentran las acciones de los ciberdelincuentes. Por otra parte, las criptomonedas son uno de los motivos por los que el cibercrimen ha crecido tanto en los ¨²ltimos tiempos, ya que permiten monetizar los ataques. Ahora los rescates de los ransomware [programas que bloquean los sistemas de un ordenador y los liberan previo pago de una suma de dinero] se pagan de manera muy sencilla.

P. ?C¨®mo de sencillo es obtener en el internet oscuro una ciberarma [programas que explotan vulnerabilidades de otros programas]?

R. Es bastante f¨¢cil. Y esa es una de las grandes diferencias con el mundo f¨ªsico: para un grupo terrorista es casi imposible tener acceso a un caza F-35 porque las armas m¨¢s sofisticadas est¨¢n sujetas a grandes controles, est¨¢n identificadas, son extremadamente caras¡ En el ciberespacio ocurre exactamente lo contrario. Hay muchas redes en el internet oscuro donde puedes obtener ciberarmas a precio competitivo, algunas incluso de forma gratuita. Es una industria real. Incluso puedes pagar a otros por hacer el trabajo o compartir gastos y beneficios con organizaciones criminales que se ofrecen.

P. ?Tienen constancia de que alg¨²n gobierno se haya hecho con ciberarmas?

R. Tratamos de no mezclarnos con los asuntos de los gobiernos, pero s¨ª hemos visto grupos relacionados con las autoridades iran¨ªes que trataban de acceder a recursos monitorizados por nuestros equipos de investigaci¨®n. Por otra parte, todos los grandes pa¨ªses desarrollan sus propias ciberarmas.

P. Algunas compa?¨ªas, como la israel¨ª NSO Group, desarrollan software esp¨ªa que se usa contra particulares. Explotan vulnerabilidades para colarse en sistemas ajenos, igual que los cibercriminales. ?Su trabajo es enfrentarse tambi¨¦n a empresas legales?

R. Me gustar¨ªa dejar claro que no estamos en la misma industria. Cuando nuestros investigadores descubren una vulnerabilidad no la explotan para hacer dinero, no la venden a terceros. Tenemos claro que queremos estar del lado de la seguridad. Lo primero que hacemos es notificarle la vulnerabilidad al due?o, le aportamos toda la informaci¨®n que hayamos reunido, les ayudamos a arreglar el problema y finalmente la publicamos.

Puedes seguir a EL PA?S TECNOLOG?A en Facebook y Twitter o apuntarte aqu¨ª para recibir nuestra newsletter semanal.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma