La ciberguerra de Rusia contra Ucrania nunca ha acabado

A mediados de enero se registr¨® el primer ciberataque serio contra Ucrania, pero entre 2014 y 2017, grupos de ¡®hackers¡¯ vinculados a Rusia causaron estragos en el pa¨ªs

La ofensiva militar que ha lanzado Rusia esta semana en Ucrania viene precedida de una ciberguerra que lleva meses activa. A?os, si se tiene en cuenta que desde la invasi¨®n de Crimea en 2014 nunca han cesado del todo los ataques a los sistemas de la ex rep¨²blica sovi¨¦tica. En el entorno digital se libran batallas silenciosas, sin disparos ni muertos, pero capaces de dejar sin calefacci¨®n a miles de personas, como sucedi¨® ya en Ucrania en 2015; de eliminar datos sensibles del Gobierno o de colapsar los sistemas inform¨¢ticos de las empresas, como se vio en 2017 con NotPetya. Este virus inform¨¢tico, uno de los m¨¢s devastadores de la historia, fue lanzado originalmente en Ucrania para torpedear instituciones de ese pa¨ªs y se acab¨® extendiendo por todo el mundo.

La guerra cibern¨¦tica es uno de los componentes de las llamadas guerras h¨ªbridas. ¡°Consiste en un conjunto de t¨¦cnicas que vienen a suplir la invasi¨®n convencional por tierra. Es complicado definir de qu¨¦ instrumentos hablamos, pero incluyes desde ciberataques o desinformaci¨®n hasta la utilizaci¨®n de inmigrantes como arma, como se ha visto en Bielorrusia¡±, describe Andrea G. Rodr¨ªguez, investigadora en tecnolog¨ªas emergentes en Cidob (Barcelona Centre for International Affairs).

Una vez que entran en escena los tanques y misiles, lo que suceda en internet cobra menos importancia. Pero puede servir para apoyar las acciones militares. ¡°Los ciberataques forman parte del manual de estrategia de Mosc¨². Los usaron en 2008 en Georgia coincidiendo con la invasi¨®n y en 2014 en Ucrania para atacar infraestructuras energ¨¦ticas y de comunicaci¨®n¡±, incide Rodr¨ªguez.

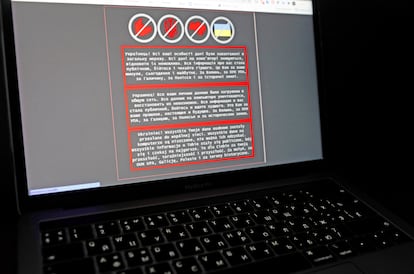

En esta ocasi¨®n, el primer aviso lleg¨® el 14 de enero, cuando Microsoft detect¨® un virus, WhisperGate, que se infiltr¨® en varias webs gubernamentales. La empresa tejana de ciberseguridad especializada en amenazas de inteligencia CrowdStrike identific¨® unos d¨ªas despu¨¦s varios intentos de venta de datos supuestamente adquiridos tras ese golpe. El modus operandi del ataque se parece mucho al de Voodoo Bear, un grupo organizado de hackers asociado a los servicios secretos rusos (FSB).

La semana pasada se registraron tambi¨¦n ciberataques dirigidos a las webs del Ministerio de Defensa ucranio, a la del ej¨¦rcito y a las de bancos estatales. El jueves, coincidiendo con la invasi¨®n terrestre por parte de Rusia, varias webs del Gobierno ucranio dejaron de funcionar por culpa de un ataque de denegaci¨®n de servicio que buscaba ahondar en el sentimiento de p¨¢nico de una poblaci¨®n que ya teme por su vida. Ayer mismo, la firma de ciberseguridad CyberArk alertaba del peligro de Hermetic Wiper, el malware (software malicioso) que borra todos los datos del sistema que infecta, involucrado en los ciberataques dirigidos a las infraestructuras de Ucrania.

¡°Esperamos que se produzcan campa?as masivas de desinformaci¨®n por parte de ambos bandos del conflicto y podemos estar seguros de que los atacantes aprovechar¨¢n esta oportunidad para distribuir otro tipo de malware¡±, dice Luis Corrons, analista de seguridad de la firma de antivirus Avast. ¡°Tambi¨¦n podemos prever la posibilidad de que se utilicen armas digitales para atacar las infraestructuras f¨ªsicas a trav¨¦s de los ordenadores que las controlan, como ocurri¨® con Stuxnet¡±, a?ade.

Ataques de autor¨ªa difusa

Conocidos en el sector como APT (amenazas persistentes avanzadas, en sus siglas inglesas), los grupos como Voodoo Bear distan de ser un conjunto de piratas inform¨¢ticos cuya motivaci¨®n sea hacer el mal. Est¨¢n muy bien organizados, a menudo tienen estructuras jerarquizadas similares a las de las empresas y, al estar extraoficialmente apoyados por Gobiernos, disponen de much¨ªsimos recursos. Los suficientes como para armar estrategias de ataque en el mismo d¨ªa en que se descubra una vulnerabilidad importante en un sistema que se quiera atacar (este tipo de ataques, acaso los m¨¢s letales, se conocen como zero day exploits). Solo los servicios secretos de las grandes potencias, como la NSA de EE UU, las diferentes agencias del GRU ruso o el MI6 brit¨¢nico, tienen sobre el papel m¨¢s capacidades que ellos.

Los servicios secretos occidentales tienen serias sospechas de que algunos pa¨ªses, como Rusia, China, Corea del Norte o Ir¨¢n, patrocinan a algunas de las principales APT. Hablamos de sospechas porque el ciberespacio es un entorno tan esquivo que resulta pr¨¢cticamente imposible demostrar con garant¨ªas la autor¨ªa de un ciberataque. Son frecuentes los ataques de falsa bandera, en los que unas APT se hacen pasar por otras o incluso por grupos de hacktivistas. Entre estos ¨²ltimos destacan Anonymous, un grupo heterog¨¦neo y no organizado de hackers que ya le han declarado la guerra (cibern¨¦tica) a Rusia.

¡°La ciberguerra tiene una gran ventaja frente a otras herramientas: si lanzas un misil se va a saber de d¨®nde ha salido y qui¨¦n lo ha construido. En el mundo de internet no es as¨ª: es complicad¨ªsimo saber de d¨®nde vienen los ataques o qui¨¦n est¨¢ detr¨¢s de estos¡±, apunta Corrons, de Avast. Un ordenador puede conectarse desde Barcelona a un servidor ubicado en Pakist¨¢n que pase por otro en las Seychelles para mandar software malicioso a Pek¨ªn. El rastro del ataque queda disuelto como una gota en el mar.

¡°Las APT se rastrean con pistas aportadas por los servicios de inteligencia, correlaciones de muestras, particularidades del c¨®digo, reutilizaci¨®n de partes del mismo o estudio del modus operandi¡±, explica el hacker y analista de ciberseguridad Deepak Daswani. Resulta dificil¨ªsimo atribuirlos, pero todav¨ªa m¨¢s ubicar geogr¨¢ficamente su origen. ¡°Los servicios de inteligencia de los pa¨ªses s¨ª que pueden tener informaci¨®n, pero no te ense?ar¨¢n sus pruebas y te los tienes que creer: pueden tener tambi¨¦n inter¨¦s en marearte¡±, a?ade Corrons.

Otra de las ventajas de la ciberguerra es que se puede enmascarar como ciberdelincuencia: hay veces que las propias APT lanzan sus ataques bajo la forma de un ransomware (virus por el que se ofrece un rescate). Es lo que pas¨® por ejemplo con NotPetya, el virus que atac¨® en 2017 los sistemas de varias agencias gubernamentales ucranias y que luego se difundi¨® por todo el mundo. ¡°Normalmente, el ransomware mantiene una clave criptogr¨¢fica con la que salvar los sistemas infectados a cambio de dinero. Los malos te infectan y luego piden un rescate. Pero en este caso no la hubo¡±, asegura Adam Meyers, responsable de inteligencia de CrowdStrike, que lleva a?os rastreando la actividad de algunas de las principales APT rusas.

Considerado uno de los ciberataques m¨¢s exitosos y costosos de la historia, NotPetya se le atribuye a Voodoo Bear. Este grupo tiene una larga hoja de servicios en Ucrania. ¡°La actividad nunca ha parado en los ¨²ltimos a?os. Las operaciones en el ciberespacio de Rusia forman parte de un abanico amplio de herramientas entre las que se incluyen operaciones de influencia, informaci¨®n y desinformaci¨®n; acciones militares y presiones diplom¨¢ticas y financieras¡±, sostiene Meyers.

Ucrania, el eterno objetivo

En mayo de 2014, un mes despu¨¦s de que Rusia se anexionara Crimea, el grupo Voodoo Bear torpede¨® infraestructuras energ¨¦ticas y de transporte ucranias. En invierno de 2015, un software malicioso bloque¨® el funcionamiento de varias centrales el¨¦ctricas, dejando sin energ¨ªa (y sin opci¨®n de calentarse) a m¨¢s 80.000 personas. Ucrania acus¨® a Rusia de estar detr¨¢s del ataque. Mosc¨² rechaz¨® tener nada que ver con ello.

Se produjeron ataques similares los dos siguientes a?os y en 2017 se elev¨® la apuesta con el lanzamiento de malware muy sofisticado. Adem¨¢s de NotPetya se detectaron otros virus, como FakeCry o BadRabbit, dirigidos a sabotear las redes de comunicaciones del pa¨ªs. ¡°Con esos ataques fue la primera vez que detectamos que intentaron hacerse pasar por alguien distinto: un supuesto grupo de hacktivistas llamado FSociety, nombre tomado de la serie de televisi¨®n Mr Robot¡±, describe Meyers.

Hasta el momento no se han detectado ciberataques en el resto de Europa que pretendan influir en el escenario ucranio. ¡°Hay y seguir¨¢ habiendo un aumento de la guerra cibern¨¦tica en Europa¡±, asegura Zac Warren, director de ciberseguridad de la firma estadounidense Tanium. ¡°Ataques como el de Oiltanking Deutschland¡±, dice en referencia al oleoducto alem¨¢n que el pasado 3 de febrero se vio obligado a interrumpir su actividad tras un ciberataque, ¡°seguir¨¢n ocurriendo¡±. Aunque en este caso parece tratarse de ciberdelincuencia: su motivaci¨®n es meramente econ¨®mica.

La invasi¨®n terrestre de Ucrania cambia el escenario. Seg¨²n fuentes conocedoras de la situaci¨®n, el personal de instituciones de la UE relacionadas con la ciberseguridad ha sido alertado de que se preparen para recibir ciberataques en Europa. La Agencia de la UE para la Ciberseguridad (ENISA) y su hom¨®loga estadounidense (CISA) ya han sacado alertas para que las empresas y las instituciones extremen las precauciones ante lo que pueda estar por venir. ¡°Probablemente veamos una nueva ola de ciberataques en Ucrania dirigidos a cortar las comunicaciones en el pa¨ªs para obligar a que los l¨ªderes ucranios se rindan o abandonen Kiev¡±, opina Rodr¨ªguez, de Cidob.

Puedes seguir a EL PA?S TECNOLOG?A en Facebook y Twitter o apuntarte aqu¨ª para recibir nuestra newsletter semanal.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma