Bombardeos por ¡®email¡¯: las campa?as de ciberespionaje ruso arremeten contra la OTAN

Grupos de ¡®hackers¡¯ como Fighting Ursa y Cloacked Ursa atacaron entidades militares, diplom¨¢ticas, p¨²blicas y privadas de pa¨ªses europeos con correos infectados durante 2022 y 2023

Hay otra guerra contra Rusia, lejos del frente b¨¦lico, que se lucha a diario. Se pelea en las trincheras digitales, a trav¨¦s de correos electr¨®nicos infectados, y los miembros de la OTAN ya est¨¢n en alerta e involucrados en ella. Desde los servicios de inteligencia occidentales y firmas de ciberseguridad se combaten organizaciones de hackers como Fighting Ursa (APT28) y Cloacked Ursa (APT29), que los gobiernos de Estados Unidos y Reino Unido vinculan al Estado ruso. Su intensa actividad provoca que los trabajadores de los sectores p¨²blico y privado de la Alianza Atl¨¢ntica corran el riesgo de, con solo pinchar un mensaje malicioso, abrir las puertas a los ciberesp¨ªas del Kremlin.

¡°El ciberespacio es puesto a prueba en todo momento y los actores malignos buscan afectar la infraestructura de los miembros de la OTAN, interferir con los servicios gubernamentales, extraer inteligencia y robar propiedad intelectual¡±, ha explicado una portavoz de la OTAN a EL PA?S. Dicha portavoz corrobora que la relaci¨®n del Estado ruso con grupos como APT28 y APT29 est¨¢ ¡°bien documentada¡±, y que la Alianza no duda en se?alar los v¨ªnculos que mantienen con los servicios de inteligencia rusos. ¡°Los aliados tambi¨¦n han atribuido una serie de eventos cibern¨¦ticos a grupos asociados con el Estado ruso y han impuesto sanciones a personas asociadas con ellos¡±, a?aden desde la Alianza.

Desde 2022 se han atribuido de forma oficial (o por lo menos en la condici¨®n de ¡°probable¡±), unos 13 ciberataques a Fighting Ursa y dos a Cloacked Ursa, seg¨²n los datos recopilados por Cyberpeace Institute, una organizaci¨®n no gubernamental especializada en ciberamenazas y financiada por empresas como Microsoft y Mastercard. El principal objetivo de estos grupos fueron entidades con base en Ucrania (la mayor¨ªa en Kiev), pero tambi¨¦n se registraron operaciones contra instituciones localizadas en Polonia, Estados Unidos y B¨¦lgica (Bruselas). Ocho de estos ataques tuvieron como objetivo la extracci¨®n de datos o el espionaje, seg¨²n reporta la ONG. En la mayor¨ªa de los casos, los correos electr¨®nicos fueron el principal medio de infiltraci¨®n.

¡°Todos los grupos de ciberespionaje tienen como objetivo robar informaci¨®n que permita a sus respectivos Estados obtener alg¨²n tipo de ventaja geopol¨ªtica o estrat¨¦gica¡±, explica a este peri¨®dico un portavoz del Centro Criptol¨®gico Nacional (CCN), adscrito al Centro Nacional de Inteligencia. Este organismo cree que probablemente estos hackers busquen informaci¨®n que respalde los esfuerzos b¨¦licos rusos, dada su vinculaci¨®n con estructuras militares y de inteligencia de ese pa¨ªs. ¡°En el caso concreto de APT28 y APT29, los objetivos habituales en el sector p¨²blico son las instituciones gubernamentales y las infraestructuras cr¨ªticas. En el sector privado, los objetivos comunes son las empresas de defensa, tecnol¨®gicas, energ¨¦ticas, financieras y de transportes¡±, detallan desde el Centro Criptol¨®gico Nacional.

Outlook, venta de coches y PDFs envenenados

Una investigaci¨®n de la firma de ciberseguridad Palo Alto Networks, sin embargo, calcula que al menos 30 entidades militares, diplom¨¢ticas, gubernamentales y privadas de pa¨ªses de la OTAN fueron el objetivo de campa?as de correos maliciosos de Fighting Ursa en un total de 14 pa¨ªses entre 2022 y 2023. Un portavoz de esta compa?¨ªa ha detallado en exclusiva a EL PA?S que seis de ellas eran militares, tres diplom¨¢ticas, y el resto pertenec¨ªan al sector p¨²blico o privado. Espec¨ªficamente, 26 de los objetivos eran europeos, entre ellos embajadas y ministerios de Defensa, Asuntos Exteriores, Interior y Econom¨ªa, as¨ª como al menos una Fuerza de Despliegue R¨¢pido de la OTAN.

En el contexto de esta operaci¨®n, tambi¨¦n se habr¨ªan atacado instituciones en Ucrania, Jordania y Emiratos ?rabes Unidos (que se incluyen dentro de los 14 pa¨ªses afectados, a pesar de no ser miembros de la Alianza Atl¨¢ntica). ¡°El objetivo principal de estos ataques es obtener la informaci¨®n necesaria para suplantar la identidad. Esto permite al atacante acceder y maniobrar il¨ªcitamente dentro de la red¡±, indica un portavoz de la firma de ciberseguridad a este peri¨®dico. Desde Palo Alto Networks resaltan que desconocen si alguna de estas campa?as ha conseguido extraer alg¨²n tipo de informaci¨®n cr¨ªtica.

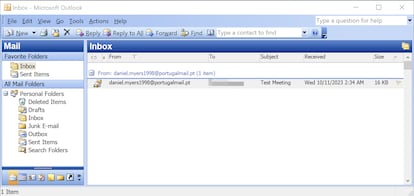

La empresa advierte de que, en algunos casos, estos correos ni siquiera tienen que ser abiertos para contaminar el ordenador. De hecho, los que se utilizaron para las ¨²ltimas campa?as de Fighting Ursa se basan en una ¡°vulnerabilidad¡± del programa Microsoft Outlook, que se activa autom¨¢ticamente cuando la v¨ªctima recibe un correo electr¨®nico ¡°especialmente dise?ado¡±. La compa?¨ªa enfatiza que este defecto del software puede filtrar informaci¨®n del objetivo sin interacci¨®n del usuario, permitiendo al hacker suplantar las credenciales y posteriormente autenticarse en su red.

En el caso de Cloacked Ursa, los expertos de Cyberpeace Institute explican a este peri¨®dico que los dos ataques que oficialmente se le atribuyen estuvieron dirigidos contra las sedes en B¨¦lgica de varios pa¨ªses pertenecientes a la OTAN, pero tambi¨¦n contra entidades gubernamentales de la Uni¨®n Europea. ¡°Los ataques cibern¨¦ticos contra objetivos fuera de los dos pa¨ªses beligerantes demuestran c¨®mo las operaciones pueden extenderse a naciones que apoyan a trav¨¦s de ayuda militar o humanitaria, sanciones financieras o apoyo pol¨ªtico¡±, observa un portavoz de Cyberpeace Institute.

El grupo tambi¨¦n habr¨ªa intentado infiltrarse en las misiones diplom¨¢ticas de la OTAN en Ucrania en numerosas ocasiones (entre ellas la espa?ola, la danesa, la griega y la neerlandesa). De hecho, las investigaciones de Palo Alto Networks registran dos operaciones entre 2022 y 2023, en las que se suplant¨® la identidad de diplom¨¢ticos a trav¨¦s de correos electr¨®nicos falsos que conten¨ªan archivos maliciosos. Un primer formato conten¨ªa una versi¨®n contaminada de un anuncio de venta de un coche BMW, que un funcionario polaco ofrec¨ªa en ese momento. El segundo, simulaba invitaciones por parte de las embajadas de Portugal o de Brasil, y conten¨ªa archivos en formato PDF contaminados con programas capaces de extraer informaci¨®n almacenada tanto en Google Drive como en Dropbox.

¡°Cloaked Ursa realiza ataques de phishing aprovechando se?uelos para obligar a los objetivos a hacer clic en los correos electr¨®nicos, a menudo jugando con la curiosidad de las personas. Ya sea este anuncio de un BMW de bajo coste para diplom¨¢ticos, o usando el tema del terremoto en Turqu¨ªa, o la Covid-19. Usan estos asuntos de correos electr¨®nicos para atraer a sus objetivos a pinchar en los enlaces¡±, detalla un portavoz de Palo Alto Networks. Desde la compa?¨ªa aseguran que Cloaked Ursa utiliz¨® direcciones de correo electr¨®nico de embajadas ¡°disponibles p¨²blicamente¡± para aproximadamente el 80% de los objetivos de la operaci¨®n del BMW, mientras que el 20% restante habr¨ªa sido recopilado como parte de otras operaciones de inteligencia rusas.

Una portavoz de la OTAN ha respondido a EL PA?S que no tiene pruebas de que las redes clasificadas de la Alianza Atl¨¢ntica hayan sido comprometidas por actores vinculados a estas organizaciones durante estas operaciones. Asimismo, ha resaltado que ¡°en los ¨²ltimos d¨ªas¡±, los aliados han tomado de forma individual nuevas medidas para desactivar una ¡°red de ciberpirater¨ªa¡± relacionada con APT28. En una l¨ªnea similar, un portavoz del Ministerio de Asuntos Exteriores de Espa?a ha respondido a este peri¨®dico que ¡°a fecha de hoy, no ha prosperado ning¨²n intento de ataque a trav¨¦s de este mecanismo de correo electr¨®nico o de ning¨²n otro en ninguna sede, incluyendo la de Kiev¡±; y que este tipo de amenazas son autom¨¢ticamente filtradas y eliminadas por las ¡°soluciones antivirus corporativas¡±.

El problema de la autor¨ªa

Si bien existen otras organizaciones de hackers rusos (como Conti o People¡¯s CyberArmy), solo Fighting Ursa y Cloacked Ursa han sido vinculadas directamente con el Estado ruso. En concreto, tanto los expertos del CCN como los de Palo Alto Networks y los de Cyberpeace Institute coinciden en que Cloaked Ursa estar¨ªa conectada al servicio de inteligencia de Rusia (SVR), mientras que Fighting Ursa ha sido relacionada con la Direcci¨®n Principal de Inteligencia del Estado Mayor (GRU) de Rusia. Los expertos recalcan que estos v¨ªnculos tambi¨¦n han sido denunciados p¨²blicamente por los gobiernos de Estados Unidos y Reino Unido, y por empresas del sector tecnol¨®gico como Microsoft.

Entonces, ?por qu¨¦ no se toman represalias contra el Kremlin si tantas entidades les atribuyen estos ataques? El problema es tener la certeza suficiente para realizar una acusaci¨®n directa. Mira Milosevich, investigadora principal para Rusia, Eurasia y los Balcanes del Real Instituto Elcano, explica que a menudo el peritaje de estos casos tarda mucho tiempo y es bastante complicado dar con evidencia contundente. ¡°La autor¨ªa es uno de los m¨¢s grandes problemas en este tipo de ciberguerra. Un buen hacker disimula su acci¨®n. Por ejemplo, el territorio f¨ªsico normalmente no coincide con el pa¨ªs del grupo de personas que est¨¢n llevando a cabo la campa?a. Si un ataque viene desde Venezuela o desde Cuba, esto no necesariamente quiere decir que sus gobiernos est¨¢n detr¨¢s de ello. Nadie puede comprobar que Vlad¨ªmir Putin ha ordenado un ciberataque contra la OTAN. Ning¨²n Estado habla de los hackers que tiene¡±, indica la experta. En esta l¨ªnea, puntualiza que los hackers dejan ¡°migas¡± con la intenci¨®n de confundir a todo aquel que quiera investigar un ataque.

Por su parte, desde el CCN coinciden en que la atribuci¨®n de los ciberataques basada exclusivamente en las evidencias t¨¦cnicas es ¡°una de las tareas m¨¢s complejas hoy en d¨ªa¡±. Sin embargo, a?aden que, independientemente del origen geogr¨¢fico de los ataques que llevan a cabo ambos grupos de ciberespionaje, lo que s¨ª parece claro es que tienen que estar patrocinados por un Estado. ¡°La infraestructura y las herramientas que emplean, unidas a la complejidad y objetivos de sus ataques, solo se encuentran al alcance de grupos con elevada dedicaci¨®n, con muchos recursos y amplios conocimientos t¨¦cnicos. Esto ¨²nicamente es posible si operan como parte de la estructura o con el apoyo de un servicio de inteligencia¡±, asegura a este peri¨®dico un portavoz del Centro Criptol¨®gico Nacional.

Respuesta aliada

Desde el CCN indican que tanto Espa?a como los pa¨ªses aliados han incrementado significativamente en los ¨²ltimos a?os las capacidades de monitorizaci¨®n y detecci¨®n. ¡°Cada vez se comparte m¨¢s informaci¨®n sobre los actores hostiles, ya que son amenazas globales a las que solo es posible hacer frente de forma conjunta¡±, afirman desde la entidad.

¡°La OTAN ha designado el ciberespacio como dominio de guerra y ha reconocido que una campa?a cibern¨¦tica adversa podr¨ªa desencadenar la cl¨¢usula de defensa colectiva de la Alianza. Si bien los aliados son responsables de la seguridad de sus redes cibern¨¦ticas nacionales, la organizaci¨®n apoya sus defensas cibern¨¦ticas intercambiando informaci¨®n en tiempo real sobre amenazas y brindando capacitaci¨®n y experiencia¡±, explica una portavoz de la OTAN a este peri¨®dico.

La portavoz a?ade que la Alianza Atl¨¢ntica tambi¨¦n lleva a cabo el ejercicio de ciberdefensa m¨¢s grande del mundo y cuenta con equipos de expertos preparados para ayudar a los aliados en caso de un ciberataque. ¡°Como la mayor¨ªa de las redes son de propiedad privada, tambi¨¦n estamos ampliando nuestros v¨ªnculos con la industria. El ciberespacio es un ¨¢mbito en el que la Alianza seguir¨¢ operando y defendi¨¦ndose con tanta eficacia como lo hace en el aire, la tierra y el mar¡±, se?alan desde la organizaci¨®n.

Por su parte, Milosevic a?ade que, tras el ciberataque a Estonia en 2007, la OTAN ya contempla respuestas militares a estos eventos. Sin embargo, opina que el desarrollo de las capacidades tecnol¨®gicas es ¡°tan acelerado¡± que normalmente las leyes van por detr¨¢s, lo que crea barreras burocr¨¢ticas. ¡°La primera fase de la guerra h¨ªbrida es el control del ciberespacio y de la informaci¨®n. En el caso de Rusia esto est¨¢ muy bien desarrollado. Valeri Guer¨¢simov, jefe de Estado Mayor ruso, tiene un art¨ªculo que dice que la diferencia con las guerras anteriores es el control de este espacio¡±, explica la experta a este peri¨®dico.

Dicho esto, la investigadora del Real Instituto Elcano cree que el eslab¨®n m¨¢s d¨¦bil de la cadena de ciberseguridad siempre es el factor humano, y que junto a los correos electr¨®nicos los rusos han desarrollado todo un repertorio de medios para hackear los tel¨¦fonos m¨®viles y acceder a informaci¨®n confidencial o sensible por la v¨ªa digital. ¡°Los rusos nunca duermen y siempre esp¨ªan. Parafraseando una frase conocida de Stanislav Levchenko, si busca tus vulnerabilidades tecnol¨®gicas encontrar¨¢s a los herederos de la KGB¡±, bromea la experta.

Puedes seguir a EL PA?S Tecnolog¨ªa en Facebook y X o apuntarte aqu¨ª para recibir nuestra newsletter semanal.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.