Te he robado el correo, la tarjeta de cr¨¦dito y el m¨®vil, pero t¨² no lo sabes

Llega O¨ªdo Can¨ªbal, una inquietante y adictiva serie sobre el peligro y el drama de los hackers sociales

Pol¨ªticos, periodistas, escritores, medios de comunicaci¨®n, m¨¦dicos, bufetes de abogados... Nada ni nadie est¨¢ a salvo. El a?o pasado, la polic¨ªa detuvo en Jerez de la Frontera a un ciberdelincuente de 41 a?os cuyas siglas son J.M.N y que, presuntamente, se hab¨ªa metido ilegalmente y sin que sus due?os se dieran cuenta, en la intimidad electr¨®nica de m¨¢s de 1.000 personas.

Las investigaciones se iniciaron a ra¨ªz de una denuncia presentada por el Ayuntamiento onubense de Minas de Riotinto, en la que se pon¨ªa en conocimiento que una persona pod¨ªa haber vulnerado varias cuentas de correo electr¨®nico, oficiales y particulares, pertenecientes a la corporaci¨®n.

Tras el an¨¢lisis de los datos obtenidos, la Guardia Civil puso en marcha un dispositivo para poder detectar los rastros electr¨®nicos, lo cual permiti¨® realizar un seguimiento hasta los ordenadores de la universidad gaditana, donde los investigadores identificaron al sospechoso. Dicha persona result¨® ser un aut¨¦ntico experto en el manejo de tecnolog¨ªas de comunicaci¨®n avanzadas y estaba dotado de una gran preparaci¨®n acad¨¦mica siendo licenciado en Ciencias de la Documentaci¨®n y la Comunicaci¨®n, Ling¨¹¨ªstica y diplomado en Biblioteconom¨ªa.

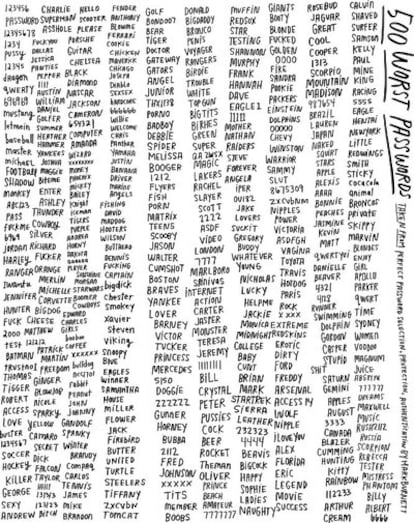

De los registros practicados, la Guardia Civil intervino numerosos cuadernos con anotaciones sobre sus v¨ªctimas, y en los que recog¨ªa minuciosamente datos relativos a cuentas de correo electr¨®nico, contrase?as, n¨²meros de cuentas bancarias, n¨²meros de tarjetas con su respectivo PIN, entre otros.

En casos reales como este se ha basado David Navarro para crear una inquietante serie titulada O¨ªdo Can¨ªbal. Canal+ Xtra emite sus seis cap¨ªtulos todos los martes a las 12 de la noche y a partir del d¨ªa 13 podr¨¢ verse ¨ªntegra en la web de la cadena. Se trata de un proyecto experimental y alternativo que apuesta por lenguajes narrativos diferentes y por nuevos talentos interpretativos. David Navarro que escribe, dirige y produce esta propuesta ha logrado que tras el visionado de sus primeros minutos el espectador quede, no solo enganchado sino tambi¨¦n horrorizado por la fragilidad a la que todos estamos expuestos.

Tanto que le hemos solicitado un manual b¨¢sico y de urgencia para sobrevivir a personajes y situaciones como las que ha ideado para O¨ªdo Can¨ªbal.

?Cu¨¢les son las reglas b¨¢sicas para protegerse ante ataques de voyeurs y hackers sociales?

Es casi imposible protegerse completamente, salvo si eres un fan¨¢tico de la seguridad que deje de consultar su correo en ordenadores que no son el tuyo o dejas de utilizar wifis, y nunca permites que el camarero se lleve tu tarjeta de cr¨¦dito de la mesa o que mire m¨¢s datos de tu DNI que no sea la foto y la firma. Pero los peligros son mucho m¨¢s cotidianos y sencillos. Si yo hoy pierdo mi tel¨¦fono m¨®vil s¨®lo tengo que llamar a mi operadora y me cancelar¨¢n la l¨ªnea, si acto seguido voy a un centro comercial y pido un duplicado, en cuesti¨®n de minutos me dar¨¢n una tarjeta. Si ese m¨®vil no es el m¨ªo, te acabo de robar el tel¨¦fono. El mundo siempre tiene huecos para las excepciones y las ambig¨¹edades y esos vac¨ªos se llenan con gestos de confianza.

?Cu¨¢les son las formas principales para detectar un ataque? Por ejemplo, si alguien lee tu correo, ?No queda el mensaje como le¨ªdo?

Las v¨ªctimas nunca notar¨¢n que sus correos ya han sido le¨ªdos. Lo que caracteriza a los hackers sociales es su minuciosidad, se cuidan muy bien de no dejar huellas, pues de ello depende alargar el juego e incluso esa pulcritud forma parte de su ritual de excitaci¨®n. Los afectados se dar¨¢n cuenta de que algo raro pasa cuando est¨¦n viendo su correo y sin raz¨®n aparente sean desconectados, de forma continua, se?al de que el voyeur ha entrado en su cuenta en estos momentos, caducando la sesi¨®n del leg¨ªtimo poseedor de ese correo. El siguiente paso para el voyeur es tomar un papel activo, hablar por el chat del email o enviar correos a los amigos de la v¨ªctima, haci¨¦ndose pasar por ella y potenciando cierta excitaci¨®n, adulterando la realidad y viendo el resultado que provoca, como cuando tras observar a las hormigas en el suelo te aburres y las pisoteas.

?La aparici¨®n de este tipo de delincuentes tambi¨¦n est¨¢ generando f¨®bicos tanto a redes sociales como a compartir todo tipo de datos?

S¨ª, y pese a que es razonable desconfiar de las redes sociales, ocurrir¨¢ como con otras tantas cosas, que adem¨¢s de ser imposible blindarse y seguir teniendo vida, la agresi¨®n siempre podr¨¢ venir por otro lado. Las redes sociales lo ponen la agresi¨®n muy f¨¢cil, si conoces que existen hackers sociales y voyeurs patol¨®gicos no las usar¨ªas, pero por otro lado... tampoco saldr¨ªas a la calle sabiendo que hay violadores. Lo que hace especial estas patolog¨ªas es que son totalmente ocultas, lo m¨¢s parecido a tener un gusano dentro.

?Puede ser cualquiera un hacker social? En t¨¦rminos de la calle, de andar por casa, ?de qui¨¦n deber¨ªamos sospechar?

Los hackers cl¨¢sicos son inform¨¢ticos pero los hackers sociales son personas normales, que llaman por tel¨¦fono, escriben a boli, y escuchan pausadamente, todo normales. Es de suponer que hay muchas m¨¢s personas que gustan del bestialismo de las que abiertamente lo reconocen o podr¨ªamos identificar, ser hacker social o voyeur patol¨®gico es parecido, nace en intimidad, es un deseo.

?Qu¨¦ hay que hacer en el momento en el que una sospecha se convierte en algo m¨¢s que una sospecha?

Los voyeurs y la v¨ªctimas rara vez son amigos, suelen ser personas que una vez coincidieron en algo, surgi¨® una atracci¨®n para el voyeur y desde entonces se pega como una lapa. Hay casos de persona que han tenido un par¨¢sito de este tipo en su correo durante a?os sin saberlo, hasta que pas¨® a la acci¨®n. Y explicar el caso a la polic¨ªa es tan dif¨ªcil como implosible, s¨®lo cuando el voyeur o hacker social salta la barrera activa se puede hacer algo, seg¨²n del nuevo delito que cometa: suplantaci¨®n de la personalidad habitualmente, que seg¨²n en que contexto puede no tener ninguna repercusi¨®n penal, o s¨®lo simb¨®lica, como juicio de faltas, que es lo que se refleja en la serie.

?Es cierto que existen terapias para este tipo de delincuentes? Y, ?son delincuentes o enfermos?

En mi opini¨®n son m¨¢s bien enfermos, su grado de excitaci¨®n y mitoman¨ªa es superior a la media. La obsesi¨®n por sus v¨ªctimas las sit¨²a en otro plano y el uso de las nuevas tecnolog¨ªas fomenta cierta limpieza, por lo que llega un momento en el que los agresores pueden perder la noci¨®n de si esto que hacen en intimidad es delito o es un mero videojuego: nunca se enfrentan a los ojos de su agredido, ni comparten esta afici¨®n con los amigos. Cuando algo as¨ª es irrefrenable y causa una excitaci¨®n mayor que cualquier cosa, supongo que es enfermedad, como la ludopat¨ªa (en este caso es robo de la identidad).

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.