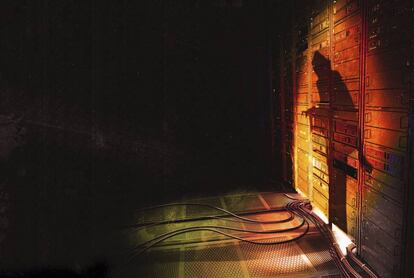

No est¿ós tranquilo ante ciberataques, y lo sabes

El CIO de Exevi, Juan Jos¿Ğ Mu?oz, da algunos consejos para que las empresas protejan sus datos de manera adecuada

La amenaza de los ciberataques parece ser cada vez mayor y no parece que vaya a terminar. La repercusi¿«n global de ataques como WannaCry y Petya ha hecho tambalear los cimientos de muchas organizaciones, preocupadas por un riesgo que sin embargo no es nada nuevo.

La creciente dependencia de los sistemas de informaci¿«n para el normal funcionamiento de las infraestructuras b¿ósicas, los medios de transporte, nuestras ciudades y en general para el funcionamiento de las empresas provoca que ataques que hace 15 a?os causaban p¿Ğrdidas de horas de trabajo ahora puedan provocar graves da?os econ¿«micos e incluso muertes.

Por citar solo unos pocos, con la extensi¿«n del uso de Internet, sufrimos las primeras infecciones a gran escala Melissa (1999), Red Code (2001), Nimda (2001). Posteriormente, a finales de 2008 apareci¿« Conficker, que en solo unos meses se calcula que infect¿« el 6% de los ordenadores del mundo.

La escasa preocupaci¿«n de muchas empresas por la ciberseguridad expone sus sistemas de forma considerable

Los ciberataques actuales son mucho m¿ós complejos, y combinan diversas estrategias y t¿Ğcnicas para conseguir alcanzar sus objetivos, ya sea la denegaci¿«n de servicio, la destrucci¿«n de datos o el secuestro y chantaje. Detr¿ós de la mayor¿¬a ya no tenemos a personas aisladas o colaborando en peque?os grupos, los cl¿ósicos hackers, sino que nos encontramos con verdaderas organizaciones criminales estructuradas y preparadas para lucrarse mediante el delito en el ciberespacio.

?Hasta qu¿Ğ punto tenemos la certeza de que nuestra empresa est¿ó a salvo de estas amenazas, ha sido ya atacada o puede ser la siguiente v¿¬ctima? ?D¿«nde queremos estar, en el grupo de las que hacen algo para evitarlo o en de las que simplemente no hacen nada?

?Hasta qu¿Ğ punto tenemos la certeza de que nuestra empresa est¿ó a salvo de estas amenazas?

En este sentido, la General Data Protection Regulation (GDPR), la normativa comunitaria que entrar¿ó en vigor en mayo de 2018, puede ser el empuj¿«n que necesitamos para decidirnos a tomar una actitud m¿ós proactiva. La Uni¿«n Europea unifica con esta ley la normativa de los distintos pa¿¬ses miembros, y pasa del modelo m¿ós est¿ótico que presentaba la Ley Org¿ónica de Protecci¿«n de Datos (LOPD) a un modelo de procesos de mejora continua centrado en garantizar la seguridad y la integridad de los datos personales. Todo ello aderezado con la amenaza de importantes sanciones econ¿«micas. Qu¿Ğ mejor aliciente para preocuparnos por la ciberseguridad.

A la vez que iniciamos un proceso de adecuaci¿«n para la GPDR, podemos en paralelo seguir las siguientes recomendaciones o buenas pr¿ócticas para reducir la exposici¿«n y mejorar la ciberseguridad de una empresa:

- Concienciaci¿«n sobre los riesgos y c¿«mo evitarlos o reducirlos

Es quiz¿ós la acci¿«n m¿ós sencilla, y con resultados inmediatos. Concienciar sobre el uso responsable de Internet, el correo corporativo, dispositivos USB, el uso de redes wi-fi abiertas, y c¿«mo actuar para reconocer ataques basados en ingenier¿¬a social y phishing (d¿«nde hacer y no hacer clic, qu¿Ğ ficheros abrir o no abrir). Esta formaci¿«n y concienciaci¿«n debe reforzarse o actualizarse de forma peri¿«dica.

- Definir una pol¿¬tica de contrase?as

Especificar la complejidad de las mismas, la caducidad y los medios de notificaci¿«n y almacenamiento. Es muy recomendable establecer sistemas de autenticaci¿«n de doble factor. De este modo, aunque una contrase?a quede comprometida, se limitar¿ó las circunstancias en las que se pueda hacer uso de ella.

- Revisar la pol¿¬tica de copias de seguridad y los tiempos de recuperaci¿«n

Debemos comprobar que las copias de realizan correctamente y hacer pruebas peri¿«dicas de restauraci¿«n. Adem¿ós, se pueden mantener una r¿Ğplica de la informaci¿«n m¿ós cr¿¬tica para tenerla disponible en caso de necesidad.

- Revisar los sistemas de protecci¿«n de los equipos

Por ahorrar dinero se usan soluciones que pueden traer graves problemas. Usemos bien los recursos. Tal vez puede haber equipos protegidos con antivirus de bajo coste, pero otros necesitan sistemas verdaderamente robustos. Lo recomendable ser¿¬a usar un antivirus/antimalware que proteja contra amenazas de d¿¬a cero.

- Mantener al d¿¬a los sistemas operativos y las aplicaciones

No usar software ilegal, pues sus canales de distribuci¿«n, y el mismo software suele estar comprometido.

- Hacer un plan de continuidad de negocio

Muchas compa?¿¬as est¿ón obligadas por diferentes motivos a tener un plan de gesti¿«n de riesgos. Unas han de seguir normas tipo ISO 31000 y otras no, pero hacer un plan de riesgos es relativamente poco costoso y deber¿¬a ser obligatorio para toda empresa. En cualquier caso, debemos hacer un plan, por sencillo que sea, que deje claro d¿«nde est¿ón los riesgos, c¿«mo vamos a prevenirlos en la medida de lo posible y c¿«mo vamos a recuperarnos si algunos de estos se dan.

- Trasladar riesgos a seguros

Cuando hacemos el plan anterior, sabemos que hay riesgos que no podremos prever ni mitigar. Para eso est¿ón los seguros, para cubrirlos

Juan Jos¿Ğ Mu?oz es CIO de Exevi.

Tu suscripci¿«n se est¿ó usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¿«n?

Si contin¿▓as leyendo en este dispositivo, no se podr¿ó leer en el otro.

FlechaTu suscripci¿«n se est¿ó usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¿«n a la modalidad Premium, as¿¬ podr¿ós a?adir otro usuario. Cada uno acceder¿ó con su propia cuenta de email, lo que os permitir¿ó personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¿Ğn est¿ó usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¿¬.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¿ó en tu dispositivo y en el de la otra persona que est¿ó usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¿¬ los t¿Ğrminos y condiciones de la suscripci¿«n digital.