Cuando los virus adoraban a Apple

Un museo virtual rescata del olvido virus inform¨¢ticos de los ochenta y noventa; la historia del 'software' malicioso entronca con el origen mismo de los ordenadores

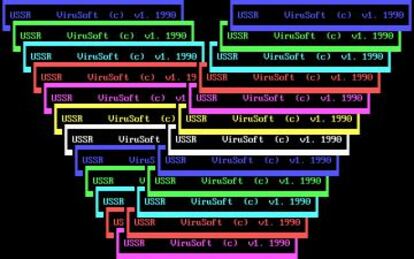

Nostalgia por aquellos maravillosos virus. La fiebre retro por la tecnolog¨ªa de los ochenta ha producido su ¨²ltimo engendro: una p¨¢gina web que, a modo de museo, ha rescatado del olvido los programas maliciosos que durante aquellos a?os y hasta bien entrados los noventa hac¨ªan desconfiar de cualquier disco flexible al deslizarse por la disquetera por miedo a una infecci¨®n. El Malware Museum ha recopilado parte de un software que, en el mejor de los casos, se conformaba con mostrar mensajes chuscos sobre las pantallas. El sitio web es idea del historiador inform¨¢tico Jason Scott y recopila parte de los programas para MS-DOS del coleccionista Mikko Hypp?nen (coleccionista de virus, s¨ª), debidamente desactivados pero, gracias a un emulador, todav¨ªa en plenitud de su esplendor pixelado.

"Llevo trabajando 25 a?os con virus y ten¨ªa una colecci¨®n de finales de los ochenta y principios de los noventa", explica Hypp?nen, que aprovech¨® la moda de los emuladores web de los viejos programas de PC para escoger los virus m¨¢s "interesantes y visuales". Su colecci¨®n cuenta, de momento, con 78 obras, escogidas por criterios est¨¦ticos: "Muchos viejos virus simplemente se reproduc¨ªan y no mostraban nada. No me parec¨ªan interesantes. Los virus escogidos para el museo muestran m¨²sica, animaciones o reproducen juegos con el usuario", comenta el coleccionista, para quien algunos de ellos podr¨ªan considerarse "arte".?

Hypp?nen no oculta su nostalgia por aquella ¨¦poca: "En aquellos tiempos, la mayor¨ªa de los programadores de virus los creaban porque les parec¨ªa algo interesante o divertido. Hoy la mayor¨ªa de ellos lo hacen por dinero. Los viejos y felices hackers han desaparecido casi por completo", se lamenta.

Aunque el museo se centre en los ochenta y noventa como gran momento de los virus, la historia de este tipo de software es casi tan vieja como la de la inform¨¢tica misma. Cada vez que la tecnolog¨ªa concibe un nuevo avance, del parto nacen dos criaturas: una es ins¨®litamente ¨²til y positiva, la otra es imprevisiblemente peligrosa. Los virus son la cara oculta de los ¨¦xitos de la inform¨¢tica. Aqu¨ª recorremos nueve grandes momentos de los programas m¨¢s impopulares de todos los tiempos.

1. Aut¨®matas autorreproductores

A finales de los a?os cuarenta, uno de los padres de la inform¨¢tica, John von Neumann, azuzado por los primeros sue?os de conquista espacial, quiso pensar en m¨¢quinas capaces de engendrar otras. Viajar¨ªan como avanzadilla de los humanos a otros planetas y una vez en su superficie se replicar¨ªan para construir ciudades e infraestructuras. Von Neumann se fij¨® en quienes llevaban millones de a?os creciendo y multiplic¨¢ndose sobre la Tierra, los seres vivos, y concibi¨® un trabajo te¨®rico con un t¨ªtulo que bien habr¨ªa valido para pel¨ªcula de serie b: el aut¨®mata autorreproductor. No sospechaba que muchos a?os m¨¢s tarde alguien aprovechar¨ªa su inspiraci¨®n para crear los virus y todas las formas de malware inform¨¢tico.

"Von Neumann defini¨® los principios te¨®ricos, cre¨® un aut¨®mata (que es el nombre que recib¨ªan en esa ¨¦poca los programas) y defini¨® las reglas de evoluci¨®n", ilustra desde Par¨ªs el experto en criptolog¨ªa ?ric Filiol: "Concibi¨® un programa capaz, tras unas cuantas interacciones, de hacer una copia perfecta de s¨ª mismo". Curiosamente, ya en los sesenta, la biolog¨ªa tambi¨¦n inspir¨® a los programadores de una especie de juego en el que dos programas compet¨ªan entre s¨ª para ocupar la mayor parte de la memoria. Lo llamaron Darwin y corr¨ªa en ordenadores PDP-1, el primer computador sobre el que corri¨® un videojuego, Spacewar!. "Darwin fue un predecesor del comportamiento de los actuales virus", comenta V¨ªctor Villagr¨¢, profesor de la Escuela de Ingenieros de la Telecomunicaci¨®n de la Universidad Polit¨¦cnica de Madrid (UPM).

Para tener tan buena fama antivirus, los Apple fueron en realidad los primeros en sufrir un virus de impacto

2. Soy la enredadera: atr¨¢pame si puedes

Bob Thomas, un programador de la empresa BBN, quer¨ªa comprobar si era posible que un programa se autocopiase de un ordenador a otro. Lo logr¨® en 1971 con Creeper ("enredadera"), un software que saltaba de m¨¢quina en m¨¢quina a trav¨¦s del antecesor de Internet, Arpanet. Infectaba los ordenadores y les hac¨ªa mostrar el mensaje "Soy la enredadera: atr¨¢pame si puedes".

Su intenci¨®n segu¨ªa siendo buena: comprobar los l¨ªmites de la programaci¨®n. Creeper, adem¨¢s, se borraba de los ordenadores infectados antes de saltar a los siguientes. "No realizaba ninguna acci¨®n maliciosa, por lo que podr¨ªamos decir que fue una prueba de concepto", explica Alberto Ruiz Rodas, ingeniero de ventas de la empresa de ciberseguridad Sophos Iberia.

Tres a?os m¨¢s tarde, en 1974, llega el momento de un virus que, ahora s¨ª, es capaz de reproducirse: Rabbit o Wabbit. En 1975 aparece el primer troyano, el primer programa malicioso que pretende hacerse con el control de una m¨¢quina ajena: "Se desarrolla un m¨¦todo para distribuir un juego", explica Villagr¨¢. A finales de los setenta aparece el primer gusano, que a diferencia de los virus no necesita la mochila de otro software para reproducirse, a partir de un programa que automatizaba tareas de gesti¨®n.

El viernes 13 de mayo de 1988 se manifest¨® a millones de ordenadores el virus "Viernes 13". Fue el primero que ocup¨® titulares de prensa

3. Apple, v¨ªctima del primer virus de impacto

"No hay nada en los equipos Apple que les haga inmunes a virus y gusanos dise?ados para infectarlos o utilizarlos en cualquier tipo de campa?a o actividad. El escaso n¨²mero de ejemplos en el mundo Apple se debe m¨¢s bien su escasa cuota de mercado que a cualquier tipo de supuesta superioridad", sentencia el profesor de Criptolog¨ªa y Seguridad Inform¨¢tica de la UPM Jorge D¨¢vila.

Y es que, para tener tan buena fama antivirus, los Apple fueron en realidad los primeros en sufrir un virus de impacto. "Elk cloner" aparece en 1981 y tiene devoci¨®n por los Apple II. "Lo que ocurri¨® es que las ventas de PC sobrepasaron a las de Apple r¨¢pidamente, as¨ª que los programadores de virus se centraron en esa plataforma", detalla David Sancho, investigador antimalware y responsable del equipo de investigaci¨®n de Trend Micro en Espa?a.

Con Elk Cloner comienza la extra?a fascinaci¨®n p¨²blica por los virus: "En aquel entonces, empezaron a formarse grupos de entusiastas de los virus inform¨¢ticos que se dedicaban a investigar nuevas maneras de infectar ordenadores y nuevas plataformas. Esto inclu¨ªa plataformas muy ex¨®ticas (desde UNIX ¡ªy el VAX 11/750¡ª hasta otras m¨¢quinas), aunque en realidad este tipo de virus no se encontraba in the wild, es decir en infecciones reales de clientes", comenta Sancho. En 1984, un inform¨¢tico de California, Frederick B. Cohen, acu?a el t¨¦rmino virus inform¨¢tico y se convertir¨¢ en uno de los mayores expertos en el mundo.

4. El miedo al pirateo crea monstruos

Dos pakistan¨ªes conciben en 1986 "Brain", el primer virus de cierta escala que afecta a los PC. "Seg¨²n dec¨ªan lo crearon para vigilar contra copias fraudulentas de un software m¨¦dico que tambi¨¦n produc¨ªan", comenta el ingeniero Alberto Ruiz Rodas. Lo que se sabe es que los hermanos Basit y Amjad Alvi regentaban una tienda de inform¨¢tica en Lahore, donde comercializaban, entre otros, su propio software. Al parecer, hartos de que la gente copiara su software sin pagarlo introdujeron en los disquetes un programa malicioso, Brain. La infecci¨®n creci¨® porque unos estudiantes americanos llevaron copias de estos disquetes a Estados Unidos donde se expandi¨®. El virus que provocaba algunos borrados de memoria, ralentizaba el disco duro y ocultaba un mensaje de autor¨ªa en el sector de arranque, con la direcci¨®n y el tel¨¦fono de los programadores. "Otras versiones cuentan que los Alvi eran los que comerciaban con copias piratas de programas como Lotus 1-2-3 y que solo introdujeron el virus en los disquetes que vend¨ªan a los estudiantes americanos para evitar que les denunciaran. No solo pusieron en marcha el primer virus para PC sino que indicaron tambi¨¦n el m¨¦todo preferido de difusi¨®n en esa ¨¦poca: los disquetes", comenta Juan Jos¨¦ Moreno Navarro, catedr¨¢tico de la UPM.

Brain se escrib¨ªa a s¨ª mismo en el sector de arranque de los discos flexibles que se insertasen en el PC, aunque los efectos se limitaban a ralentizar el acceso a la unidad de disco y ocupar unas pocas k en la memoria. "Lleg¨® a infectar a muchos PC, pero no conten¨ªa rutinas destructiva y, por tanto, se pod¨ªa acabar limpiando", comenta David Sancho: "Las infecciones por floppy diskeran las norma: no hab¨ªa m¨¢s posibilidades de interacci¨®n entre ordenadores [personales]".

"Tuvo mucha repercusi¨®n medi¨¢tica y Basit y Amjad recibieron cientos de llamadas de todo el mundo. Crearon Brain Net, que es ahora el mayor proveedor de servicios de Internet en Pakist¨¢n. No era un virus especialmente agresivo, pero la caja de Pandora ya estaba abierta", se?ala Moreno Navarro.?

Los populares Commodore Amiga sufrieron tambi¨¦n sus primeros ataques en esta ¨¦poca: SCA Virus ataca a los dispositivos de ese est¨¢ndar en 1987.

5. La primera epidemia masiva. Los virus llegan a los titulares

"Aunque parezca mentira, todav¨ªa seguimos viendo estad¨ªsticas de infecci¨®n de Conficker, un virus de 2008"

Lo hab¨ªan creado como prueba de concepto en los laboratorios de la Universidad Hebrea de Jerusal¨¦n. "Alg¨²n alumno le a?adi¨® una rutina para borrar el disco entero al llegar un viernes y 13. Por esta raz¨®n, muchos usuarios lo conocieron como por esa fecha", describe David Sancho. El virus se instalaba en la RAM de los ordenadores y se copiaba en los archivos ejecutables con extensiones .exe y .com. Escap¨® el cerco de la universidad y al llegar el viernes 13 de mayo de 1988 se manifest¨® a millones de ordenadores de todo el mundo. "Esto le llev¨® una gran notoriedad en los medios de comunicaci¨®n". Los virus llegaban a los titulares de los peri¨®dicos.

6. Gusanos con nombre propio y la llegada de Internet

A diferencia de los virus, que dependen siempre ir pegados a un programa ejecutable conocido y leg¨ªtimo, los gusanos son ejecutables aut¨®nomos que se replican a s¨ª mismos y aprovechan las redes de conexi¨®n entre ordenadores. El 2 de noviembre de 1988, Robert Tappan Morris, un estudiante de grado de Inform¨¢tica de la Universidad de Cornell, liber¨® lo que se conoce como el gusano de Morris worm, causando problemas a muchos ordenadores que en aquel entonces estaban conectados a Internet. "Se supone que afect¨® a uno de cada diez", se?ala Jorge D¨¢vila. Morris termin¨® siendo condenado en virtud de una nueva ley estadounidense que persigue el fraude y el abuso inform¨¢tico.

A partir de Morris, los creadores de virus ya no son tan notables: "Bien porque no son conocidos y permanecen en el anonimato, o bien porque no se les ha querido dar publicidad a sus identidades en un intento de frenar la ambici¨®n de fama que puedan tener desarrolladores de virus", apunta V¨ªctor Villagr¨¢.

El boom de Windows 95 trajo fama a Concept. Aunque no fuera el primero por Internet, lleva el t¨ªtulo de ser el primer virus de macros de Microsoft Word. "Esto le confiri¨® el honor de ser uno de los m¨¢s pegajosos. Surgi¨® all¨¢ por junio de 1995 cuando ya hab¨ªa muchos usuarios de Windows conectados a internet y compartiendo documentos de Word", describe V¨ªcto Villagr¨¢. "Que usara Windows lo convirti¨® en uno de los m¨¢s conocidos", apunta David Sancho. "En general, todos los virus de macro resistieron durante mucho tiempo, ya que los usuarios no estaban muy concienciados por la seguridad inform¨¢tica y la compartici¨®n de documentos de todo tipo era muy habitual".

Las copias de seguridad en disco tambi¨¦n hicieron mucho dacho: "Los usuarios manten¨ªan copias de seguridad de sus documentos, as¨ª que incluso despu¨¦s de haber pasado el antivirus al ordenador, al cabo de unos d¨ªas los usuarios volv¨ªan a recuperar documentos antiguos y se infectaban de nuevo. Esto los hizo la amenaza m¨¢s recurrente del momento".

El primer virus que se espacio a trav¨¦s de las redes sociales fue creado por Matt Larose el 15 de agosto de 2001. Atacaba a los usuarios del MSN Messenger y se esparc¨ªa a trav¨¦s de los tablones de anuncios, mediante un enlace puesto en ellos.

7. Los virus m¨¢s da?inos

El ingeniero David Sancho recuerda como especialmente da?ino CIH, el primer virus capaz de sobrescribir la memoria ROM del ordenador: "Esto hac¨ªa que el ordenador se volviera inservible, ya que no pod¨ªa arrancar el sistema operativo. Las p¨¦rdidas por este virus fueron millonarias; se estiman en cerca de mil millones de d¨®lares". Para Jorge D¨¢vila, el virus m¨¢s da?ino de la historia ha sido Mydoom, en 2004, que infect¨® a dos millones de equipos y arroj¨® p¨¦rdidas de 38.000 millones de d¨®lares. Mydoom se transmit¨ªa por correo electr¨®nico y se diseminaba a trav¨¦s de la agenda de correo de las v¨ªctimas. Alberto Ruiz Rodas tiene a Sasser por uno de los m¨¢s extendidos y que caus¨® m¨¢s problemas: "Recuerdo que era conectar a Internet un equipo sin parchear (para descargar los parches) y, en unos 30 segundos ¨¦ste se infectaba. En las redes corporativas, en cuanto llegaba un equipo infectado, era catastr¨®fico"

8. El virus activo m¨¢s antiguo

"Aunque parezca mentira, todav¨ªa seguimos viendo estad¨ªsticas de infecci¨®n de Conficker [tambi¨¦n conocido como DOWNUP], un virus de 2008", apunta David Sancho. Este virus anciano utiliza un m¨¦todo de infecci¨®n mediante escaneos de red, intentando localizar ordenadores protegidos con una lista de contrase?as muy sencillas (password o 123). "Debido a que muchos usuarios utilizan ese tipo de palabras con frecuencia, es habitual encontrarse con que el ordenador vuelve a reinfectarse desde otro punto de la red tan pronto como es limpiado por el antivirus. Esto lleva a que estas redes est¨¢n eternamente infectadas".

La longevidad de Conficker es rara, explica Jorge D¨¢vila: "La edad de un virus probablemente viene determinada por la fecha en la que se actualiz¨® el menos actualizado de los equipos inform¨¢ticos del planeta. Lo normal es que la edad de los virus no supere la docena de meses despu¨¦s de que son descubiertos y analizados."

9. Del virus a las ciberarmas

En mayo de 2012 varios pa¨ªses de Medio Oriente denuncian a la Uni¨®n Internacional de Telecomunicaciones que de los ordenadores de sus instalaciones petrol¨ªferas desaparecen enormes vol¨²menes de datos. Sus descubridores lo bautizan sKyWIper o Flame porque la palabra aparece en su c¨®digo. "Es el malware m¨¢s sofisticado que nos hemos encontrado en nuestro trabajo; se puede decir que es el malware m¨¢s complejo que jam¨¢s haya sido detectado", aparece escrito en el informe de los ingenieros encargados de su descripci¨®n.

Los antiguos virus se han convertido en ciberarmas que pueden desestabilizar pa¨ªses enteros. Stuxnet es un ejemplo incre¨ªble de c¨®mo puedes destinar la inteligencia de un pa¨ªs (Estados Unidos e Israel, seg¨²n parece) para crear algo espec¨ªfico y certero contra el software que gestiona las centrales nucleares.

Aunque Stuxnet sea el ejemplo cl¨¢sico, ?ric Filiol y V¨ªctor Villagr¨¢ ven una progresi¨®n en las llamadas amenazas persistentes avanzadas (APT, por sus siglas en ingl¨¦s). "Es algo que va mucho m¨¢s all¨¢ que un virus, sino que es todo un proceso de ataque en el que el virus solo es uno de sus componentes". Es el caso de Regin, que enmascarar¨ªa a varios servicios secretos occidentales. Seg¨²n la empresa antivirus Kaspersky, Regin (pron¨²nciese como el apellido del expresidente de Estados Unidos, Ronald Reagan): "Pudieron haber tenido acceso a informaci¨®n sobre qu¨¦ llamadas son procesadas por alg¨²n m¨®vil en particular, luego redirigirlas a otros m¨®viles, activar los que est¨¦n cerca de ¨¦ste y llevar a cabo actividades delictivas."?

Equation?es otro de estos grandes APT: un software activo desde hace quiz¨¢ quince a?os que es capaz de reprogramar el firmware de los discos duros que infecta y se vuelve invulnerable incluso al formateo. Espa?a tambi¨¦n hace sus pinitos en la creaci¨®n de ciberarmas. Careto es un APT probablemente desarrollada en Espa?a (la palabra "careto" figura a menudo en el c¨®digo) que es capaz de interceptar el tr¨¢fico de la Red de un equipo, capturar lo que teclea, incluso si se usan programas de encriptado del tipo PGP, grabar las conversaciones de Skype, analizar el tr¨¢fico de wifi, capturar pantalla y monitorizar todas las operaciones con ficheros. Qu¨¦ dir¨ªan de ¨¦l los creadores de los primeros virus, que se conformaban con mostrar alguna broma en un monitor de f¨®sforo verde.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma