BadRabbit, el nuevo í«ransomwareí» que se disfraza de actualizaci¿«n de Adobe

Los expertos detectan similitudes claves con NotPetya, la epidemia que puso en jaque a centenares de organizaciones en junio

El pasado martes, el medio de comunicaci¿«n ruso Interfax dijo que sus servidores quedaron inoperativos por un ciberataque. A partir de ese momento, sus periodistas tuvieron que publicar las noticias en Facebook. Horas m¿ós tarde, la firma de seguridad inform¿ótica rusa Group-IB comparti¿« una captura de pantalla de un nuevo ransomware en acci¿«n llamado BadRabbit y confirm¿« que al menos otros tres medios de comunicaci¿«n eran v¿¬ctimas de este ataque cuyo aparente y principal objetivo es el de pedir un rescate econ¿«mico a cambio de la informaci¿«n secuestrada por el c¿«digo inform¿ótico.

BadRabbit se basa en la misma estrategia que otros ciberataques masivos como WannaCry y NotPetya: cifrar los ficheros y pedir un rescate a efectuar en la cartera de Bitcoin supuestamente controlada por los ciberdelincuentes. A diferencia de NotPetya, que ten¿¬a un ¿ónimo claramente destructivo en lugar de lucrativo, este nuevo ciberataque s¿¬ que permite rescatar los ficheros y a cada v¿¬ctima se le ofrece una cartera de Bitcoin diferente, por lo que es m¿ós dif¿¬cil de rastrear.

Ataque dirigido

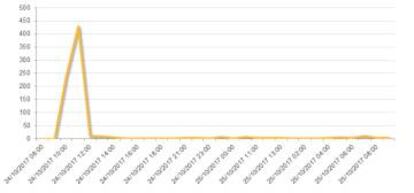

La propagaci¿«n del virus comenz¿« a primera hora del 24 de octubre, y la mayor¿¬a de intentos de infecci¿«n aparecieron durante las dos primeras horas en Rusia, seg¿▓n el rastro analizado por la firma de seguridad Symantec. El Equipo de respuesta de emergencia inform¿ótica de Ucrania confirm¿« una "distribuci¿«n masiva" del virus en el pa¿¬s.

"El n¿▓mero de infecciones por BadRabbit es mucho menor al causado por WannaCry o NotPetya, pero sus v¿¬ctimas son objetivos de primer nivel: aeropuertos, instituciones estatales o estaciones de metro ucranianas y medios de comunicaci¿«n rusos", dice Group-IB. "Se intent¿« infectar la infraestructura bancaria, pero podemos confirmar que sin ¿Ğxito".

El perfil de las v¿¬ctimas y el modus operandi confirma que BadRabbit es un ataque dirigido. El ransomware se distribuy¿« mediante simples descargas web en lugar de un ataque propagado masivamente en busca de v¿¬ctimas vulnerables como ocurri¿« en WannaCry. BadRabbit se col¿« en los ordenadores enmascarado como una actualizaci¿«n rutinaria de Adobe Flash Player, programa todav¿¬a muy utilizado para el visionado de ciertos medios audiovisuales en la web, a trav¿Ğs de las webs de prensa rusas previamente comprometidas.

Una vez instalado en el ordenador de la v¿¬ctima, busca propagarse a trav¿Ğs del protocolo de red de Windows (SMB) empleando, adem¿ós, una herramienta capaz de cambiar los privilegios del ordenador v¿¬ctima dentro de la red local y otra para sacar las contrase?as de los otros equipos en texto plano. Symantec no ha encontrado evidencias que indiquen el uso de vulnerabilidades no parcheadas en Windows para propagarse como ocurri¿« con WannaCry.

Talos, el departamento de inteligencia sobre seguridad inform¿ótica de Cisco, y Symantec han confirmado en sus informes tecnicos que BadRabbit usa el exploit?EternalRomance para progagarse en la red local a trav¿Ğs de SMB al facilitar la ejecuci¿«n de instrucciones en clientes y servidor. EternalRomance es una de las herramientas almacenadas por la Agencia Nacional de Seguridad estadounidense (NSA) y filtrada por el grupo Shadow Brokers como hizo con EternalBlue, el fallo de seguridad clave en la propagaci¿«n masiva de WannaCry.

NotPetya se propag¿« de forma similar, empleando el sistema de actualizaciones de MEDoc, el software usado por la administraci¿«n ucraniana para hacer ciertos tr¿ómites burocr¿óticos. Cuando los ciberdelincuentes toman el control de las actualizaciones, los ordenadores v¿¬ctima creen que es una actualizaci¿«n normal y leg¿¬tima.

Seg¿▓n la compa?¿¬a de seguridad ESET, el 65% de los intentos de infecci¿«n se han localizado en Rusia, 12,2% en Ucrania y 10.2% en Bulgaria. Pero tambi¿Ğn ha llegado a Jap¿«n, Alemania o Turqu¿¬a con un impacto mucho menor.

Los creadores de NotPetya, principales sospechosos

Group-IB dice que es "altamente probable" que los hackers detr¿ós de BadRabbit sean los mismos que pusieron en jaque a centenares de organizaciones el pasado junio con NotPetya, que afect¿« severamente a las compa?¿¬as energ¿Ğticas, de telecomunicaciones y del sector financiero de Ucrania. "BadRabbit deja los mismos trazos, usa la misma forma de propagarse por las redes y deja los mismos registros en sus procesos de eliminaci¿«n, etc", dice la firma rusa. "La investigaci¿«n revela que el c¿«digo de BadRabbit ha sido compilado a partir de las herramientas fuentes empleadas en NotPetya".

Algunos investigadores indican que podr¿¬a ser otro el grupo el responsable aprovechando el trabajo de los autores de NotPetya.

El investigador independiente Mattieu Suiche concluye que el c¿«digo de BadRabbit no es s¿«lo similar al de NotPetya, sino que es una versi¿«n recompilada que a?ade correcciones de fallos y se han reescrito otras para mejorarlas.

Tu suscripci¿«n se est¿ó usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¿«n?

Si contin¿▓as leyendo en este dispositivo, no se podr¿ó leer en el otro.

FlechaTu suscripci¿«n se est¿ó usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¿«n a la modalidad Premium, as¿¬ podr¿ós a?adir otro usuario. Cada uno acceder¿ó con su propia cuenta de email, lo que os permitir¿ó personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¿«n de empresa? Accede aqu¿¬ para contratar m¿ós cuentas.

En el caso de no saber qui¿Ğn est¿ó usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¿¬.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¿ó en tu dispositivo y en el de la otra persona que est¿ó usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¿¬ los t¿Ğrminos y condiciones de la suscripci¿«n digital.