Los virus inform¨¢ticos pueden tomar el control del horno y la lavadora

Proteger la casa inteligente es uno de los nuevos retos de las compa?¨ªas de 'software' de seguridad

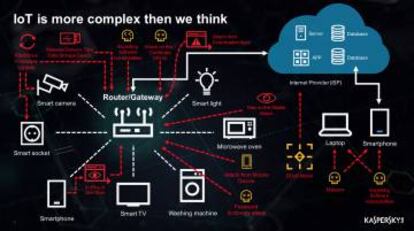

La casa conectada es una constante en muchas de las esquinas del Mobile World Congress, que se celebra esta semana en Barcelona. Controlar la calefacci¨®n, subir o bajar persianas e incluso pedir que encienda el horno, ponga en marcha la lavadora o te muestre el interior del frigor¨ªfico son algunas de las cosas que se le pueden pedir al m¨®vil. Los electrodom¨¦sticos tienen WiFi y, conectados a la gran red, se exponen a los ataques de hackers y virus inform¨¢ticos. Ante el auge del llamado Internet de las Cosas (IoT), las compa?¨ªas de software de seguridad tienen ahora un nuevo reto.

Check Point, que vela por la seguridad de 100.000 compa?¨ªas en todo el mundo, tiene un equipo dedicado a IoT y hace un par de meses, en una de sus pruebas, consigui¨® hackear un aspirador de una conocida marca. Los investigadores pudieron controlar los movimientos del aparato y ver a trav¨¦s de la c¨¢mara que lleva incorporada. "Si ellos lo hicieron, tambi¨¦n pueden los hackers", reflexiona el director de seguridad m¨®vil de la compa?¨ªa, Brian Gleeson. Ante esta idea, la canci¨®n de Alaska y Los Pegamoides Rebeli¨®n en la cocina no parece ya tan descabellada. De los 1.000 clientes que utilizan soluciones de Check Point para proteger aparatos m¨®viles, todos reciben como m¨ªnimo un ataque de malware al d¨ªa y un promedio de 53. La compa?¨ªa del antivirus McAfee cifra en 5.000 millones el n¨²mero de m¨®viles que fueron un "cebo atractivo" durante el a?o pasado.

Otro de los gigantes en seguridad inform¨¢tica, Kaspersky Lab, ha dedicado una sesi¨®n durante el congreso de m¨®viles a analizar la seguridad de los elementos de la casa. Los responsables de la compa?¨ªa han puesto varios ejemplos que han comprometido la seguridad de sus propietarios. Uno de ellos es el fallo en la actualizaci¨®n del firmware de una cerradura de puerta que se controla con el m¨®vil, Lockstate, que dej¨® a varios clientes sin poder entrar en sus casas. Otro, m¨¢s cr¨ªtico, es el de un marcapasos de la compa?¨ªa Abbot que pudo ser hackeado por un error de seguridad en el sistema. Con m¨¢s de 400.000 pacientes que lo llevan implantado, un posible atacante podr¨ªa haberles acelerado el ritmo card¨ªaco o haber dejado el aparato sin bater¨ªa.

Seg¨²n las compa?¨ªas consultadas, la seguridad del router del hogar es esencial para garantizar que ning¨²n pirata inform¨¢tico se pueda colar en los electrodom¨¦sticos. Uno de los ataques se puede producir consiguiendo el n¨²mero de serie del aparato a trav¨¦s de un algoritmo de fuerza bruta, que se encarga de ir probando combinaciones distintas. En algunos casos, los atacantes lo tienen m¨¢s f¨¢cil. El director del grupo de investigaci¨®n de vulnerabilidades de Kaspersky Lab, Vladimir Daschenko, ha mencionado algunos casos de youtubers que dejan ver el n¨²mero de serie de los electrodom¨¦sticos en v¨ªdeos donde muestran c¨®mo configurarlos. Algunas de las recomendaciones de la compa?¨ªa, que asesora a firmas que trabajan con IoT y ha estudiado tambi¨¦n la seguridad del coche inteligente, es mantener en secreto los n¨²meros de serie y utilizar contrase?as complicadas.

Samsung Smart Home es la apuesta de la compa?¨ªa coreana para conectar la casa al m¨®vil. En su puesto en el Mobile World Congress, aparte de muchos ejemplares de su nuevo modelo S9, tambi¨¦n encontramos una nevera, un horno y una lavadora. El frigor¨ªfico tiene una c¨¢mara que nos permite ver su contenido sin abrir la puerta. Un algoritmo es capaz de analizar qu¨¦ hay dentro y proponernos una receta con los ingredientes que tenemos. Los otros dos electrodom¨¦sticos se pueden encender y apagar a distancia. Son dos ejemplos de c¨®mo la tecnolog¨ªa puede cambiar gestos cotidianos en los hogares que pueden ser fascinantes o bien inquietantes si se piensa en qu¨¦ pasar¨ªa si su control cayera en malas manos.

Un router protegido es esencial para garantizar la seguridad de la IoT

El S9 lleva instalado un software contra ataques de McAfee. El acuerdo de ambas compa?¨ªas tambi¨¦n incluye protecci¨®n de otros productos de Samsung como los televisores y los ordenadores port¨¢tiles. La multinacional tambi¨¦n ha llegado a un acuerdo con Telef¨®nica para proteger los routers de sus clientes. Consciente de la necesidad de proteger la puerta de entrada de internet en las casas, McAfee ha desarrollado un sistema que la blinda y permite hacer varias comprobaciones con el asistente de voz de Amazon, Alexa, a quien se le puede preguntar, por ejemplo, cu¨¢ntos dispositivos utilizan la WiFi de la casa en un momento determinado.

Homematic muestra en el congreso enchufes, mandos a distancia y termostatos. El objetivo de su cat¨¢logo es tener un control integral del hogar y hacer posible, por ejemplo, que abriendo una ventana un sensor detecte el gesto y ordene a otra pieza de la red que baje la temperatura de la calefacci¨®n y, as¨ª, no malbaratar energ¨ªa. "Somos alemanes, nos encanta la seguridad", bromea Anja L., de la compa?¨ªa que se encarga de esta tecnolog¨ªa, eQ-3 AG. En su caso, cada vez que un cliente adquiere un nuevo componente, tiene que escanear un c¨®digo QR con su m¨®vil como medida de seguridad para a?adirlo a la red.

Una nueva generaci¨®n de virus multiplataforma

Check Point presenta en Barcelona un antivirus para m¨®viles de empresas. Seg¨²n el director de seguridad de la compa?¨ªa, todos los aparatos conectados a la red est¨¢n expuestos y los hackers pueden tomar el control de ellos convirti¨¦ndose en administradores de aparatos de todos los sistemas operativos. En el lenguaje de seguridad inform¨¢tica, se habla de vectores de infecci¨®n. Son las posibles v¨ªas de contagio que pueden ser a trav¨¦s de aplicaciones, red, sistema operativo o SMS. Una de las amenazas actuales son los virus de quinta generaci¨®n (Gen V). Se llaman as¨ª los par¨¢sitos que, con un mismo software de base, pueden perjudicar a v¨ªctimas de distinta ¨ªndole. Gleeson pone como ejemplo el ataque del grupo ruso Fancy Bear a la artiller¨ªa ucraniana. En este caso se hicieron con el control de m¨®viles Android pudiendo acceder a su posici¨®n GPS. Seg¨²n ¨¦l, estos hackers utilizaron la misma tecnolog¨ªa para controlar "aparatos Apple de la OTAN y ordenadores PC".

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma