Los consejos de ciberseguridad ante la guerra en Ucrania: ¡°Ning¨²n servicio o sistema tecnol¨®gico est¨¢ libre de riesgos¡±

Las agencias internacionales piden a empresas y entidades que redoblen sus defensas y la de Estados Unidos alerta de la amenaza de intrusiones a trav¨¦s del entorno de Windows 365

¡°Ning¨²n servicio o sistema tecnol¨®gico est¨¢ completamente libre de riesgos¡±. Es la advertencia del Centro de Seguridad Cibern¨¦tica Nacional de Reino Unido que, al igual que el resto de las entidades hom¨®logas en todos los pa¨ªses, ha lanzado a las empresas e instituciones para que refuercen sus defensas en Internet ante la guerra en Ucrania. Seg¨²n Manuel Ricardo Torres, profesor de la Universidad Pablo de Olavide y uno de los 15 asesores internacionales de Europol en el Consejo Asesor sobre Terrorismo y Propaganda (ECTC por sus siglas en ingl¨¦s), ¡°Rusia ha puesto de manifiesto que est¨¢ dispuesta a utilizar todos los recursos que tiene a su disposici¨®n¡±. Y la guerra inform¨¢tica es uno de ellos, en especial, como respuesta a las sanciones econ¨®micas que sucedan a los ataques. Uno de los entornos amenazados es el universo de Windows 365, seg¨²n la alerta AA22-047A enviada por la Agencia de Ciberseguridad e Infraestructuras (CISA) de Estados Unidos.

La entidad estadounidense se?ala como objetivos principales a empresas contratistas de Defensa. ¡°Estos actores [atacantes respaldados por el Estado ruso] aprovechan las contrase?as simples, los sistemas sin parches y los empleados desprevenidos para obtener acceso inicial antes de atacar a las redes empresariales y en la nube [servidores remotos conectados a internet]¡±. Seg¨²n reconoce la misma entidad, las dianas prioritarias para estas incursiones son los ¡°entornos, ampliamente utilizados, de Microsoft 365, que son vulnerados para acceder a informaci¨®n sensible y no clasificada, as¨ª como a la tecnolog¨ªa¡±. Este conjunto de programas es el m¨¢s usado por particulares y empresas para las aplicaciones de trabajo y comunicaci¨®n (Office).

Udi Mokadi, uno de los mayores expertos en seguridad en Israel, comparte esta previsi¨®n sobre la vulnerabilidad de las entidades asociadas a una a¨²n mayor: ¡°El mundo est¨¢ cambiando de forma dram¨¢tica. Ya no vale proteger a una sola organizaci¨®n, sino que tambi¨¦n es necesario el control de los proveedores. Un atacante busca el camino m¨¢s corto, m¨¢s r¨¢pido y m¨¢s indefenso. Son profesionales, no van en pijama. La seguridad es una necesidad y hay que ir por delante, pasar a la ofensiva. El coste de un error es realmente alto¡±.

¡°La informaci¨®n adquirida¡±, seg¨²n la alerta estadounidense, ¡°proporciona informaci¨®n significativa sobre los plazos de desarrollo y despliegue de las plataformas de armas de los Estados Unidos, las especificaciones de los veh¨ªculos y los planes para la infraestructura de comunicaciones y la tecnolog¨ªa de la informaci¨®n¡±.

Ucrania ha sido el laboratorio de pruebas de la capacidad de ciberataques de Rusia y es l¨®gico que en estos d¨ªas asistamos a la puesta en marcha de este tipo de capacidadesManuel Ricardo Torres, asesor del Consejo Asesor sobre Terrorismo y Propaganda de Europol

La alerta de las agencias de seguridad se ampara en ¡°el patr¨®n hist¨®rico de ataques cibern¨¦ticos contra Ucrania con consecuencias internacionales¡±, seg¨²n el centro de seguridad brit¨¢nico. El asesor de Europol coincide: ¡°Rusia, de la misma manera ha movilizado una cantidad enorme de fuerza militar convencional, va a utilizar tambi¨¦n esa dimensi¨®n civil que, de hecho, ya ven¨ªa empleando hasta ahora en Ucrania desde 2014 hasta ahora. Ha sido el laboratorio de pruebas de la capacidad de ciberataques y es l¨®gico que en estos d¨ªas asistamos a la puesta en marcha de este tipo de capacidades¡±.

El riesgo, seg¨²n Manuel Ricardo Torres, es doble. El primero, por contagio. ¡°Aunque parezca que un ataque es quir¨²rgico, claramente orientado a un objetivo, la realidad es que siempre est¨¢ el riesgo de desbordamiento, que al final se pierda el control de los vectores y se termine afectando a otro objetivo que no est¨¢ relacionado con el ataque¡±. ¡°El segundo riesgo¡±, seg¨²n explica este asesor internacional, ¡°es que Rusia, como respuesta al conjunto de sanciones de car¨¢cter econ¨®mico que va a poner en marcha Europa y Estados Unidos y que afectan directamente a su ¨¢mbito empresarial, puede tener la tentaci¨®n de ejercer alg¨²n tipo de represalia contra el ¨¢mbito econ¨®mico y empresarial de esos mismos pa¨ªses¡±.

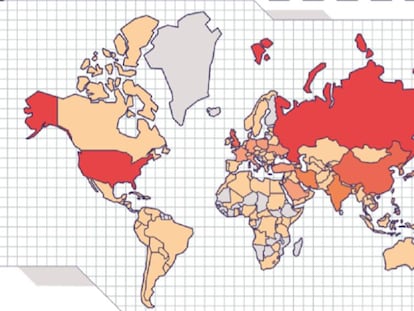

El riesgo es generalizado. ¡°Absolutamente¡±, responde el asesor de Europol. Y explica: ¡°Aunque un ataque est¨¦ orientado a una empresa espec¨ªfica, al final se extiende por todo el mundo. No creo que haya ahora mismo ni en Europa ni en EEUU ning¨²n ¨¢mbito que se considere fuera de peligro¡±.

¡°Viajes imposibles¡± y otros signos de un intento de ataque

Algunas de las evidencias de un ataque, seg¨²n la CISA estadounidense, son: intentos frecuentes de autenticaci¨®n fallidos, accesos de diferentes nombres de usuarios o desde diferentes direcciones de IP (representaci¨®n num¨¦rica del punto de internet donde est¨¢ conectado un dispositivo), el uso de la misma IP para varias cuentas, ¡°viajes imposibles¡± (detectables cuando un usuario inicia una sesi¨®n desde direcciones que evidencian una distancia geogr¨¢fica significativa en poco tiempo), restablecimientos an¨®malos de contrase?as, intentos de control del dominio o actividades de cuentas que estaban inactivas o con uso espor¨¢dico.

El problema, seg¨²n advierte Torres, es que ¡°conseguir ahora un nivel de robustez y de preparaci¨®n suficiente no se improvisa¡±. ¡°Muchas empresas e instituciones¡±, a?ade, ¡°se encontrar¨¢n con la dura realidad de que, si no han hecho los deberes a?os atr¨¢s, ahora es muy dif¨ªcil adoptar medidas de urgencia¡±.

Y concluye: ¡°El parcheado de todas las vulnerabilidades de una red y generar un protocolo de c¨®mo organizarse ante una eventualidad que haga caer un servicio es algo que algunos se han tomado muy en serio desde hace tiempo. Quien no lo haya hecho a tiempo no va a poder hacerlo. Es igual que la debilidad militar convencional: aunque ahora un pa¨ªs tenga toda la determinaci¨®n de resolver ese problema, no podr¨¢ hacerlo hasta dentro de muchos a?os. Esto tambi¨¦n pasa en el ¨¢mbito civil. Esperar a que estalle una crisis para empezar a tomar medidas y dedicar los recursos necesarios hace que estas lleguen tarde¡±.

Chester Wisniewski, investigador principal de Sophos, una empresa especializada en ciberseguridad de ¨²ltima generaci¨®n, coincide con el an¨¢lisis del asesor de Europol: ¡°Pueden producirse da?os colaterales y repercusiones tanto para las personas como para las organizaciones fuera del escenario principal¡±.

Wisniewski recomienda ¡°prestar atenci¨®n a los consejos de Estados Unidos y de otros Gobiernos¡±. ¡°Deben estar en alerta m¨¢xima, tomar medidas para proteger su red y sus sistemas y, dado que la seguridad f¨ªsica es primordial, considerar medidas para asegurar, cerrar o eliminar sus sistemas y redes f¨ªsicas en Ucrania¡±.

Y concluye el investigador: ¡°Al final, no importa si te ataca un Estado, un partidario ruso o el estereotipado adolescente desde alg¨²n s¨®tano: debes tener los sistemas de seguridad actualizados, configurados por capas para anticiparte a los fallos y monitorizados cuidadosamente para reconocer las se?ales de un ataque en curso.¡±

Puedes escribirnos a rlimon@elpais.es, seguir a EL PA?S TECNOLOG?A en Facebook y Twitter y apuntarte aqu¨ª para recibir nuestra newsletter semanal

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma