No es tu banco, sino un enga?o: gu¨ªa (casi) definitiva para evitar ataques mediante ¡®phishing¡¯

Pasos sencillos para no caer en los correos y mensajes que suplantan la identidad de bancos y otros organismos para estafar al destinatario

El correo electr¨®nico puede parecer genuino y resulta dif¨ªcil resistirse a hacer clic en el enlace adjunto: un paquete retenido en aduanas, un aviso por parte del banco de un cargo en la Visa, la notificaci¨®n de un premio¡ Los ciberataques mediante phishing se han convertido en una aut¨¦ntica plaga que se aprovecha del eslab¨®n m¨¢s d¨¦bil de la cadena: el humano.

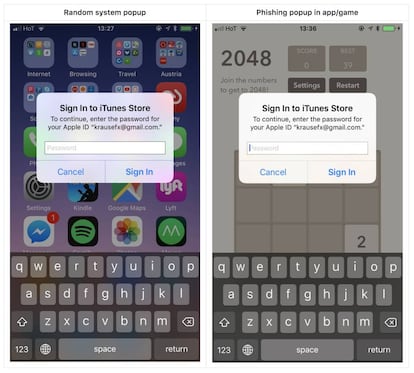

La base de esta t¨¦cnica de estafa reside en el enga?o. Se confeccionan correos electr¨®nicos o SMS con el aspecto casi id¨¦ntico de la empresa a la que se intenta suplantar y si se baja la guardia, resulta tentador hacer clic en el enlace o abrir el adjunto. Este tipo de comunicaciones suelen urgir al destinatario a llevar a cabo alguna de estas dos acciones; la primera para obtener datos de su tarjeta de cr¨¦dito o cuenta corriente, mientras que la segunda, para introducir alg¨²n tipo de software malicioso en el sistema.

La inteligencia artificial disparar¨¢ los ataques

Las perspectivas no son buenas, adem¨¢s, en lo que respecta al volumen y precisi¨®n de los ataques mediante phishing: ¡°Los avances de la inteligencia artificial provocar¨¢n un frenes¨ª de suplantaci¨®n de identidad¡±, explica a EL PA?S, Francisco Arnau vicepresidente regional de Akamai para Espa?a y Portugal, ¡°de cara al futuro, podemos esperar que los continuos avances en la inteligencia artificial, como los que se observan en sistemas como el GPT-3, har¨¢n que el phishing selectivo sea m¨¢s convincente, m¨¢s escalable y com¨²n¡±.

Estos sistemas permiten general ¡°millones de mensajes de correo electr¨®nico o SMS, cada uno de ellos personalizado para un destinatario individual, y cada uno con cualidades convincentes similares a las humanas¡±, explica Arnau. Esta caracter¨ªstica har¨¢ que sean dif¨ªcilmente detectables por las tecnolog¨ªas actuales de protecci¨®n. Esto supondr¨¢ un reto importante para las tecnolog¨ªas antiphishing existentes, y ¡°har¨¢ mucho m¨¢s dif¨ªcil que la gente detecte las comunicaciones sospechosas¡±.

C¨®mo blindarse ante un ataque mediante ¡®phishing¡¯

Lo primero que hay que comprender es que cualquiera puede ser v¨ªctima de un ciberataque de estas caracter¨ªsticas. Estos ataques automatizados no distinguen entre particulares o empresas, y se lanzan masivamente con consecuencias devastadoras si el destinatario cae en la trampa.

Las cifras son abrumadoras: se estima que se env¨ªan, cada d¨ªa, unos 15.000 millones de emails de estas caracter¨ªsticas, de los cuales, la tercera parte son abiertos por el destinatario. Esta t¨¦cnica es la responsable, por otro lado, del 90% de las brechas de seguridad que se producen en el mundo, y como hemos apuntado, el elemento humano es el que propicia su ¨¦xito. ?C¨®mo puede protegerse uno ante un ataque mediante phishing?

La desconfianza, ese gran aliado

¡°Cuando se recibe una oferta muy tentadora, es mejor desconfiar¡±, explica Fernando Su¨¢rez, presidente del Consejo General de Colegios Oficiales de Ingenier¨ªa Inform¨¢tica. Este experto apela a la barrera de protecci¨®n m¨¢s importante y que puede salvar al usuario de graves consecuencias. ¡°Un banco nunca nos pedir¨¢ que cambiemos la clave a trav¨¦s de un email y haciendo clic a un enlace¡±, explica.

Kevin Mitnick, un conocido ex hacker, explica a EL PA?S que, por defecto, ¡°la gente tiende a confiar salvo que hayan sido v¨ªctimas de un ciberataque o hayan sido aleccionados sobre la amenaza del phishing¡±.

Nunca hacer clic a un enlace y verificar el adjunto con el remitente

Contando ya con la desconfianza y suspicacia como armas, como hemos indicado con anterioridad, todo ataque mediante la t¨¦cnica del phishing cuenta con dos actores fundamentales: un hiperv¨ªnculo o un adjunto. No hay que olvidar que los hackers desean obtener informaci¨®n de valor del destinatario para vaciar su cuenta corriente o tarjeta de cr¨¦dito, o bien instalar malware con intenciones todav¨ªa peores.

¡°Si recibimos un hiperv¨ªnculo y dudamos, es mejor teclear a mano en el navegador la URL de la empresa que nos lo pide¡±, indica Su¨¢rez, en referencia a que, por lo general, esos enlaces, son manipulados malintencionadamente. La norma general, en cualquier caso, debe ser nunca hacer clic en un v¨ªnculo que nos llega por correo ni abrir adjuntos. Para esto ¨²ltimo, ¡°no cuesta nada contactar al remitente por otro medio¡± para verificar la procedencia del adjunto; esto es, una llamada, un WhatsApp o un mensaje de texto, nunca responder a ese email.

Vigilar el ¡®Desde¡¯ en los correos electr¨®nicos

Los ciberatacantes son cada vez m¨¢s sofisticados a la hora de confeccionar los emails, pero no siempre pueden camuflarlos del todo. En este sentido, una forma de descubrir el enga?o reside en el dominio desde el cual se escribe. As¨ª, si nos topamos con remitentes cuyos dominios sean ¡°Microsoft-support.com¡± o ¡°Apple-support.com¡± (con a?adidos diferentes del dominio original), sabremos que somos v¨ªctimas de un ataque. En cualquier caso y ante la duda, lo mejor es no interactuar con ese correo electr¨®nico.

Otro tanto es aplicable a los SMS. ¡°Los ataques mediante phishing se han extendido a los mensajes de texto¡±, advierte Su¨¢rez, quien advierte de un peligro adicional: ¡°en el m¨®vil, somos menos cautos que en el ordenador y actuamos m¨¢s impulsivamente¡±. Las empresas de paqueter¨ªa son v¨ªctimas colaterales de los ciberataques, en especial en momentos de alto volumen de env¨ªos como en Navidades. Un mensaje, aparentemente, por ejemplo, de Correos, demandando el pago de una tasa aduanera, esconder¨¢ un ciberataque: ¡°un banco u otra gran entidad jam¨¢s nos demandar¨¢ el pago inmediato a trav¨¦s del m¨®vil¡±, explica Su¨¢rez. Y el problema no es el pago en s¨ª ¡ªpor lo general, de bajo volumen¡ª, sino que al efectuarlo, el usuario entrega los datos su tarjeta de cr¨¦dito a los estafadores.

?A qu¨¦ hora se ha enviado el mensaje?

La experiencia de Mitnick en esta materia es muy valiosa, y este experto da una pista que puede ayudar a identificar el phishing: la hora del env¨ªo. Si alguien que vive en Espa?a recibe un correo electr¨®nico exigiendo un pago o una respuesta y el env¨ªo se ha efectuado de madrugada, se trata de un elemento fundamental para suscitar sospechas. Por lo general, los usuarios de internet se relacionan con entornos en el mismo huso horario, con lo que, una comunicaci¨®n fuera del mismo, deber¨ªa activar las alertas.

De la misma manera, el campo ¡®asunto¡¯, puede ser un buen indicador de las intenciones del correo electr¨®nico: ?El uso del lenguaje es familiar? ?Le hablan de usted cuando, por lo general, se le tutea? ?Se dirigen a usted con la direcci¨®n del email? Asimismo, si el campo asunto muestra un ¡°RE:¡± indicando una respuesta a un correo que nunca se ha enviado, estaremos ante otra t¨¦cnica de camuflaje de los ciberatacantes.

Cuidado con los ¡®?r¨¢pido, responda!¡¯

Otra de las t¨¦cnicas que emplean los hackers a la hora de llevar a cabo un ciberataque es crear una sensaci¨®n de urgencia. Esto es patente con los mensajes que se reciben de supuestas empresas de paqueter¨ªa, en los que advierte que hay unas pocas horas para pagar la tasa o se devolver¨¢ el paquete. Por lo general, no es habitual que una gran entidad se comunique mediante email urgiendo una respuesta y si ese es el caso, siempre es recomendable contactar a esa empresa por otro medio para verificar la veracidad del env¨ªo.

La m¨¢xima debe ser ¡°nunca hacer clic ni introducir nuestro usuario y contrase?a en una conversaci¨®n que no hemos iniciado, una regla simple que todo el mundo deber¨ªa aplicar¡±, explica Mitnick.

Puedes seguir a EL PA?S TECNOLOG?A en Facebook y Twitter o apuntarte aqu¨ª para recibir nuestra newsletter semanal.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma