'Hackers' chinos atacan la red militar de Occidente

Los piratas inform¨¢ticos consiguen introducirse en ordenadores de Estados Unidos, Reino Unido, Alemania y Francia

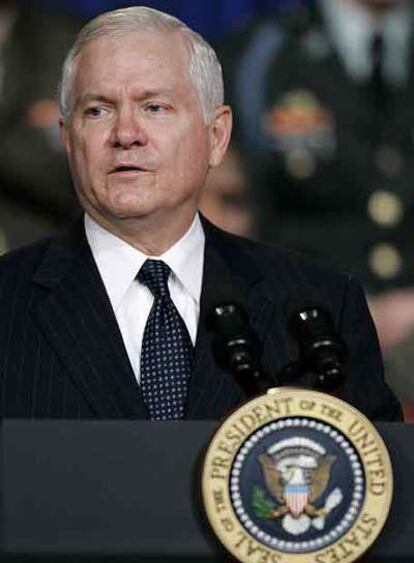

Volver al correo del zar. A la entrega del documento en mano. Acabar¨¢ siendo la ¨²nica manera fiable de transmitir una informaci¨®n sin que nadie la fisgonee en un mundo que vive conectado a Internet. Y si no, que se lo pregunten al secretario de Defensa norteamericano, Robert Gates, que sufri¨® en el mes de junio un ataque en su ordenador por parte de un grupo de maliciosos hackers chinos. O a los Gobiernos de Alemania, Francia y Reino Unido, que tambi¨¦n han expresado sus quejas de intrusiones de los llamados hackers rojos. La batalla de los servicios de espionaje, en estos d¨ªas, se libra en la Red.

"Nuestra teor¨ªa es que el Gobierno chino est¨¢ utilizando a grupos de hackers aficionados y que les pagan por sus trabajos", declara en conversaci¨®n telef¨®nica Richard Howard, director de Inteligencia de Verisign, una empresa de seguridad inform¨¢tica norteamericana que trabaja para varias agencias de tres letras -"no puedo desvelar cu¨¢les"- e instituciones financieras dentro y fuera de Estados Unidos. En mayo del a?o pasado, Howard pudo comprobar c¨®mo varios organismos oficiales norteamericanos recib¨ªan un ataque m¨²ltiple que deriv¨® en la sustracci¨®n de "miles de documentos no clasificados".

El diario econ¨®mico Financial Times desvel¨® la semana pasada que el grupo de piratas inform¨¢ticos que atac¨® al Pent¨¢gono responde al nombre de PLA, siglas de People's Liberation Army (Ej¨¦rcito de Liberaci¨®n Popular). Despu¨¦s de las recientes protestas de la canciller alemana Angela Merkel ante su hom¨®logo chino, llegaba tambi¨¦n la confirmaci¨®n por parte de las autoridades brit¨¢nicas y francesas de que han registrado ataques de piratas chinos. "Grupos como ¨¦sos hay miles y vamos a asistir a un crecimiento absoluto de este fen¨®meno", vaticina Carlos Jim¨¦nez, experto espa?ol en seguridad inform¨¢tica.

Jim¨¦nez preside la empresa de Seguridad Inform¨¢tica Secuware y asesora a la OTAN y al Centro Nacional de Inteligencia (CNI). "Entre esos grupos los hay que producen sus propios ataques por motivos idealistas o patri¨®ticos, y hay otros que son fruto de experimentos de los Gobiernos". ?Pero c¨®mo es posible que alguien pueda meterse en la m¨¢quina de un hombre como Robert Gates? Carlos Jim¨¦nez lo tiene claro: "Cualquier sistema tiene agujeros. Da igual d¨®nde est¨¦ el malo, est¨¦ donde est¨¦, puede llegar a ti si est¨¢s conectado".

La proliferaci¨®n de ordenadores port¨¢tiles y tel¨¦fonos con conexi¨®n a Internet hace m¨¢s vulnerables a los sistemas. Es una de las explicaciones que brinda desde el estudio de su casa en Colorado Danny McPherson, jefe de investigaci¨®n de la firma norteamericana de seguridad inform¨¢tica Arbor. De hecho, varios Gobiernos, como el franc¨¦s, han prohibido a sus altos funcionarios el uso de blackberries y otros dispositivos port¨¢tiles porque, sostienen, son m¨¢s vulnerables a la acci¨®n de un malicioso pirata inform¨¢tico.

Fuentes de los ministerios de Defensa y Presidencia espa?oles consultadas por este peri¨®dico aseguran no tener noticias de ataques de los hackers chinos en Espa?a. Desde el Instituto Nacional de Tecnolog¨ªas de la Comunicaci¨®n, que analiza 35 millones de correos electr¨®nicos al d¨ªa para detectar la presencia de virus, tampoco. El Centro Nacional de Inteligencia declina comentar la cuesti¨®n.

Los expertos coinciden en se?alar que el espionaje en la Red ir¨¢ a m¨¢s. Hay mafias organizadas rusas y de los antiguos pa¨ªses del Este que extorsionan y roban informaci¨®n utilizando la Red, ex miembros del ej¨¦rcito en paro que optan por aplicar sus conocimientos inform¨¢ticos al pirateo malicioso. Y trabajan tanto para reventar a bancos y particulares como para ponerse a las ¨®rdenes del servicio secreto de turno que quiera contratarles.

Estonia fue en junio v¨ªctima de ciberatentados. Un plan de retirada de unos monumentos b¨¦licos de la ¨¦poca sovi¨¦tica desencaden¨® una serie de ataques contra organismos oficiales y bancos que fueron atribuidos a hackers rusos. Un episodio a peque?a escala que muestra lo que pueden ser las ciberguerras del futuro, capaces de colapsar un pa¨ªs entero entrando a trav¨¦s de la Red.

Una de troyanos

"Espionaje tradicional entre gobiernos y entre empresas siempre ha habido y lo habr¨¢, pero est¨¢ claro que con Internet a los esp¨ªas se les han abierto muchas posibilidades". As¨ª lo cuenta David Barroso, director de investigaci¨®n y desarrollo de la firma espa?ola de seguridad inform¨¢tica S21Sec.El uso de los llamados troyanos es una v¨ªa para el espionaje. Son dispositivos que entran en el ordenador del que va a ser vigilado, se instalan, y abren una puerta trasera para que el esp¨ªa pueda captar la informaci¨®n a trav¨¦s de ese agujero.?C¨®mo entra el troyano? Pues puede entrar cuando el usuario del ordenador est¨¢ visitando una web, pero en casos de espionaje suele llegar a trav¨¦s de un correo electr¨®nico normal y corriente.Tradicionalmente, el troyano ven¨ªa camuflado en un archivo adjunto que el usuario ten¨ªa que ejecutar, pero David Barroso cuenta que ya ni siquiera sucede esta manera. El troyano puede entrar sin archivo adjunto, basta con abrir el correo electr¨®nico y el esp¨ªa est¨¢ dentro, explica el director de investigaci¨®n y desarrollo de S21Sec.En cuanto a los ciberatentados, los piratas inform¨¢ticos suelen recurrir a botnets: se instala un c¨®digo malicioso en el ordenador de miles de particulares de modo que se pueden controlar desde la distancia.Este sistema sirve, por ejemplo, para sincronizar un ataque y poder poner a 60.000 m¨¢quinas trabajando al un¨ªsono para, por ejemplo, colapsar y dejar sin conexi¨®n a una organizaci¨®n.David Barroso describe el escenario de una ciberguerra mediante botnets: "Millones de m¨¢quinas atac¨¢ndose unas a las otras sin que lo sepan los usuarios".

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma