El legado de Snowden: las filtraciones que transformaron internet

El cifrado de las comunicaciones es una prĻĒctica estĻĒndar, pero apenas se utilizaba antes de que el exempleado de la NSA mostrase los programas de vigilancia masiva de EEUU

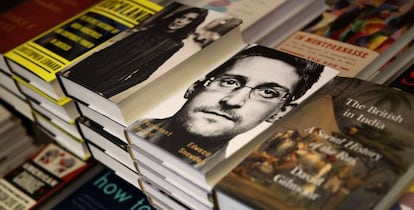

Ą°Estaba decidido a sacar a la luz [Ą] que mi Gobierno habĻŠa desarrollado un sistema global de vigilancia masiva y lo estaba usando sin el conocimiento ni el consentimiento de su ciudadanĻŠaĄą. El pasado 13 de septiembre, Edward Snowden publicĻŪ sus memorias. En ellas, este antiguo trabajador de la Agencia de Seguridad Nacional de EEUU (NSA, por sus siglas en inglĻĶs) cuenta cĻŪmo decidiĻŪ filtrar cientos de documentos clasificados a varios medios de comunicaciĻŪn. La revelaciĻŪn enfrentĻŪ a los ciudadanos a una verdad incĻŪmoda, que nadie podĻŠa asegurar la privacidad de sus comunicaciones, y provocĻŪ un terremoto en la red cuyos efectos aĻēn se hacen notar.

En junio de 2013, Snowden dio a conocer al mundo el verdadero alcance de los programas de vigilancia masiva de su paĻŠs. Ą°No era como una operaciĻŪn de vigilancia normal, sobre unos objetivos concretos, las agencias influĻŠan en sistemas de protecciĻŪn para hacerlos mĻĒs dĻĶbiles, monitorizaban el trĻĒfico de grandes compa?ĻŠas de comunicaciĻŪn, interceptaban telĻĶfonos, antenas de telefonĻŠa, routersĄ espiaban a todo el mundo, como si todos fuĻĶramos culpables hasta que se demostrase lo contrarioĄą, asegura Alfonso Mu?oz, fundador de CriptoCert, primera certificaciĻŪn formativa de criptografĻŠa y privacidad de la informaciĻŪn a nivel mundial.

Aunque las filtraciones tuvieron mĻĒs impacto social que tĻĶcnico, ya que ninguno de los programas revelados por Snowden eran desconocidos para los expertos en ciberseguridad, sĻŠ produjeron un cambio de escenario. Ą°Las revelaciones y la ola de indignaciĻŪn posterior crearon un entorno en el que cifrar las comunicaciones se convirtiĻŪ en una exigencia de una parte importante de los usuarios y las compa?ĻŠas no tuvieron mĻĒs remedio que reaccionarĄą, asegura la periodista Marta Peirano, autora de varios libros sobre privacidad en la red y una de las dos Ļēnicas periodistas espa?olas que ha podido entrevistar a Snowden.

No tardaron en reaccionar las empresas mĻĒs grandes del sector tecnolĻŪgico, como Microsoft, Google o Yahoo!, cuya informaciĻŪn habĻŠa sido interceptada por la NSA a travĻĶs de un programa de vigilancia llamado MUSCULAR. Apenas unos meses despuĻĶs de la filtraciĻŪn, entre septiembre y diciembre de ese mismo a?o, estas compa?ĻŠas anunciaron que estaban encriptando el trĻĒfico entre sus centros de servidores para evitar nuevos ataques.

TambiĻĶn los protocolos que utilizan los navegadores para conectarse a las pĻĒginas web han avanzado en estos seis a?os. SegĻēn datos ofrecidos por el Internet Security Research Group, en 2013, la mayor parte de los sitios web de la red (cerca de un 80%) utilizaban un protocolo sin cifrado, lo que posibilitaba que se interceptara la informaciĻŪn que los usuarios compartĻŠan con las webs, como datos personales, nĻēmeros de cuenta, tarjetas de crĻĶdito, etc. A dĻŠa de hoy, sin embargo, el protocolo cifrado, conocido como HTTPS, se ha convertido en un estĻĒndar en la red.

Tampoco los servicios de mensajerĻŠa ofrecĻŠan seguridad en sus comunicaciones en 2013, ya que la gran mayorĻŠa de los mensajes de texto se enviaban a travĻĶs de SMS o de servicios no cifrados. Sin embargo, pocos meses despuĻĶs de que estallara el caso Snowden, Telegram lanzĻŪ un servicio de mensajerĻŠa que incluĻŠa lo que se conoce como cifrado de extremo a extremo, una forma de encriptar los mensajes que impide que nadie salvo el emisor y el receptor puedan leerlos. WhatsApp, el gran referente del sector, no incluyĻŪ este tipo de cifrado hasta 2016.

Cifrado

Aunque es difĻŠcil precisar hasta quĻĶ punto las revelaciones de Snowden aceleraron la introducciĻŪn del cifrado en estas empresas, la correlaciĻŪn temporal indica que, al menos, se vieron obligadas a hacer pĻēblicos sus esfuerzos para mejorar su seguridad. Ą°Creo que el cambio se hubiera producido igual, al fin y al cabo, para todas estas empresas proteger sus comunicaciones es algo bĻĒsicoĄą, asegura Mu?oz, aunque Ą°es cierto que antes de las publicaciones de Snowden la mayorĻŠa de las comunicaciones no iban cifradas, lo que simplificaba mucho el trabajo de las agencias de vigilanciaĄą.

Sin embargo, mĻĒs allĻĒ de las evoluciones tĻĶcnicas en ciberseguridad que se han producido en los Ļēltimos a?os, el mayor impacto del caso Snowden se produjo, probablemente, a nivel social. Ą°La criptografĻŠa y la preocupaciĻŪn de la ciudadanĻŠa por la privacidad han avanzado mucho en estos a?osĄą, afirma Mu?oz, y Ą°ahora ves cĻŪmo mucha gente tapa las cĻĒmaras de sus portĻĒtiles o incluso de sus mĻŪviles y son conscientes de que tras los micrĻŪfonos de sus aparatos puede haber alguien escuchando y eso es algo que consiguiĻŪ SnowdenĄą.

La creciente preocupaciĻŪn ciudadana no se quedĻŪ solo en peque?as acciones de un sector de la poblaciĻŪn para proteger su privacidad, sino que Ą°llegĻŪ a afectar a la legislaciĻŪn europeaĄą, afirma Peirano. En 2013, el abogado austrĻŠaco Max Schrems demandĻŪ a Facebook ante el Tribunal de Justicia de la UniĻŪn Europea por utilizar los datos de ciudadanos europeos de forma comercial sin su consentimiento explĻŠcito. Parte de la demanda se basĻŪ en varios de los documentos filtrados por Snowden y precipitĻŪ una serie de cambios en la legislaciĻŪn hasta llegar a la nueva ley sobre privacidad. Ą°Sin Snowden no tendrĻŠamos la regulaciĻŪn sobre protecciĻŪn de datos que tenemos ahora en la UniĻŪn EuropeaĄą, afirma Peirano.

LĻŠmites

Sin embargo, la extensiĻŪn del cifrado en las comunicaciones y el debate pĻēblico generado en torno a los lĻŠmites de la vigilancia ejercida por los gobiernos tambiĻĶn han provocado reacciones opuestas en varios estados. En los Ļēltimos a?os, paĻŠses como Rusia, EEUU o Reino Unido han exigido pĻēblicamente a las empresas tecnolĻŪgicas que les den acceso a sus datos, limitando el cifrado de sus comunicaciones o introduciendo mecanismos para debilitarlo, lo que se conoce como puertas traseras.

A pesar de que los gobiernos afirman que estos mecanismos permiten mejorar la seguridad, los expertos alertan de que introducir vulnerabilidades deja las comunicaciones expuestas a ataques de terceros. Ą°Aunque, en muchos casos, esto se hace de forma que los ataques solo puedan tener ĻĶxito si se dispone de cierta capacidad de computaciĻŪn, que, por lo general, solo tiene una agencia gubernamental, hay que entender que si debilitamos las comunicaciones lo hacemos para todo el mundo y esto supone un riesgoĄą, afirma Mu?oz.

?Al final, los intereses cruzados de las agencias de vigilancia, las grandes empresas tecnolĻŪgicas y los usuarios han generado un nuevo escenario que es casi tan difĻŠcil de descifrar como el propio personaje que destapĻŪ el escĻĒndalo. Ą°Con Snowden hay que separar la utilidad de la informaciĻŪn que filtrĻŪ, que fue muy importante para la sociedad, del personaje en sĻŠĄą, afirma Mu?oz, que asegura tener Ą°bastantes dudas sobre cuĻĒl fue su motivaciĻŪn principalĄą. Para Peirano, sin embargo, sus motivaciones se basaban en Ą°su enorme rectitud moral y en un sentido del deber cĻŠvico extraordinarioĄą. La historia dirĻĒ quĻĶ lugar ocupa, pero lo que casi nadie duda es que Snowden es ya un icono de este siglo.

Tu suscripciĻŪn se estĻĒ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripciĻŪn?

Si continĻēas leyendo en este dispositivo, no se podrĻĒ leer en el otro.

FlechaTu suscripciĻŪn se estĻĒ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripciĻŪn a la modalidad Premium, asĻŠ podrĻĒs a?adir otro usuario. Cada uno accederĻĒ con su propia cuenta de email, lo que os permitirĻĒ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber quiĻĶn estĻĒ usando tu cuenta, te recomendamos cambiar tu contrase?a aquĻŠ.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrarĻĒ en tu dispositivo y en el de la otra persona que estĻĒ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquĻŠ los tĻĶrminos y condiciones de la suscripciĻŪn digital.