Los programas maliciosos evidencian la paradoja de la seguridad en internet: defensas individuales frente a amenazas globales

El Foro Europeo de Ciberpol¨ªtica advierte que es ¡°necesaria y cr¨ªtica¡± una l¨ªnea de actuaci¨®n com¨²n frente al aumento de ciberataques cada vez m¨¢s complejos

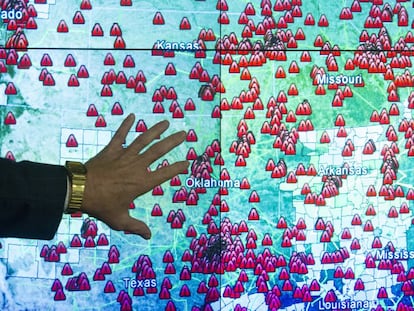

El n¨²mero de ciberataques, su complejidad y los objetivos no paran de crecer. Seg¨²n el panel de expertos de ENISA, la Agencia de Ciberseguridad de la Uni¨®n Europea, los programas maliciosos (malware) son la mayor amenaza del mundo digital y se han perfeccionado, hasta el punto de hacerse indetectables, como el reciente Black Lotus que se vende en la red oscura o clandestina. Las acciones con mayor crecimiento son la suplantaci¨®n de identidad (phishing), robos y secuestros con extorsi¨®n (ransomware). Y no solo se han multiplicado los vectores (el medio para transmitir un c¨®digo malicioso), sino tambi¨¦n sus consecuencias. Frente a esta globalizaci¨®n de los ataques, de acuerdo con los participantes en el ¨²ltimo Foro Europeo de Ciberpol¨ªtica, la respuesta sigue siendo mayoritariamente individual, pese a los intentos de articular acciones conjuntas. ¡°Es absolutamente necesario y muy cr¨ªtico encontrar una l¨ªnea pol¨ªtica clara y com¨²n¡±, advierte Dennis-Kenji Kipker, profesor de la Universidad de Bremen (Alemania).

La ciberseguridad no es solo un problema de las grandes empresas o de las infraestructuras cr¨ªticas, ni sus brechas son limitadas. Christos Douligeris, profesor de Inform¨¢tica de la Universidad del Pireo (Grecia), advierte de que ¡°afecta a todo en la vida, desde los sistemas de control de escritorio hasta los dispositivos m¨¦dicos, los marcapasos card¨ªacos, las redes sociales o la conducci¨®n¡±. ¡°Es una guerra y, a diferencia de la militar convencional, hay muchos actores, muchas partes implicadas, desde los Estados hasta las entidades privadas. En muchos pa¨ªses no sabemos qu¨¦ est¨¢ pasando. Tenemos que encontrar soluciones cooperativas en el ¨¢mbito internacional¡±, a?ade.

Pese a intentos como los de la ENISA, la agencia nacida para garantizar la fiabilidad de productos, servicios y comunicaciones, as¨ª como para colaborar con los pa¨ªses europeos en ciberseguridad, Christian Funk, jefe de Investigaci¨®n y an¨¢lisis global de Kaspersky, la entidad organizadora del foro, observa un ¡°panorama fragmentado¡±, con grandes zonas oscuras, como China, o espacios de dif¨ªcil control, como la dark web (red al margen del internet p¨²blico).

Black Lotus tiene toda la funcionalidad necesaria para persistir y operar indefinidamente dentro de un entorno sin ser detectadoScott Scheferman, investigador de seguridad inform¨¢tica

En este sentido, el investigador Scott Scheferman ha alertado de la presencia en el mercado clandestino de la ciberdelincuencia de un programa denominado Black Lotus que, por un precio de 5.000 euros, ofrece capacidades de amenazas persistentes avanzadas y es indetectable para los sistemas de defensa actuales. Seg¨²n escribe Scheferman, Black Lotus ¡°tiene toda la funcionalidad necesaria para persistir y operar indefinidamente dentro de un entorno sin ser detectado. Esto representa un salto hacia adelante en t¨¦rminos de facilidad de uso, escalabilidad, accesibilidad y, lo que es m¨¢s importante, un impacto potencial mayor en las formas de persistencia, evasi¨®n y destrucci¨®n¡±.

A esta sofisticaci¨®n de las armas digitales se suma la ampliaci¨®n del espectro de sus consecuencias. ¡°Aunque la intenci¨®n de un atacante sea una diana concreta, el alcance real puede extenderse mucho m¨¢s all¨¢¡±, se?ala Funk. Un ejemplo es el grupo conocido como Vice Society, sobre el que han alertado la Agencia de Seguridad de Ciberseguridad e Infraestructura de los Estados Unidos y el FBI por sus ¡°desproporcionados¡± secuestros y extorsiones de sistemas educativos y sanitarios. Sin embargo, sus efectos son mayores. En un reciente ataque a un distrito sanitario de Nueva Zelanda este verano, caus¨® la cancelaci¨®n de vuelos al ser imposible acceder a los resultados negativos del covid de los miembros de las tripulaciones.

Kipker admite ciertos avances en la visi¨®n de la ciberseguridad, que ha pasado, seg¨²n su opini¨®n, a una actuaci¨®n m¨¢s transversal tras haberse centrado en infraestructuras cr¨ªticas y servicios digitales, como la computaci¨®n en la nube o mercados digitales. Pero advierte de una brecha tecnol¨®gica importante en Europa que impide su soberan¨ªa y que la hace dependiente de actores externos. Es el caso de la actual crisis de semiconductores, agravada por el ¡°cada vez m¨¢s intenso conflicto entre China y Taiw¨¢n¡±. En este sentido, el profesor alem¨¢n advierte de que la seguridad digital no depende solo de la programaci¨®n, sino tambi¨¦n de los componentes esenciales de dispositivos con funcionalidades cr¨ªticas. ¡°La Uni¨®n Europea debe ser m¨¢s independiente en producci¨®n propia de tecnolog¨ªas digitales clave para reducir su dependencia de empresas internacionales¡±, asegura.

La Agencia de Seguridad de Ciberseguridad e Infraestructura de los Estados Unidos y el FBI han alertado sobre Vice Society por sus ¡°desproporcionados¡± secuestros y extorsiones de sistemas educativos y sanitarios

Todos coinciden en que la ¨²nica soluci¨®n pasa por ¡°facilitar y acelerar el intercambio de informaci¨®n de seguridad cibern¨¦tica de forma efectiva y confiable¡±, seg¨²n resume el profesor de Bremen. ¡°Tanto como sea posible, s¨ª, por favor¡±, a?ade Funk. Douligeris se suma a esta demanda y la extiende a todo el mundo: ¡°Tenemos que saber lo que est¨¢ sucediendo en otros lugares y cu¨¢les son los problemas y sus necesidades. Generalmente, nos enfocamos solo en China y Rusia, pero no en ?frica o el sudeste asi¨¢tico u otros pa¨ªses en desarrollo¡±.

En este sentido, el profesor griego admite que ¡°cada pa¨ªs tiene su propio enfoque y hay un compromiso diferente con la seguridad cibern¨¦tica¡±. Se?ala que Naciones Unidas ha creado un grupo de trabajo (Open-ended work group, OEWG, por sus siglas en ingl¨¦s) al que est¨¢n invitados todos los pa¨ªses miembros, pero que es b¨¢sicamente un equipo de expertos con dificultades para influir en las legislaciones, seg¨²n advierte. No obstante, admite que, ¡°al menos, dan algunas ideas para disponer de una legislaci¨®n moderna sobre delitos cibern¨¦ticos y, si es posible, a nivel mundial¡±.

Cooperaci¨®n, mucho di¨¢logo, confianza y ¡°puertas abiertas¡±, defienden los expertos como ¨²nica forma de afrontar los ataques digitales globales, algunos de los cuales llevan m¨¢s de una d¨¦cada activos con mutaciones para hacerse m¨¢s invisibles y sofisticados, seg¨²n advierte Funk.

Para el investigador alem¨¢n, uno de los escollos para conseguirlo es la ¡°regionalizaci¨®n creciente¡± que disminuye la confianza entre pa¨ªses: ¡°No confiamos en nada que provenga de pa¨ªses extranjeros y, en mi opini¨®n, no podemos detener esto en este momento; no es realmente posible¡±.

Fragmentaci¨®n o respuesta global

Frente a esta fragmentaci¨®n de las posibilidades de respuesta, se multiplican las amenazas avanzadas persistentes (APT, por sus siglas en ingl¨¦s) ¡ª¡±mejoran continuamente, son m¨¢s efectivas y reinventan su arsenal cibern¨¦tico ofensivo¡±, explica Funk¡ª y tambi¨¦n los ataques simples. En este sentido, un estudio israel¨ª demostr¨® que un n¨²mero relativamente peque?o de computadoras pueden llevar a cabo ataques DDoS (denegaci¨®n de servicio distribuido) a escala masiva con una campa?a incesante de solicitudes falsas de informaci¨®n y con el objetivo de hacer inaccesibles infraestructuras b¨¢sicas.

Uno de estos ejemplos ha sido el ataque sufrido en octubre por parte de tres hospitales catalanes, que no solo caus¨® la p¨¦rdida temporal del acceso a los servicios, sino que se vio tambi¨¦n comprometida la confidencialidad de datos, seg¨²n reconoci¨® el Consorcio Sanitari Integral (CSI).

La dispersi¨®n de las capacidades de respuesta no afecta solo al ¨¢mbito p¨²blico. Funk advierte que ¡°la mayor¨ªa de las peque?as y medianas empresas, aunque temen cada vez m¨¢s los ataques cibern¨¦ticos, curiosamente, no priorizan sus defensas¡±. ¡°Muchas organizaciones¡±, a?ade, ¡°tratan los incidentes de seguridad como un acto completamente fuera de control o se resignan a los seguros para minimizar los da?os. Los afrontan con un sentimiento de impotencia y, si este fen¨®meno se extiende, podr¨ªa provocar una aceptaci¨®n p¨²blica y la consiguiente paralizaci¨®n¡±. ¡°No caigamos en esto cuando podemos hacerlo mejor¡±, concluye.

La jefa de seguridad de Proofpoint, Lucia Milic?, ajena al foro europeo, coincide en la necesidad de una actuaci¨®n global: ¡°Desde una perspectiva m¨¢s amplia, por encima de organizaciones individuales, vemos la creciente necesidad de que los sectores p¨²blico y privado se unan para aumentar nuestra capacidad de recuperaci¨®n y abordar los problemas urgentes de ciberseguridad¡±.

Christos Douligeris a?ade que no hay que tener miedo a comenzar desde cero y aboga por la educaci¨®n sobre ciberseguridad desde los niveles inferiores y por promover carreras relacionadas con esta. ¡°Falta gente¡±, asegura. La situaci¨®n espa?ola es similar. Seg¨²n los datos del Instituto Nacional de Estad¨ªstica y la Asociaci¨®n Espa?ola para la Digitalizaci¨®n, hay 120.000 vacantes tecnol¨®gicas sin cubrir. La seguridad es una de las demandas prioritarias de este sector.

Puedes escribirnos a rlimon@elpais.es, seguir a EL PA?S TECNOLOG?A en Facebook y Twitter y apuntarte aqu¨ª para recibir nuestra newsletter semanal

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma