¡°Querido amigo, hemos ¡®hackeado¡¯ tu empresa¡±. As¨ª act¨²an las ciberbandas

David Conde trabaja desactivando ataques inform¨¢ticos a compa?¨ªas chantajeadas por piratas en la red. Todo empieza por un correo electr¨®nico con un encabezamiento educado.

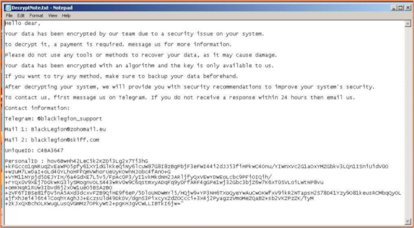

Cuando llaman de urgencia a David Conde, malo. Por lo general, la llamada procede de una empresa, grande o peque?a, cuyos sistemas acaban de ser invadidos por piratas inform¨¢ticos y se halla al borde del colapso. ?l sabe lo que se va a encontrar porque lo ha visto muchas veces, seg¨²n cuenta: la empresa est¨¢ paralizada, el responsable de seguridad inform¨¢tica desbordado, los jefes abrumados, los empleados desconcertados y todos llam¨¢ndose unos a otros, pregunt¨¢ndose qu¨¦ pasa, c¨®mo se arregla esto. Los delincuentes, que por lo general se internaron en los intestinos de la empresa d¨ªas atr¨¢s, se han paseado tranquilamente por los bancos de datos de la compa?¨ªa y de sus empleados, han maniatado el sistema inform¨¢tico y se han hecho con todas las claves de acceso y con las direcciones particulares y los tel¨¦fonos m¨®viles de quienes han querido. Ya est¨¢n listos para desatar el caos pulsando una tecla. ¡°Cuando se han aburrido o ya tienen lo que buscaban cifran todo (encriptan y bloquean el sistema) y env¨ªan una nota informando de qu¨¦ quieren¡±. La nota est¨¢ en ingl¨¦s y en t¨¦rminos muy correctos y tras encabezamientos convencionales ¡ªy un tanto ir¨®nicos¡ª como ¡°Querido amigo¡±, ¡°Hola amigos¡± o ¡°Hola querido¡±, les piden dinero a cambio de no hacer p¨²blicos esos datos y devolverles el mando del sistema. ¡°Es entonces cuando la empresa nos llama, desesperada¡±, cuenta Conde.

Conde, de 40 a?os, es jefe de operaciones de la empresa de ciberseguridad S21Sec, del grupo Thales. Lleva siete a?os en este puesto, pero toda la vida pegado a un ordenador. Es consciente de la oleada creciente de ciberataques que recorre el mundo y que, a su juicio, no va a parar. La suma mundial de todo este negocio equivale a la tercera econom¨ªa del planeta. Y Espa?a no es una excepci¨®n. Los recientes asaltos al Banco de Santander, Telef¨®nica, Iberdrola o la DGT son solo un ejemplo.

A la llamada de SOS Conde acude, por lo general, con un equipo de tres personas, todos expertos inform¨¢ticos, armados de equipos dotados de barreras y estructuras especiales inmunes al virus que corroe la empresa que van a limpiar. No es raro que trabajen siete d¨ªas seguidos en el mismo sitio, a una media de 15-17 horas diarias en una lucha contrarreloj. Conde aconseja no negociar y no pagar. ¡°Primero porque es un delito; segundo, porque nada te garantiza que una vez con el dinero, los otros te vayan a devolver los datos¡±, asegura.

Cuenta que hace tiempo una peque?a empresa industrial espa?ola fue v¨ªctima de un ciberataque orquestado desde la India. Hab¨ªan entrado por medio de las credenciales (usuario y contrase?a) de una empleada que, meses atr¨¢s, hab¨ªa respondido a un masivo correo fraudulento de los denominados phishing (pesca en ingl¨¦s). Era un correo aleatorio enviado a cerca de un mill¨®n de usuarios de medio mundo y al que esta empleada inadvertida pic¨®. Las credenciales acabaron en manos de alguien que, por siete d¨®lares, los vendi¨® en la dark web (el territorio de internet no accesible a los buscadores convencionales). Fueron adquiridos por el grupo que operaba en la India.

¡°A lo mejor eran rusos, qui¨¦n sabe, pero lo que s¨ª sabemos es que operaban desde la India¡±, recuerda Conde. Utilizando como llave las credenciales de la empleada, los piratas inform¨¢ticos se apropiaron de su ordenador y con ¨¦l como palanca, escalaron hasta inutilizar todo el sistema operativo de la empresa. Pidieron 200.000 euros por devolverles la vida a los ordenadores y no hacer p¨²blicos todos los datos que obraron en su poder. ¡°Dieron un n¨²mero de cuenta en Reino Unido y la empresa deposit¨® ah¨ª el dinero. Ellos se esfumaron, el dinero se esfum¨® y nosotros tuvimos despu¨¦s que ponernos a trabajar para recuperar el sistema desde cero porque los delincuentes no devolvieron nada¡±, recuerda Conde.

Este experto ha luchado contra ciberataques a hoteles en los que se bloquea la central de reservas y los empleados no saben qui¨¦n ha reservado y qui¨¦n no, inutiliz¨¢ndolo todo; o contra cadenas de televisi¨®n en los que, de repente, aparece en la pantalla una nota que dice que no se emite nada por problemas t¨¦cnicos; o contra hospitales en los que, adem¨¢s de hacerse con los datos y las historias cl¨ªnicas de los pacientes, los ciber-ladrones desarticulan todo el entramado de citas, destruyendo la inmensa agenda del centro m¨¦dico. A veces le toca anular la sencilla intentona de robo de un chico de 16 a?os que trata de apropiarse desde el sal¨®n de su casa del sistema inform¨¢tico de una peque?a empresa y pedir por el rescate 5.000 euros; pero otras veces, relata, se las ha visto con cientos de hackers-esp¨ªa coordinados atacando a la vez a una empresa que fabricaba una pieza de un motor que encajar¨¢ en un caza de Estados Unidos y que actuaban, seg¨²n cree ¨¦l, bajo la supervisi¨®n del Gobierno chino.

Para restaurar un sistema inform¨¢tico da?ado, por lo general, lo que hace el equipo de Conde es volver atr¨¢s en la red de la empresa hasta reconstruir el sistema en una fecha anterior al ataque. Lo que los t¨¦cnicos denominan un backup. Y a partir de ah¨ª tratan de expulsar al invasor. Por eso es vital actuar r¨¢pido. Y, seg¨²n Conde, conviene prevenir y tener una respuesta preparada para un ciberataque. ¡°Porque este llegar¨¢, tarde o temprano¡±, a?ade.

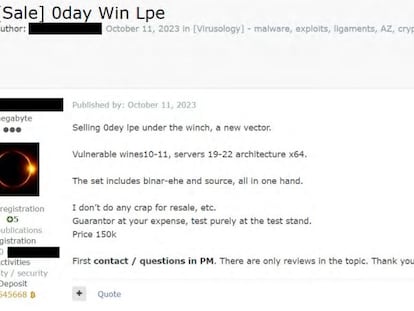

Hay ciber bandas que descerrajan una empresa, entran, roban y luego, en vez de pedir un rescate, venden a otra ciber-banda el acceso para que sean estos segundos los que se encarguen del chantaje. Como si les dejaran la puerta abierta. Los primeros se llevan los datos y los venden en el mercado negro de la web. Los segundos se ocupar¨¢n de extorsionar. Otros grupos sirven de mediadores entre la empresa atacada y la banda de piratas inform¨¢ticos atacante. El intermediario asegura a la empresa v¨ªctima del chantaje que si paga ver¨¢ devueltos sus datos y su sistema sin problema y sin da?os y a la banda intrusa les promete que la empresa pagar¨¢. Todo por un porcentaje de un lado y de otro.

En un mundo acelerado y cambiante como es el de la tecnolog¨ªa puntera, Conde se encuentra, adem¨¢s, cada cierto tiempo, con una innovaci¨®n t¨¦cnica, con un truco nuevo o con una novedosa manera de violar una barrera de seguridad. Hace meses descubri¨® que hay hackers capaces desde la India de violar un tel¨¦fono m¨®vil estadounidense al que el propietario acced¨ªa con un usuario y una contrase?a y, adem¨¢s, un c¨®digo particular. Otras veces, su labor consiste en convertirse en un Sherlock Holmes digital: una empresa de ventas al por menor se apercibi¨® hace tiempo de que en todas las ofertas que planeaba sacar se le adelantaba la competencia en cuesti¨®n de d¨ªas. Sospech¨® que albergaba un esp¨ªa dentro que pasaba informaci¨®n. Pero no ten¨ªa ni idea de qui¨¦n pod¨ªa ser. Y contrat¨® a Conde para que, a base de escrutar los datos inform¨¢ticos de la empresa, descubriera qui¨¦n era el traidor. Y lo hizo.

En ocasiones, todo se vuelve muy inquietante: una noche en que Conde trabajaba desde su casa en la desactivaci¨®n de un ataque a un cliente, not¨® que su ordenador, de repente, se ralentizaba. Pronto descubri¨®, con cierto estupor, que la banda rusa a la que ¨¦l trataba de cerrar el paso a base de cortocircuitar su acceso a los datos de la empresa que le hab¨ªa contratado se hab¨ªa internado a su vez en su propio ordenador e intentaba bloquearle a ¨¦l. El rat¨®n de pronto persegu¨ªa al gato. Sabedor que los rusos eran buenos y que pod¨ªan vencerle por lo menos esa noche, Conde reaccion¨® r¨¢pido: aisl¨® el ordenador y resete¨® todos los aparatos de su casa susceptibles de haber sido invadidos: el m¨®dem, el resto de los ordenadores y la televisi¨®n. Despu¨¦s pens¨® en la nevera, un t¨ªpico frigor¨ªfico normal de esos que tienen unos sensores y unos d¨ªgitos para informar de la temperatura, una minucia tecnol¨®gica de sistema operativo. Pero eso bastaba a los rusos para entrar y asaltar despu¨¦s, tal vez meses despu¨¦s, al resto de la red dom¨¦stica. Solo cuando resete¨® la nevera se fue a dormir.

Sigue toda la informaci¨®n de Econom¨ªa y Negocios en Facebook y X, o en nuestra newsletter semanal

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma