La doble moral de la ¡®dark web¡¯ incluye colectas ben¨¦ficas mientras roban, extorsionan y secuestran

Los delincuentes del submundo de internet, que acaparan el 84% de las estafas mundiales, mantienen c¨®digos de conducta y un sistema de arbitraje para regular la sociedad del crimen

En la dark web se contratan asesinatos, se comercia con armas ilegales y drogas, se distribuye pornograf¨ªa infantil, se roba, secuestra y extorsiona o se destruyen infraestructuras. Es el mundo m¨¢s oculto de internet. Pero incluso en este fango m¨¢s espeso, en esta sociedad del crimen, hay normas y reglas. ¡°Tienen su moral, aunque no hay que olvidar nunca que son criminales¡±, advierte Sergey Shaykevich, director del Grupo de Amenazas de Check Point durante el encuentro de la multinacional de ciberseguridad CPX Viena (Austria). La misma prol¨ªfica delincuencia de la web ¡ª¡±El 84% de las estafas son por internet¡±, seg¨²n Juan Salom Clotet, coronel jefe de la Unidad de Coordinaci¨®n de Ciberseguridad de la Guardia Civil¡ª organiza colectas ben¨¦ficas, celebra festivos, establece objetivos invulnerables, reprocha comportamientos inapropiados y tiene su propio sistema judicial.

A la web m¨¢s conocida, la abierta, se accede con los navegadores m¨¢s populares y, aunque parezca inmensa, como la superficie del mar, es solo el 5% de internet. Debajo se encuentran las aguas profundas, la deep web, que representa el resto de la red y aloja la informaci¨®n que no debe ser accesible o no se quiere que lo sea.

Marc Rivero, investigador (Lead Security Researcher) de Kaspersky, explica que ¡°la deep web abarca cualquier parte que no est¨¢ indexada por los motores de b¨²squeda tradicionales, incluidos sitios que requieren autenticaci¨®n y contenido privado. Por el contrario, la dark web es un subconjunto espec¨ªfico de la deep web que se caracteriza por el uso de redes an¨®nimas para ocultar la identidad del usuario y la ubicaci¨®n del sitio web. A menudo se asocia con actividades ilegales¡±.

¡°En la deep web hay usos leg¨ªtimos y no tan leg¨ªtimos. Por un lado, hay espacios de comunicaci¨®n, como plataformas de denuncia que permiten compartir informaci¨®n de forma segura en algunos pa¨ªses, redes sociales an¨®nimas libres y sin censura, y grupos de apoyo para personas con problemas. Tambi¨¦n proporciona acceso a informaci¨®n restringida, como documentos acad¨¦micos o gubernamentales no disponibles p¨²blicamente, as¨ª como foros especializados que facilitan el intercambio de conocimiento entre expertos en temas espec¨ªficos. Adem¨¢s, se utiliza para el entretenimiento y el ocio, con mercados de contenido digital que ofrecen acceso an¨®nimo a libros, m¨²sica, pel¨ªculas y otros recursos, as¨ª como juegos de azar online que permiten jugar sin restricciones legales o geogr¨¢ficas, y comunidades de intereses espec¨ªficos que conectan a personas con aficiones poco comunes¡±, a?ade Rivero.

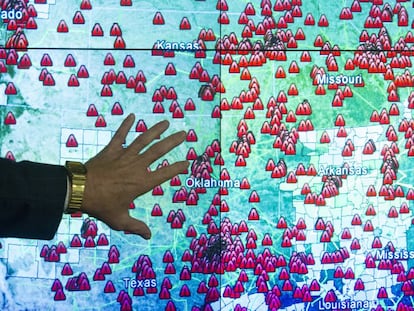

La zona b¨¦ntica de este oc¨¦ano de datos, la m¨¢s profunda, es una m¨ªnima parte, pero aloja un entramado criminal que, seg¨²n Mar¨ªa Jes¨²s Almanzor, consejera delegada de Ciberseguridad y Nube en Telef¨®nica Tech, lanza cada d¨ªa ¡°90 millones de ciberataques en el mundo que suponen un coste de 10,5 billones de euros¡±. ¡°Si el cibercrimen fuera un pa¨ªs, ser¨ªa la tercera econom¨ªa mundial, solo por detr¨¢s de EE UU y China¡±, advierte.

Esta zona es la que investiga Sergey Shaykevich ¡°con ordenadores separados de la empresa [de ciberseguridad para la que trabaja] y con todas las medidas de precauci¨®n posibles¡±, seg¨²n explica. Este trabajo es fundamental porque es ah¨ª donde se desarrollan, venden y distribuyen la mayor¨ªa de los programas maliciosos.

Para entrar en esas dos capas (profunda y oscura) se utilizan navegadores como Tor, Subgraph, Waterfox, I2P - Invisible Internet Project. El nombre de TOR, el m¨¢s popular, son las siglas de The Onion Router y su alusi¨®n a la cebolla (onion) sirve para explicar su funcionamiento: el navegador se conecta aleatoriamente a un nodo de entrada conocido para acceder al circuito Tor, compuesto por nodos intermedios a los que llega la informaci¨®n cifrada por capas para alcanzar finalmente el servidor final. Su uso es f¨¢cil y, en todo momento, el tr¨¢fico intermedio es an¨®nimo y no se puede rastrear. Sus puntos m¨¢s vulnerables son las puertas de entrada y salida.

¡°Tor no fue dise?ado para la criminalidad¡±, seg¨²n recuerda Deepan Ghimiray en Avast, pero la delincuencia tard¨® poco en aprovechar sus ventajas. Silk Road (Ruta de la seda) fue uno de esos mercados de la web oscura que se lanz¨® en 2011 y lo cerr¨® el FBI dos a?os despu¨¦s. Su creador, Ross Ulbricht, alias Dread Pirate Roberts, cumple cadena perpetua por blanqueo de capitales, secuestro de ordenadores y conspiraci¨®n por tr¨¢fico de narc¨®ticos.

¡°Acceder a la dark web puede no ser dif¨ªcil en t¨¦rminos t¨¦cnicos, ya que simplemente requiere descargar e instalar un navegador especializado. Sin embargo, es importante tener en cuenta que no es un espacio seguro. Al navegar por ella, te expones a una serie de riesgos, como malware que puede infectar un dispositivo con virus o ransomware. Tambi¨¦n hay muchas estafas en la dark web, por lo que es importante ser cauteloso, comprender los riesgos involucrados y tomar precauciones para protegerse, como la instalaci¨®n de una soluci¨®n de seguridad de confianza, un firewall [cortafuegos] y utilizar una VPN para proteger la privacidad¡±, advierte Rivero, investigador de Kaspersky.

Ex¨¢menes y entrevistas para ser delincuente

Shaykevich explica que, una vez dentro, pasar a las cloacas de la web exige ¡°una invitaci¨®n o aval de un miembro consolidado de las mafias criminales o ser sometido a una investigaci¨®n de los integrantes de estas¡±.

Rivero precisa estas premisas: ¡°Algunos foros son p¨²blicos y permiten que cualquiera se registre, mientras que otros son m¨¢s exclusivos y requieren un proceso de selecci¨®n m¨¢s estricto. En general, se utilizan m¨¦todos como la invitaci¨®n por parte de miembros existentes o administradores, donde se conf¨ªa en la recomendaci¨®n de personas ya dentro de la comunidad. Adem¨¢s, algunos foros pueden requerir que los usuarios completen un formulario de solicitud o pasen por una entrevista para evaluar su idoneidad. Otros pueden pedir que se demuestren su conocimiento en un tema espec¨ªfico a trav¨¦s de ex¨¢menes o publicaciones de prueba, o que sean recomendados por usuarios con buena reputaci¨®n en la dark web¡±.

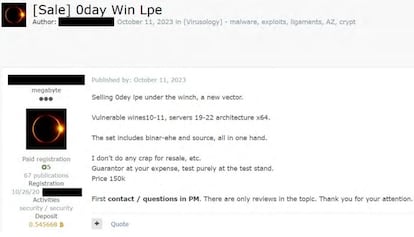

Si se superan estos filtros, el submundo de internet es sorprendentemente parecido al superficial. ¡°Disponen de chats [aplicaciones de conversaci¨®n] propios y tambi¨¦n usan canales ocultos de Telegram para la contrataci¨®n de servicios o incluso para publicitar sus logros, exponiendo los nombres de entidades v¨ªctimas¡±, a?ade el investigador de Check Point.

El especialista de esta ¨²ltima compa?¨ªa de seguridad detalla que disponen de una especie de sistema arbitral para dirimir las disputas entre usuarios, como la que dio al traste con la mayor organizaci¨®n de extorsiones (LockBit) por discrepancias en el reparto del rescate de un secuestro. En los foros, hubo un primer juicio, una apelaci¨®n y una condena final. ¡°Tras esta, es muy dif¨ªcil que se vuelva a trabajar con ellos porque pierden la reputaci¨®n y esta es lo m¨¢s importante en la dark web¡±, comenta.

En ese submundo hay de todo y es posible hallar los datos de cualquier usuario habitual de la internet superficial (Google One permite conocer si sus cuentas se han visto comprometidas o figuran en la red oscura). Las p¨¢ginas no son sofisticadas: no hace falta estrategia de mercado. Y tambi¨¦n disponen de foros y aplicaciones de conversaci¨®n propias del mundo cotidiano.

Shaykevich recuerda el caso de Conti, un grupo de secuestro y extorsi¨®n supuestamente disuelto tras una filtraci¨®n, que lleg¨® a contar ¡°con una estructura de 200 personas y oficinas f¨ªsicas en Mosc¨²¡±. ¡°Analizamos los chats que se filtraron y hab¨ªa desde avisos de puertas reci¨¦n pintadas, para que no las tocaran los usuarios, hasta peticiones para dejar de hablar de malware [programas maliciosos] en la cafeter¨ªa del edificio¡±.

¡°El mundo oscuro no es tan diferente del mundo real¡±, a?ade. ¡°Celebran fiestas, paran por vacaciones e incluso hacen colectas para orfanatos. Hay seres humanos detr¨¢s; delincuentes, pero tienen hijos y algunos de ellos se consideran morales. Algunos grupos de ransomware se comprometen a no atacar hospitales y vetan cualquier agresi¨®n a pa¨ªses que formaban la antigua Uni¨®n Sovi¨¦tica¡±. ¡°Pero hay que recordar¡±, insiste el investigador, ¡°que son criminales¡±.

Los ataques a instituciones como hospitales est¨¢n entre las operaciones peor consideradas en un mundo donde se publican los ¨¦xitos de robos y secuestros como parte de la estrategia publicitaria. ¡°Ser un hacker es un verdadero negocio y no hay integridad. Persiguen a la gente, secuestran y extorsionan. Pero cuando se hace contra un hospital, es lo m¨¢s terrible del mundo porque puedes matar a alguien por dinero¡±, comenta Francisco Criado, uno de los vicepresidentes de Check Point, de nacionalidad norteamericana con padres de origen latino.

Puedes seguir a EL PA?S Tecnolog¨ªa en Facebook y X o apuntarte aqu¨ª para recibir nuestra newsletter semanal.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma