Criptograf¨ªa: las matem¨¢ticas que hacen segura la mensajer¨ªa instant¨¢nea

El protocolo empleado por WhatsApp hace uso de conceptos como las curvas el¨ªpticas, el logaritmo discreto el¨ªptico y la aritm¨¦tica modular

La popular aplicaci¨®n de mensajer¨ªa instant¨¢nea WhatsApp garantiza la seguridad de sus mensajes gracias a un sistema de cifrado denominado de extremo a extremo. Con este m¨¦todo, en el que el cifrado y descifrado de los mensajes se realiza en el tel¨¦fono m¨®vil de los usuarios y, adem¨¢s, las claves de cifrado se renuevan con cada mensaje, se puede asegurar que, salvo los receptores, nadie, ni siquiera la propia app, pueda leer las comunicaciones. Para ello se hace uso de conceptos matem¨¢ticos como las curvas el¨ªpticas, el logaritmo discreto el¨ªptico y la aritm¨¦tica modular.

El sistema que emplea WhatsApp es sim¨¦trico, es decir, utiliza la misma clave para cifrar y descifrar los mensajes ¡ªen contraposici¨®n, los asim¨¦tricos usan claves de cifrado y de descifrado diferentes¡ª. Los sim¨¦tricos requieren menos recursos inform¨¢ticos y son m¨¢s f¨¢ciles de utilizar, pero en ellos es fundamental garantizar la seguridad de la clave com¨²n que comparten dos interlocutores. Esta clave se genera intercambiando informaci¨®n por un canal p¨²blico, utilizando el m¨¦todo introducido por Whitfield Diffie y Martin Hellman en 1976. El reto para implementarlo reside en dise?ar algoritmos ¡ªo funciones¡ª de una sola direcci¨®n, es decir, f¨¢ciles de ejecutar, pero que, a partir del resultado, no sea posible ¡ªcomputacionalmente¡ª averiguar el punto de partida.

Para crear una clave secreta com¨²n, cada interlocutor elige un n¨²mero, que mantiene secreto ¡ªser¨¢ la clave privada¡ª y, a partir de ¨¦l, mediante una funci¨®n de una sola direcci¨®n, produce su propia clave p¨²blica. Despu¨¦s, cada uno realiza por su cuenta los mismos c¨¢lculos, partiendo de la clave privada propia y de la p¨²blica de su interlocutor, de manera que los dos obtienen un mismo n¨²mero, la clave com¨²n.

En 1985, Neal Koblitz y Victor Miller propusieron, independientemente, utilizar m¨¦todos Diffie-Hellman basados en los puntos de un tipo de curva llamada el¨ªptica. La ventaja de esta opci¨®n es que las claves son relativamente peque?as ¡ªsolo ocupan 256 bits¡ª y son f¨¢ciles de ejecutar.

En particular, WhatsApp utiliza la llamada curva el¨ªptica de Montgomery Curve25519, introducida por Daniel J. Bernstein en 2005, que tiene como ecuaci¨®n y? = x? + 486662x? + x.

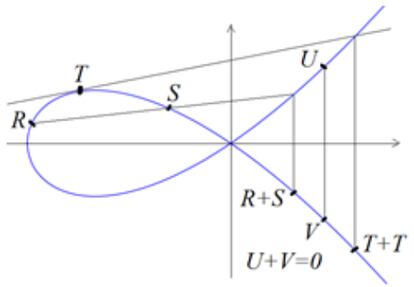

Las operaciones matem¨¢ticas se realizan en aritm¨¦tica modular. En concreto, en los puntos de la curva el¨ªptica se define una suma, que viene explicada en la imagen posterior. A partir de ella, se determina la ¡°suma d veces¡± de un punto P ¡ªque se denota dP¡ª, que es la funci¨®n de una sola direcci¨®n que permite obtener las claves comunes seguras en las que se sustenta el cifrado.

Para ello, los dos interlocutores ¡ªllam¨¦mosles Ander y Beatriz¡ª eligen su n¨²mero secreto ¡ªd1 y d2, respectivamente¡ª. Cada uno calcula su clave p¨²blica sumando el punto base P elegido las veces dadas por su n¨²mero secreto ¡ªel resultado de Ander es d1P y el de Beatriz, d2P¡ª. A continuaci¨®n, con su clave privada y la p¨²blica de Beatriz, Ander calcula d1(d2P) y, por su lado, Beatriz calcula d2(d1P). Los dos obtienen el mismo resultado (la operaci¨®n dP es conmutativa), que es la clave secreta com¨²n. Como dec¨ªamos, la seguridad del m¨¦todo reside en garantizar que de un resultado dP no sea posible obtener computacionalmente el n¨²mero d que lo ha generado, es decir, en que sea una funci¨®n de una sola direcci¨®n. Este el llamado problema del logaritmo discreto el¨ªptico.

Una vez disponible la clave com¨²n, con WhatsApp se cifran y descifran los mensajes en el propio tel¨¦fono m¨®vil. En concreto, esto se hace con el sistema criptogr¨¢fico sim¨¦trico Advanced Encryption Standard ¡ªque es una versi¨®n del algoritmo Rijndael para claves de 256 bits, propuesto en 1998 por Vincent Rijmen y Joan Daemen¡ª. Con la potencia inform¨¢tica actual, es pr¨¢cticamente irrompible.

Adem¨¢s, los interlocutores de WhatsApp generan y renuevan, con cada mensaje, la clave com¨²n de cifrado y descifrado, lo que aumenta a¨²n m¨¢s la fiabilidad del sistema. Para cada env¨ªo de una tanda de mensajes, el usuario genera en su m¨®vil un par de claves privada-p¨²blica y, con su clave privada y la p¨²blica del destinatario, calcula la clave ra¨ªz com¨²n. A partir de ella, genera autom¨¢ticamente, de forma encadenada, una subclave diferente para cifrar cada mensaje. En la cabecera de los mensajes incluye su clave p¨²blica. El destinatario calcula la misma clave ra¨ªz y, con ella, obtiene las subclaves y descifra los mensajes. Para sus respuestas hace lo mismo y cuando quien empez¨® la comunicaci¨®n las recibe, renueva las claves privada-p¨²blica y replican el proceso cuantas veces quieran. As¨ª, con cada tanda de mensajes se renueva la clave ra¨ªz y las subclaves de mensaje.

Otras aplicaciones de mensajer¨ªa instant¨¢nea, como Signal, tambi¨¦n utilizan un sistema de cifrado extremo a extremo para proteger todas las comunicaciones, pero no todas funcionan de esta manera. Por ejemplo, Telegram tiene una opci¨®n de cifrado con su propio protocolo llamado MTProto. En ella, la aplicaci¨®n no guarda los mensajes localmente, sino que los guarda en la nube.

Mikel Lezaun es catedr¨¢tico de Matem¨¢tica Aplicada de la Universidad del Pa¨ªs Vasco (UPV/EHU).

Caf¨¦ y Teoremas es una secci¨®n dedicada a las matem¨¢ticas y al entorno en el que se crean, coordinado por el Instituto de Ciencias Matem¨¢ticas (ICMAT), en la que los investigadores y miembros del centro describen los ¨²ltimos avances de esta disciplina, comparten puntos de encuentro entre las matem¨¢ticas y otras expresiones sociales y culturales y recuerdan a quienes marcaron su desarrollo y supieron transformar caf¨¦ en teoremas. El nombre evoca la definici¨®n del matem¨¢tico h¨²ngaro Alfred R¨¦nyi: ¡°Un matem¨¢tico es una m¨¢quina que transforma caf¨¦ en teoremas¡±.

Edici¨®n y coordinaci¨®n: ?gata A. Tim¨®n G Longoria (ICMAT).

Puedes seguir a MATERIA en Facebook, Twitter e Instagram, o apuntarte aqu¨ª para recibir nuestra newsletter semanal.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

?Tienes una suscripci¨®n de empresa? Accede aqu¨ª para contratar m¨¢s cuentas.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

M¨¢s informaci¨®n

Archivado En

- Ciencia

- Inform¨¢tica

- Computaci¨®n

- Computaci¨®n en nube

- Ciencia y Tecnolog¨ªa Aplicada

- Criptograf¨ªa

- Algoritmos computacionales

- Apps

- Aplicaciones inform¨¢ticas

- Inteligencia artificial

- Matem¨¢ticas

- Ciencias exactas

- Tecnolog¨ªa

- Identificacion

- Computaci¨®n cu¨¢ntica

- Automatizaci¨®n

- Privacidad internet

- Seguridad internet

- Seguridad personal

- Inform¨¢ticos

- Informaci¨®n privilegiada

- Alan Turing

- Mensajer¨ªa

- Tecnolog¨ªa digital

- Caf¨¦ y teoremas

- N¨²meros informaci¨®n telef¨®nica

- M¨¢quina Enigma