La inteligencia artificial que detecta amenazas terroristas

La tecnolog¨ªa de Expert System analiza textos para encontrar terminolog¨ªa yihadista y localizar a personas adoctrinadas a trav¨¦s de Internet

Un coco puede ser para muchos solo una fruta. Para otros, es posible que haga referencia a la mente humana, al ser imaginario con el que se asusta a los ni?os o al t¨ªtulo de una pel¨ªcula sobre el D¨ªa de los Muertos ambientada en M¨¦xico. Lo cierto es que, dependiendo del contexto en el que se use esta palabra, puede significar mucho m¨¢s que eso. Este t¨¦rmino puede incluso ser una se?al de radicalizaci¨®n terrorista. ¡°Coconut [coco, en ingl¨¦s] en el ¨¢mbito yihadista a veces se utiliza para identificar a aquellos musulmanes que siendo tostados por fuera, por dentro son blancos. Es decir que simpatizan con el infiel¡±, explica Jos¨¦ Manuel G¨®mez, responsable del I+D de Madrid de Expert System.

El an¨¢lisis de texto le sirve a esta empresa para detectar con inteligencia artificial terminolog¨ªa yihadista, localizar a personas adoctrinadas a trav¨¦s de Internet, descubrir informaci¨®n enga?osa y establecer si diferentes cuentas en redes sociales son utilizadas por una misma persona. La tecnolog¨ªa desarrollada por Expert System es utilizada en los proyectos Dante y Trivalent, que est¨¢n financiados por la Comisi¨®n Europea. Universidades, cuerpos policiales y administraciones p¨²blicas europeas trabajan en ambas iniciativas con el objetivos de avanzar en la interpretaci¨®n y comprensi¨®n de los comportamientos y los focos relacionados con las amenazas terroristas.

Esta tecnolog¨ªa se utiliza en los proyectos Dante y Trivalent, que est¨¢n financiados por la Comisi¨®n Europea

¡°Los mensajes de odio en los que se descalifica al infiel son los m¨¢s t¨ªpicos y los m¨¢s f¨¢ciles de detectar¡±, afirma G¨®mez. Precisamente, el uso del t¨¦rmino ¡°infiel¡± puede ser un indicativo de esta terminolog¨ªa radical. En los textos yihadistas, tambi¨¦n suelen estar presentes las armas, explosivos y el Cor¨¢n: ¡°Es muy curioso porque algo que en principio es solamente un s¨ªmbolo religioso se utiliza para dar legitimidad a lo que est¨¢n haciendo¡±.

La inteligencia artificial desarrollada por Expert System detecta, por un lado, la aparici¨®n de terminolog¨ªa yihadista en estos textos y, por otro, hace un an¨¢lisis m¨¢s profundo para clasificar los textos en las distintas narrativas que los grupos yihadistas utilizan para radicalizar a sus simpatizantes. A partir de estos datos, los cuerpos policiales son capaces de detectar a personas que pueden estar siendo adoctrinadas en el terrorismo.

¡°A veces emiten mensajes a trav¨¦s de redes sociales o foros con el prop¨®sito de evangelizar sobre la guerra contra el infiel¡±, cuenta G¨®mez. Otra narrativa es la de "la supremac¨ªa islamista entre grupos¡±: ¡°Entre Al Qaeda y el Estado Isl¨¢mico [ISIS, en sus siglas en ingl¨¦s] hay una gran rivalidad en ese sentido¡±. La clasificaci¨®n de textos en las diferentes narrativas sirve para advertir a las fuerzas de seguridad de si deber¨ªan prestar atenci¨®n a un texto determinado o ¡°simplemente se est¨¢ hablando en t¨¦rminos generales del Cor¨¢n, la religi¨®n o un mont¨®n de cosas que son isl¨¢micas pero no son yihadistas¡±.

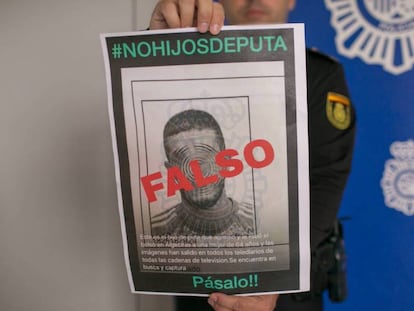

La compa?¨ªa tambi¨¦n ha dise?ado un detector de desinformaci¨®n que es capaz de identificar el uso de "lenguaje enga?oso". El sistema localiza, con un 75% de acierto, si un documento es verdadero o falso. Una de los grandes avances de este detector es que puede analizar informaci¨®n de cualquier dominio, independientemente de que el sistema haya sido entrenado previamente para reconocerlo.

C¨®mo detectar contenido terrorista en tiempo real

En el proyecto Dante se analizan tres grandes modalidades de datos: texto, audio y v¨ªdeo. Los v¨ªdeos en directo son un ejemplo de que es necesario introducir mecanismos de inteligencia artificial que permitan detectar el contenido en tiempo real. "El cuello de botella es precisamente la anotaci¨®n manual de esos videos. Por ejemplo, tienes que tomar nota y delimitar dentro del frame d¨®nde hay un terrorista, una bandera yihadista, un arma o un caballo. Una vez que tienes ese corpus anotado ya puedes entrenar tu modelo y analizar en tiempo real otros v¨ªdeos", explica G¨®mez.

La clave estar¨ªa, seg¨²n sostiene, en combinar el an¨¢lisis de texto, audio y v¨ªdeo de forma que cuando se detecte el concepto Kalashnikov en un texto, sea equivalente a la imagen del rifle que aparece en un v¨ªdeo, al audio de los disparos y a la entidad representada sobre el kalashnikov en el brazo de conocimiento. ¡°Cuando eres capaz de hacer eso, eres capaz de tener una visi¨®n de 360 grados sobre las entidades y el discurso que quieres analizar¡±, concluye el responsable del I+D de Madrid de Expert System.

G¨®mez pone como ejemplo las rese?as falsas que se pueden encontrar en p¨¢ginas web de reservas de hoteles: ¡°Aunque es algo muy dif¨ªcil de detectar, la forma en la que se expresa el lenguaje es sutilmente distinta a un lenguaje fidedigno¡±. En el ¨¢mbito yihadista, esta herramienta es ¨²til ¡°para identificar casos en los que un autor que presuntamente es yihadista realmente no lo es y est¨¢ utilizando una plataforma social para mandar un mensaje que no corresponde con su experiencia¡±. ¡°Esto les sirve a las fuerzas de seguridad para enfocar sus esfuerzos en la gente que realmente es peligrosa¡±, sostiene el responsable del I+D de Madrid de Expert System.

Para saber si alguien est¨¢ reclutando a otras personas desde distintos perfiles, la empresa ha desarrollado un analizador de estilometr¨ªa capaz de descubrir patrones sobre c¨®mo una persona usa el lenguaje en sus comunicaciones. De esta manera, pueden averiguar si varias cuentas en redes sociales pertenecen a una misma persona. Adem¨¢s, este an¨¢lisis permite predecir ¡°con alta fiabilidad¡± caracter¨ªsticas de la persona que controla una cuenta en redes sociales como su edad o su g¨¦nero.

Captaci¨®n en redes sociales

La captaci¨®n a trav¨¦s de mecanismos online ¡°cada vez es m¨¢s efectiva¡±: ¡°Solo hay que ver la cantidad de publicaciones totalmente abiertas y en ingl¨¦s que tienen estos grupos¡±. El objetivo de los yihadistas es, seg¨²n G¨®mez, ¡°tener acceso a la mayor cantidad de gente a trav¨¦s de los canales m¨¢s directos posibles¡±. Por ello, utilizan redes sociales como Twitter o Facebook para difundir su mensaje. ¡°Adem¨¢s, se est¨¢ detectando cada vez m¨¢s actividad radicalizante en plataformas de mensajer¨ªa. No en Whatsapp, porque esa est¨¢ monitorizada, pero s¨ª en otras como Telegram¡±, cuenta G¨®mez.

En diciembre de 2016, Twitter, Facebook, YouTube y Microsoft hicieron p¨²blica su uni¨®n contra el terrorismo. Seg¨²n el acuerdo que firmaron, cuando una de las cuatro compa?¨ªas identifica en sus redes alguna publicaci¨®n con contenido extremista, la registra en la base de datos que comparte con las dem¨¢s. De esta forma, las otras pueden usar esa informaci¨®n para localizar y eliminar ese mismo contenido de su plataforma.

Adem¨¢s, la Comisi¨®n Europea lanz¨® en marzo de 2018 un mensaje claro a Facebook, Google, YouTube y el resto de grandes plataformas de Internet: deben borrar este tipo de publicaciones en el plazo de una hora desde que las autoridades policiales o Europol les notifiquen su existencia. G¨®mez asegura que cada vez hay m¨¢s control y las cuentas desde las que se hace apolog¨ªa del terrorismo permanecen menos tiempo abiertas.

Si hay indicios claros de que hay radicalizaci¨®n por parte de un determinado individuo, ¡°la polic¨ªa no tiene mucho problema para conseguir la autorizaci¨®n de estas compa?¨ªas¡±. Pero el problema llega cuando las evidencias no est¨¢n tan claras. ¡°?A cu¨¢nta privacidad estamos dispuestos a renunciar con tal de conseguir un entorno lo m¨¢s seguro posible? Es un debate complicado en el que tienen que participar las fuerzas de seguridad, las compa?¨ªas y los ciudadanos¡±, reflexiona G¨®mez.

Limitaciones de la inteligencia artificial

Para entrenar la inteligencia artificial, la compa?¨ªa ha extra¨ªdo terminolog¨ªa de revistas como Dabiq y Rumiyah, que son p¨²blicas y ¡°caracterizan muy bien el mensaje yihadista¡±. Para la compa?¨ªa ser¨ªa ideal tener acceso tambi¨¦n a las publicaciones que se retiran de las redes sociales. ¡°Uno de los principales problemas que tenemos es encontrar un corpus lo suficientemente grande de este tipo de mensajes que nos puedan servir para entrenar un sistema de estas caracter¨ªsticas¡±, sostiene G¨®mez.

A esto se suma que los sistemas de inteligencia artificial son entrenados con datos que pueden estar condicionados por los prejuicios humanos. Por ello, G¨®mez defiende que ¡°en dominios tan sensibles como estos¡± sean las personas las que tomen la decisi¨®n final: ¡°La idea es que esta tecnolog¨ªa alivie la carga de trabajo que tiene por ejemplo la polic¨ªa. Es decir, que les ayude a hacer su trabajo m¨¢s r¨¢pidamente y con menos esfuerzo, pero no que tome decisiones por ellos¡±.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.

Sobre la firma