La Generalitat sufre un ciberataque a sus comunicaciones y aplicaciones durante tres horas

Los t¨¦cnicos de la Agencia de Ciberseguridad desactivaron la agresi¨®n, cuyo origen investiga ahora el Departamento de Vicepresidente

Los t¨¦cnicos de la Agencia de Ciberseguridad desactivaron la agresi¨®n, cuyo origen investiga ahora el Departamento de Vicepresidente

La investigadora murciana ha sido premiada por la Sociedad Cient¨ªfica Inform¨¢tica de Espa?a y la Fundaci¨®n BBVA por su proyecto para etiquetar los dispositivos del internet de las cosas en funci¨®n de la seguridad que ofrezcan

Las p¨¢ginas de ¡®La Marea¡¯ o ¡®El Salto¡¯ son algunas de las que se han visto afectadas por el ataque de denegaci¨®n de servicio, del que por ahora solo se han podido recuperar de forma parcial

Las instalaciones de El Prat de Llobregat (Barcelona) se recuperan de forma paulatina despu¨¦s de hacer frente a una ¡°incidencia inform¨¢tica de elevada complejidad¡±

La compa?¨ªa catalana admite una ¡°incidencia inform¨¢tica de elevada complejidad¡±

La red interna de la universidad sigue ca¨ªda cuando se cumple un mes del acceso de los ¡®hackers¡¯ a varios servidores

Cifrados d¨¦biles, suplantaciones absurdas, correos sin el virus adjunto¡ Estamos acostumbrados a escuchar los errores que cometemos los usuarios, pero los cibercriminales tampoco son infalibles

Microsoft denuncia una campa?a del Kremlin para espiar a empresas y organismos oficiales, meses despu¨¦s de que Biden impusiera sanciones a Mosc¨²

El comisionado del rector para las TIC no puede prever cu¨¢ndo se restablecer¨¢n los servidores

Crece la conciencia empresarial de que la automatizaci¨®n de los procesos debe ir acompa?ada de una cultura de la ciberseguridad

La primera medida de este tipo adoptada por un Gobierno estadounidense llega tras un alza sostenida de ciberataques que utilizan el ¡°chantaje digital¡±

Luca Vigan¨°, profesor de Ciencias de la Computaci¨®n de King¡¯s College, estudia el modo en que el cine y otras artes puede servir para ejemplificar conceptos t¨¦cnicos sobre seguridad en internet y acercarlos al p¨²blico no experto

El perfil bajo adoptado por REvil o Darkside, protagonistas de los ¨²ltimos grandes ciberataques, para evadir titulares y actuaciones policiales deja hueco para que entren en escena nuevos actores

El Banco Central Europeo ha aprobado la emisi¨®n de este dinero virtual para complementar las monedas y los billetes, no para sustituirlos, y como una manera de mejorar la seguridad. Aunque este m¨¦todo de pago no estar¨¢ operativo antes de 2026

La inteligencia estadounidense y el ej¨¦rcito israel¨ª desarrollaron Stuxnet, el programa que podr¨ªa lanzar una carrera armament¨ªstica

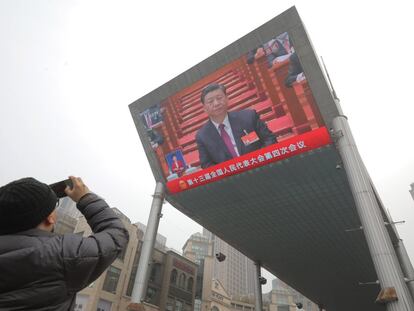

Los servicios de inteligencia de las potencias vigilan con inquietud a ¡®hackers¡¯ que atacan tanto infraestructuras de naciones rivales como comercios peque?os. EE UU, la UE y Reino Unido acaban de se?alar a China por la ola global de ciberataques. ?Tiene freno la deriva hacia una ¡®ciberguerra fr¨ªa¡¯?

Frente a Pek¨ªn, Occidente debe reforzar su coordinaci¨®n y su autonom¨ªa en algunos sectores estrat¨¦gicos

Las denuncias ¡°carecen de base¡± y tienen ¡°motivaciones pol¨ªticas¡±, seg¨²n Pek¨ªn

Una China cada vez m¨¢s asertiva ofrece pocas se?ales de estar interesada en un di¨¢logo que no sea en sus t¨¦rminos

Washington asegura que el servidor de correo de Microsoft figura entre los objetivos pirateados con el apoyo de Pek¨ªn

Washington acusa a Mosc¨² de estar detr¨¢s de REvil, cuyas p¨¢ginas quedaron inaccesibles este martes

El Gobierno de Angela Merkel teme ataques de piratas inform¨¢ticos y campa?as de desinformaci¨®n para tratar de influir en la opini¨®n p¨²blica

El director del Centro de Comunicaci¨®n Estrat¨¦gica de la OTAN alerta sobre las ciberamenazas que afronta Occidente y se?ala a pa¨ªses como Rusia, China e Ir¨¢n como m¨¢ximos responsables

Los datos del sensor que registra los movimientos del tel¨¦fono pueden permitir a un tercero identificar a los hablantes y extraer informaci¨®n de la conversaci¨®n

Los investigadores se?alan que los piratas inform¨¢ticos piden a las peque?as empresas 50.000 d¨®lares y cinco millones a las grandes

El responsable de Seguridad Nacional de Biden afirma que la mayor amenaza terrorista de EE UU es la que se origina en el interior del pa¨ªs

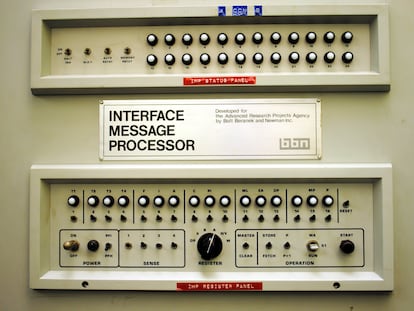

Un colapso total de la red, incluso intencionado, resulta casi imposible, pero existen puntos d¨¦biles que requieren m¨¢s atenci¨®n

La cumbre de Ginebra se salda con un acuerdo para el retorno de los embajadores expulsados y para extender el pacto nuclear, pero ambos l¨ªderes siguen enfrentados por los ciberataques y los derechos humanos

La Alianza reclama a Pek¨ªn que respete el orden internacional ¡°en el espacio, en el ciberespacio y en el terreno mar¨ªtimo¡±

Las autoridades tienen que despertar contra los ataques inform¨¢ticos antes de que sea demasiado tarde

El grupo de origen ruso Avaddon comparte en su p¨¢gina m¨¢s de tres gigas de documentos privados de la instituci¨®n mexicana y amenaza con desvelar m¨¢s datos sensibles

Los responsables t¨¦cnicos del departamento que dirige Yolanda D¨ªaz y del Centro Criptol¨®gico Nacional trabajan de manera conjunta para determinar el origen y restablecer la normalidad

Se han recobrado casi 64 bitcoins que pag¨® Colonial por un valor aproximado de 2,3 millones de d¨®lares

La provincia de A Coru?a lidera el r¨¢nking y el sindicato policial SUP reclama m¨¢s medios para investigar

El ataque, que oblig¨® a parar la producci¨®n de varias plantas de la compa?¨ªa c¨¢rnica JBS, tendr¨¢ un ¡°impacto significativo¡± en el mercado

Avaddon asegura que ha robado documentos financieros, legales y contratos desde 2009 hasta ahora. Los ciberdelincuentes difundir¨¢n los datos si la instituci¨®n mexicana no paga en cinco d¨ªas

Microsoft informa de una infiltraci¨®n en el sistema de correo electr¨®nico de la Agencia de Ayuda Internacional para entrar en la red inform¨¢tica de grupos y organizaciones cr¨ªticas con el Kremlin

El desarrollo de mecanismos de cifrado de la informaci¨®n virtualmente irrompibles permite que los delincuentes puedan bloquear un disco duro sin que sea posible recuperar los datos

Creeper fue un ¡®gusano¡¯ sin malicia alguna que se extendi¨® por la red ARPANET a principios de los setenta como parte de un experimento

El par¨®n del gran oleoducto de la costa Este, el m¨¢s grave conocido contra una infraestructura energ¨¦tica del pa¨ªs, alerta del creciente riesgo de los grupos criminales que piratean sistemas. La pandemia ha impulsado la virtualizaci¨®n y los peligros