Ciberataques a nuestras cabezas: las interfaces neuronales abren la puerta a nuevos retos de seguridad

Dispositivos como Neuralink prometen funcionalidades hasta ahora impensables, pero tambi¨¦n nos exponen a da?os para los que no estamos preparados

En un futuro no tan lejano, cuando los taxis vuelen y las m¨¢quinas vayan solas a la guerra, cabe esperar que nuestras interacciones con los dispositivos digitales se produzcan por nuevas v¨ªas. As¨ª lo espera Elon Musk, que ha invertido 100 millones de d¨®lares en Neuralink con la intenci¨®n de crear un implante que act¨²e como interfaz entre las m¨¢quinas y nuestras mism¨ªsimas neuronas. Y el magnate no est¨¢ solo: Facebook compr¨® por 500 y 1.000 millones de d¨®lares en la empresa de neurotecnolog¨ªa CTRL Labs, que persigue objetivos similares.

La competici¨®n est¨¢ en marcha y quienes aspiran a ganarla nos anuncian funciones de ciencia ficci¨®n, como controlar objetos con la mente o convertir nuestros pensamientos directamente en texto, y nuevas terapias para enfermedades mentales y neurol¨®gicas. Pero los investigadores advierten que no podemos tender puentes entre nuestras cabezas y el mundo digital y esperar que las ventajas sean las ¨²nicas que crucen. Estas interfaces llevar¨¢n la guerra contra el cibercrimen a un nuevo campo de batalla en el que adem¨¢s de nuestros datos m¨¢s ¨ªntimos estar¨¢ en juego nuestra integridad f¨ªsica.

¡°Podr¨ªamos tener da?os cerebrales, movimientos involuntarios, p¨¦rdidas de memoria¡ Podr¨ªamos estar generando un da?o que podr¨ªa ser incluso irreparable si se hace de forma continuada¡±, se?ala Sergio L¨®pez, investigador de la Universidad de Murcia. El experto lleva cuatro a?os explorando estas amenazas junto con Alberto Huertas y Gregorio Mart¨ªnez, parte del grupo de investigaci¨®n Cyber Data Lab, de la Universidad de Murcia. Los tres forman un equipo pionero. ¡°Este es un campo con mucho potencial pero poco recorrido¡±, resume L¨®pez.

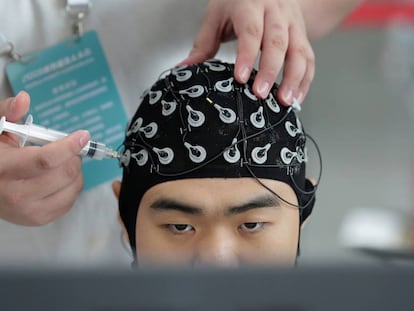

Pero las amenazas que estudian no est¨¢n por venir. No comienzan con la llegada de implantes como el que est¨¢ desarrollando Neuralink, sino que est¨¢n aqu¨ª. Ya podemos utilizar cascos que act¨²an como interfaces entre nuestra actividad neuronal y otros dispositivos y nos permiten, por ejemplo o controlar extremidades prost¨¦ticas como un brazo rob¨®tico o un exoesqueleto. Un ataque a un sistema como estos podr¨ªa afectar a la integridad del dispositivo y dejarlo inservible o comprometer informaci¨®n sensible, si se roban y procesan los datos que est¨¢n recogiendo. En el ¨¢mbito sanitario, donde estas tecnolog¨ªas se emplean en terapias de neuroestimulaci¨®n para tratar enfermedades como el p¨¢rkinson, los da?os causados si alguien alterase los voltajes establecidos ser¨ªan mucho mayores.

Pero los anteriores palidecen ante el impacto potencial de un ciberataque lanzado sobre una interfaz invasiva. ¡°La diferencia es la resoluci¨®n. Un casco no invasivo lo que tiene son electrodos que miden el campo el¨¦ctrico que se produce cuando poblaciones grandes de neuronas interact¨²an¡±, explica Huertas.

El investigador compara ese escenario con lo que escuchar¨ªamos en lo alto de un estadio de f¨²tbol: ser¨ªamos capaces de o¨ªr el griter¨ªo e incluso identificar qu¨¦ se est¨¢ diciendo en algunos casos, pero no podr¨ªamos identificar a quien est¨¢ hablando. En contraste con esto, los dispositivos como el que propone Musk, calificado como invasivo por requerir cirug¨ªa para su instalaci¨®n, prometen una resoluci¨®n mucho mayor, que permita monitorizar la actividad de grupos reducidos de neuronas o incluso neuronas individuales.

¡°El potencial es brutal. Pero la ciberseguridad necesita ser estudiada en profundidad¡±, subraya Mart¨ªnez, que se muestra convencido de que este ¨¢mbito har¨¢ aflorar una vulnerabilidad que no estaba al alcance de los ciberataques m¨¢s agresivos. ¡°?Qu¨¦ pasa si un atacante es capaz de saber cu¨¢les son tus sentimientos, tus sensaciones o tus pensamientos?¡±, se pregunta Huertas.

?Qui¨¦n tiene las habilidades para perpetrar un asalto de este tipo? Seg¨²n explican los investigadores, lanzar un ataque desde una perspectiva inform¨¢tica podr¨ªa estar al alcance del cibercriminal cl¨¢sico. ¡°Por ejemplo, interceptar las comunicaciones entre el dispositivo y el m¨®vil u ordenador al que est¨¢ conectado¡±, comenta L¨®pez. Hecho esto, el atacante podr¨ªa adem¨¢s modificar esa informaci¨®n o inhabilitar la conexi¨®n.

En lo que se refiere a ataques m¨¢s sofisticados, que traten intervenir en el modo en que estos sistemas estimulan las neuronas buscando un impacto concreto, los conocimientos necesarios van m¨¢s all¨¢ de la inform¨¢tica. ¡°Un atacante podr¨ªa jugar con esos par¨¢metros sin mayor conocimiento y, dicho un poco en plata, hacer un destrozo. Pero alguien con conocimientos puede causar mucho m¨¢s impacto a nivel cerebral¡±, a?ade L¨®pez.

En la protecci¨®n de un entorno tan delicado como el cerebro humano tambi¨¦n afloran retos ajenos a la ciberseguridad tradicional. ¡°Estos dispositivos tienen bastantes limitaciones en cuanto a hardware y software¡±, adelanta Huertas. Por un lado, estar conectados a otras m¨¢quinas, como ordenadores o m¨®viles, les hace heredar cualquier vulnerabilidad de estas. Por otro, su capacidad de computaci¨®n est¨¢ ocupada en menesteres distintos a los de establecer barreras de protecci¨®n. ¡°En un ordenador te puedes poner un antivirus o establecer una serie de sistemas que controlen y analicen lo que est¨¢ pasando. Pero estos dispositivos se hacen con unas capacidades concretas para realizar unas funciones concretas. No podemos meter algo como un antivirus¡±, explica L¨®pez. A esto se suma la constante evoluci¨®n de las amenazas y las dificultades inherentes de actualizar el programa de un aparato que est¨¢ enterrado en nuestros cerebros.

¡°En tecnolog¨ªa lo que se suele hacer es comprobar que algo funciona y luego hacerlo seguro. Creo que las interfaces est¨¢n siguiendo este camino y para m¨ª es un error de base¡±, advierte Mart¨ªnez, que llama a la colaboraci¨®n de los expertos en neurolog¨ªa y ciencias de la computaci¨®n para avanzar en la b¨²squeda de soluciones. ¡°Una empresa es un negocio y la ciberseguridad no vende hasta que tienes el problema¡±, sentencia Huertas. Con todo, los tres investigadores conf¨ªan en que en paralelo con la generalizaci¨®n del uso de estos dispositivos crezca la conciencia de la necesidad de protecci¨®n. ¡°Es una muy mala noticia para la disciplina que haya poca gente trabajando en esto¡±, concluye Mart¨ªnez.

Puedes seguir a EL PA?S TECNOLOG?A en Facebook y Twitter o apuntarte aqu¨ª para recibir nuestra newsletter semanal.

Tu suscripci¨®n se est¨¢ usando en otro dispositivo

?Quieres a?adir otro usuario a tu suscripci¨®n?

Si contin¨²as leyendo en este dispositivo, no se podr¨¢ leer en el otro.

FlechaTu suscripci¨®n se est¨¢ usando en otro dispositivo y solo puedes acceder a EL PA?S desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripci¨®n a la modalidad Premium, as¨ª podr¨¢s a?adir otro usuario. Cada uno acceder¨¢ con su propia cuenta de email, lo que os permitir¨¢ personalizar vuestra experiencia en EL PA?S.

En el caso de no saber qui¨¦n est¨¢ usando tu cuenta, te recomendamos cambiar tu contrase?a aqu¨ª.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrar¨¢ en tu dispositivo y en el de la otra persona que est¨¢ usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aqu¨ª los t¨¦rminos y condiciones de la suscripci¨®n digital.