Interior alerta del ¡°riesgo alto¡± de sufrir ciberataques a gran escala

La reci¨¦n aprobada Estrategia Nacional sit¨²a tambi¨¦n entre los grandes riesgos la conexi¨®n del yihadismo con la delincuencia y las mafias de la inmigraci¨®n

La reci¨¦n aprobada Estrategia Nacional sit¨²a tambi¨¦n entre los grandes riesgos la conexi¨®n del yihadismo con la delincuencia y las mafias de la inmigraci¨®n

El l¨ªder de la red social explica en un post que la comunicaci¨®n encriptada entre amigos ser¨¢ la base de su compa?¨ªa

Los conocimientos tecnol¨®gicos de Estonia tras el ataque sufrido en 2007 por parte de Rusia hacen del pa¨ªs b¨¢ltico el entorno ideal para albergar las capacidades defensivas y ofensivas de hasta 21 pa¨ªses en el marco de la OTAN

El sector de los seguros puede desempe?ar un papel importante para impulsar la madurez cibern¨¦tica de una econom¨ªa en su conjunto

Los estudiantes reconocieron el espionaje inform¨¢tico para acceder a las preguntas de los ex¨¢menes

Estamos en un momento decisivo para nuestro continente. Un momento en el que, colectivamente, debemos reinventar, pol¨ªtica y culturalmente, las formas de nuestra civilizaci¨®n en un mundo cambiante

La abogada Paloma Llaneza explica que borrar ¡®apps¡¯ como Facebook y WhatsApp es la ¨²nica forma de evitar que recopilen nuestros datos

Instalaron un 'sotfware' para acceder a las contrase?as de los correos electr¨®nicos de los docentes

Rusia trabaja en la creaci¨®n de su propio internet, China proh¨ªbe ciertas plataformas, Corea del Norte apenas cuenta con una veintena de p¨¢ginas web¡ todas estas estrategias tienen sentido en la era de la interconexi¨®n

Cada detalle de tu vida digital es una gota en el oc¨¦ano del ¡®big data¡¯. Conf¨ªas inocentemente en que a nadie le d¨¦ por hurgar.

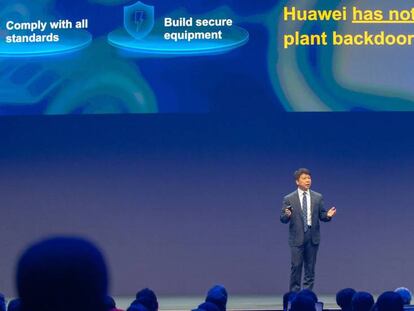

La firma china, protagonista estelar del congreso mundial de m¨®viles, busca el respaldo europeo frente a las acusaciones de espionaje de EE UU

Los servidores ya no son el principal blanco de los ataques Expertos sugieren un modelo preventivo basado en las personas

Una app para estudiar (y valorar) la doctrina del presidente chino, Xi Jinping, se convierte en la m¨¢s descargada de la Apple Store en el gigante asi¨¢tico. Punt¨²a a los usuarios seg¨²n la propaganda que consumen y comparten.

En esa posible guerra en la red pueden definirse muchos objetivos diferentes, de los que a¨²n no somos conscientes

Los ataques, ocurridos entre septiembre y diciembre de 2018, se dirigieron a emails corporativos de centros de investigaci¨®n y ONG

El Parlamento de Rusia aprueba una ley que proh¨ªbe a los militares llevar 'smartphones' y compartir informaci¨®n en las redes sociales para evitar las numerosas filtraciones

Un "agente estatal sofisticado" est¨¢ detr¨¢s del ataque, seg¨²n el primer ministro

Protecci¨®n de Datos publica un informe de las t¨¦cnicas para identificarnos sin nuestro consentimiento o conocimiento y c¨®mo evitarlo

La conectividad y las nuevas formas de movilidad multiplican los riesgos de robos, espionaje, manipulaci¨®n e interrupci¨®n de servicios

El director del CNI insta a "estar prevenido" frente a los intentos de manipulaci¨®n en redes

Un blog de seguridad descubre una vulnerabilidad de los veh¨ªculos mediante Bluetooth

Password Checkup proporciona una capa de seguridad adicional en tiempo real

Un empresario de 32 a?os factura cuatro millones con ¡®software¡¯ creado desde el municipio de Ames

El Gobierno prepara un ensayo para probar el plan ruso de aislarse del exterior para evitar vulnerabilidades en caso de ¡®guerra cibern¨¦tica¡¯

El parque tecnol¨®gico a las puertas del desierto acoger¨¢ toda la red inform¨¢tica militar, que se suma a la universidad y la red de empresas creadas en el sector de la seguridad

Los m¨¢s j¨®venes tienen plenamente asumida la total falta de privacidad en la Red. Se desconoce el impacto real que tendr¨¢, pero es hora de actuar y legislar

El valor de los datos que manejan las empresas precisa de sistemas de protecci¨®n m¨¢s eficaces. Se necesitan expertos en ciberseguridad, pero hay pocos disponibles

Los expertos en seguridad reunidos en Cybertech advierten de que la ofensiva criminal apunta a la nube, los coches, los electrodom¨¦sticos y hasta los juegos o los subt¨ªtulos

Facebook y la Fundaci¨®n Cibervoluntarios lanzan un proyecto de sensibilizaci¨®n en el uso responsable de las nuevas tecnolog¨ªas destinado a 11.000 adolescentes, profesores y padres

El delicado estado de la relaci¨®n entre Ir¨¢n y los estados occidentales puede promover un aumento de sus ciberataques, advierte la agencia europea de seguridad digital

Su objetivo es hacer que a los ciberdelincuentes les resulte m¨¢s dif¨ªcil confundir a los usuarios sobre la veracidad de un sitio web

Bruselas considera que empresas como Facebook, Google o Twitter no han hecho suficiente para garantizar que las elecciones de mayo al Parlamento Europeo estar¨¢n limpias de noticias falsas

El Gobierno nip¨®n inicia un controvertido proyecto de pirateo masivo en sus fronteras con la excusa de garantizar la seguridad inform¨¢tica en el pa¨ªs de cara a las Olimpiadas de 2020

El primer ministro israel¨ª abre el encuentro mundial Cybertech con un llamamiento a la cooperaci¨®n internacional contra las amenazas en la red

El esfuerzo para usar el tel¨¦fono sin ninguna de las 'apps' que guardan nuestros datos es inabarcable

El fallo permite escuchar todo el sonido captado por el micr¨®fono del destinatario aunque este no acepte la llamada

El juego de intereses y equilibrios pol¨ªticos ha resultado en una reglamento de protecci¨®n de datos que est¨¢ fomentando la dispersi¨®n de criterios e incrementar¨¢ la litigiosidad

El CEO de Facebook, se ha reafirmado en su modelo de negocio basado en anuncios dirigidos para que los usuarios de la red social puedan acceder de forma gratuita a la plataforma para estar en contacto con otras personas.

No hemos acabado de acostumbrarnos a o¨ªr hablar del 4G cuando los fabricantes tecnol¨®gicos, los centros de investigaci¨®n y los organismos estatales han comenzado a hablarnos del 5G.

En Estados Unidos y Reino Unido ya se han utilizado los datos que guardan estos dispositivos para comprobar la coartada de los sospechosos de distintos cr¨ªmenes