El grupo organizado de ¡®hackers¡¯ que atacaron a Sony sigue activo

Una alianza de seguridad desvela que el grupo sigue activo y detalla su funcionamiento

Controlar a los ni?os con GPS: ?seguridad o p¨¦rdida de autonom¨ªa?

Los sistemas de monitoreo infantil pueden provocar a los menores problemas en su desarrollo

El pilar del cambio digital

El foro tecnol¨®gico de EL PA?S eval¨²a la importancia del an¨¢lisis de la informaci¨®n en la econom¨ªa

Cuando los virus adoraban a Apple

Un museo virtual rescata del olvido virus inform¨¢ticos de los ochenta y noventa; la historia del 'software' malicioso entronca con el origen mismo de los ordenadores

C¨®mo instalar una alarma en casa ¡®low cost¡¯ gracias a la tecnolog¨ªa

Existen alternativas que permiten al usuario montar un sistema de seguridad en el hogar sin necesidad de pagar una cuota mensual

?Llevas un esp¨ªa en el bolsillo?

Con el avance de la tecnolog¨ªa proliferan aplicaciones como Cell Tracker, destinadas a rastrear y controlar a terceros. Los expertos dan consejos para protegerse del robo de datos

Los republicanos ensayan la deslegitimaci¨®n de Hillary Clinton

Pese al rev¨¦s en New Hampshire ante Sanders, la exsecretaria de Estado sigue siendo el objetivo de la derecha

Cinco consejos para que tus hijos naveguen seguros por Internet

Los expertos ofrecen trucos para proteger al usuario en la red y promover el uso responsable

Que la tecnolog¨ªa no nos pille en ¡®off¡¯

La vigilancia masiva tras el 11-S entra en el museo

Laura Poitras, ganadora del Oscar por su documental sobre Snowden, transforma su investigaci¨®n en arte en Nueva York

La contrase?a m¨¢s popular del mundo sigue siendo ¡®123456¡¯

Una lista con datos de m¨¢s de dos millones de usuarios revela la falta de seguridad de la mayor parte de contrase?as que se usan en internet

WhatsApp quiere compartir informaci¨®n con Facebook

Un programador espa?ol descubre que tomar¨¢ datos de usuario en la pr¨®xima versi¨®n de Android

El robo de cinco millones de d¨®lares, el mayor ciberataque de 2015

El ISIS perpetr¨® tres de los 10 principales incidentes de seguridad en Internet

La contrasenya m¨¦s popular del m¨®n continua sent ¡°123456¡±

Una llista amb dades de m¨¦s de dos milions d¡¯usuaris revela la falta de seguretat de la major part de contrasenyes que s¡¯utilitzen a Internet

Los peligros del comercio ¡®online¡¯

Los ciberataques han aumentado un 13% en 2015 y siguen siendo el principal enemigo del consumidor en Internet

Estrasburgo avala que una empresa inspeccione correos de sus empleados

El Tribunal de Derechos Humanos justifica la intercepci¨®n de los mensajes, privados y de trabajo, si el empleado utiliza material corporativo como medio

¡°La transformaci¨®n digital exige cambiar la cultura de las compa?¨ªas¡±

2016 en Tecnolog¨ªa | Realidad virtual en casa

Jos¨¦ Manuel Abad Li?¨¢n, periodista de EL PA?S, analiza lo que aguarda en el nuevo a?o y avanza la que ser¨¢ una buena noticia, una mala, un personaje clave y una fecha de la que estar pendientes

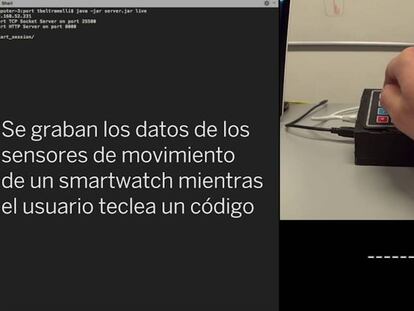

Un ¡®hacker¡¯ podr¨¢ averiguar qu¨¦ se escribe pirateando el ¡®smartwatch¡¯

Un investigador dan¨¦s descubre c¨®mo aprovechar los relojes inteligentes para desvelar qu¨¦ teclea su portador, como un c¨®digo PIN en un cajero o una contrase?a en un ordenador

Google estudia eliminar las contrase?as

La compa?¨ªa est¨¢ probando un acceso al correo electr¨®nico y al resto de sus servicios usando simplemente el m¨®vil y sin necesidad de claves

Apple se resiste a que los Gobiernos invadan la privacidad en Internet

Los gigantes tecnol¨®gicos rechazan el proyecto brit¨¢nico de acceder a mensajes 'online'

En ¡®ciberalerta¡¯

Desde Siria a China y de Ir¨¢n a Rusia, la red se consolida como campo de batalla central

La muerte del Megabyte

El pasado dos de diciembre, un desconocido acribill¨® al hacker mexicano Ra¨²l Robles en Guadalajara. La fiscal¨ªa ignora hasta la fecha qui¨¦n pudo haber sido

Lo saben todo sobre usted

Incontables c¨¢maras de vigilancia escrutan sus movimientos. Ordenadores de capacidades descomunales rastrean sus huellas en la Red Entramos en un universo controlado por ¡®hackers¡¯, Gobiernos, empresas y traficantes de datos. Un paso m¨¢s hacia el cumplimiento de la profec¨ªa orwelliana

El petr¨®leo del Siglo XXI es el 'big data'

Xi defiende la censura en Internet en un congreso organizado por China

El presidente chino, ante grandes empresas del sector, reclama que cada pa¨ªs dicte sus propias normas sobre el uso de la red en su territorio

Twitter alerta del ¡®hackeo¡¯ de cuentas por parte de gobiernos extranjeros

La red social ha enviado un email a varios usuarios para avisarles de que sus cuentas han podido ser 'hackeadas' por parte de agentes auspiciados por algunos Estados

Cae una red de ¡°ordenadores zombis¡± que infect¨® un mill¨®n de equipos

La Polic¨ªa Nacional ha participado en una operaci¨®n internacional que ha logrado desmantelar el entramado 'Dorkbot', empleado para robar datos y atacar webs

Los datos est¨¢n en el ciberespacio

Incontables c¨¢maras de vigilancia escrutan sus movimientos. Ordenadores de capacidades descomunales rastrean sus huellas en la Red. Entramos en un universo controlado por ¡®hackers¡¯, Gobiernos, empresas y traficantes de datos. Un paso m¨¢s hacia el cumplimiento de la profec¨ªa orwelliana

T¨¦rminos de privacidad: ?de verdad estuviste de acuerdo con eso?

Un estudio de Harvard examina la evoluci¨®n de la pol¨ªtica de privacidad de Facebook y concluye que, en diez a?os, ha empeorado

Nace EL PA?S Retina, un foro para la revoluci¨®n digital en Iberoam¨¦rica

El 'big data', el 'Internet de las cosas' y la ciberseguridad ser¨¢n las principales tendencias de 2016, seg¨²n aventuran expertos en tecnolog¨ªa y econom¨ªa de Am¨¦rica Latina

Com es pot blindar la wi-fi de casa perqu¨¨ no us la robin

No ¨¦s nom¨¦s q¨¹esti¨® de garreperia: protegir la xarxa sense fil d¡¯estranys pot evitar que ens imputin per delictes que no hem com¨¨s

C¨®mo blindar la wifi de casa para que no te la roben

No es solo cuesti¨®n de taca?er¨ªa: proteger la red inal¨¢mbrica de extra?os puede evitar que nos imputen por delitos que no hemos cometido

C¨®mo gestionar todas las contrase?as de forma segura y sin volverse loco

La informaci¨®n m¨¢s sensible del usuario, incluyendo la econ¨®mica, est¨¢ en juego por escoger una mala clave de acceso. Estos cinco consejos facilitan crear una s¨®lida y f¨¢cil

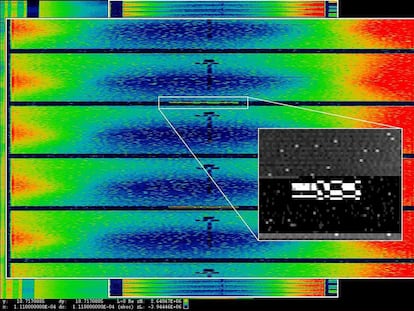

¡°La biblioteca del papa no es apetecible para los ¡®hackers¡¯¡±

La Santa Sede recurre a una vieja tecnolog¨ªa creada por la industria espacial en los a?os setenta para digitalizar 45 millones de manuscritos de la Biblioteca Vaticana

Microsoft proteger¨¢ en Alemania datos de sus clientes europeos

La tecnol¨®gica pretende crear "puertos seguros" que no podr¨¢n ser intervenidos por EE UU

Google y Apple retiran una ¡®app¡¯ que robaba contrase?as en Instagram

La aplicaci¨®n InstaAgent ha logrado capturar los nombres de usuarios y las claves de acceso de cientos de miles de usuarios, que enviaba a servidores desconocidos

Un juez belga ordena a Facebook que no rastree a internautas sin cuenta

La red social recoge con cookies datos de usuarios de Internet que han visitado la web

Angelina Jolie se declara indemne tras los ciberataques

Los correos que salieron a la luz de Sony mostraban las cr¨ªticas de la compa?¨ªa a la actriz