Shodan: el buscador de c¨¢maras de seguridad, televisiones e incluso equipos m¨¦dicos

La plataforma permite llegar a controlar todo tipo de dispositivos conectados a Internet sin la seguridad adecuada

La plataforma permite llegar a controlar todo tipo de dispositivos conectados a Internet sin la seguridad adecuada

Pocos conocen las amenazas del ciberespacio mejor que Gil Shwed, fundador de Check Point y referente mundial. Hablamos con ¨¦l en exclusiva

Gobiernos y agencias de inteligencia consiguen programas maliciosos a trav¨¦s de una serie de empresas privadas, que las desarrollan o las adquieren de otros 'hackers'

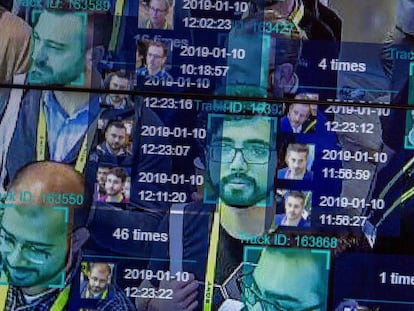

El experto en inteligencia artificial Ram¨®n L¨®pez de M¨¢ntaras apoya la prohibici¨®n del uso de sistemas de reconocimiento facial, como ha ocurrido en San Francisco

El agregador de noticias considera posible que el atacante obtuviera copias de bases de datos con el nombre, correo electr¨®nico y contrase?a de los usuarios

Si un trabajador puede elegir el mejor momento, lugar y dispositivo para realizar cada tarea, aumenta su motivaci¨®n. Esta flexibilidad tambi¨¦n ayuda a ser m¨¢s eficiente.

La compa?¨ªa que gestiona los dominios de la Uni¨®n Europea utiliza sistemas de aprendizaje autom¨¢tico y algoritmos heur¨ªsticos para prevenir el fraude en la red

Est¨¢ concebido como si fuera una obra de arte llamada 'La persistencia del caos'. As¨ª, se puede subastar en Nueva York, Estados Unidos, donde est¨¢ prohibido vender 'malware'

Ciberseguridad y la serie 'Juego de Tronos' son dos mundos m¨¢s similares de lo que podr¨ªa parecer. Comparten estrategias de ataque, explotaci¨®n de cualquier brecha de seguridad, uso de la fuerza bruta para desestabilizar al enemigo, el enga?o, la extorsi¨®n, etc.

El caso de Ver¨®nica, la trabajadora de Iveco que se ha suicidado tras difundirse entre sus compa?eros (sin su consentimiento y por WhastApp) un v¨ªdeo de ¨ªndole sexual en el que aparece, pone de relieve el calado de estos delitos.

Varios v¨ªdeos que hacen aparecer a la presidenta del Congreso como si tuviera problemas de salud circulan por las redes impulsados por Donald Trump y su equipo

Dejar que tus programas queden obsoletos no s¨®lo te priva de las ¨²ltimas novedades abre las puertas de tus dispositivos a todo tipo de amenazas

Varios pa¨ªses han denunciado a Google y la industria de la publicidad online por vulneraci¨®n masiva de la privacidad en el proceso de asignaci¨®n de anuncios en l¨ªnea. Te explicamos c¨®mo funciona y qu¨¦ informaci¨®n comparten

La compa?¨ªa de ciberseguridad Kaspersky Lab ha descubierto que los ataques inform¨¢ticos relacionados con la popular serie casi se han cuadruplicado desde su estreno

El autor pide precauci¨®n a los progenitores en el uso de estas tecnolog¨ªas, ya que las empresas utilizan el rastreo para obtener beneficios y hay riesgo de filtraci¨®n de los datos privados

?Sabes lo que ocurre cuando compartes tus datos?

Ross Anderson, profesor en Cambridge y uno de los grandes expertos en ciberseguridad del mundo, advierte sobre los peligros del descontrol de los delitos en Internet

La sede tecnol¨®gica mundial es la primera ciudad de EEUU que da el paso. La tecnolog¨ªa se mantendr¨¢ en el aeropuerto y el puerto, zonas bajo control federal.

La prohibici¨®n en San Francisco de la herramienta que usa inteligencia artificial para identificar rostros reabre el debate sobre esta tecnolog¨ªa

Los ordenadores municipales llevan semanas 'hackeados'. Los atacantes exigen un pago de 100.000 d¨®lares para desbloquear la informaci¨®n secuestrada

La herramienta Control Expuesto es un Facebook sin filtros que permite a los usuarios controlar su algoritmo y recopilar evidencias de intentos de manipulaci¨®n o influencia il¨ªcita por parte de grupos pol¨ªticos, potencias extranjeras y otros

Repaso a la actualidad del cibercrimen y consejos para no sucumbir a las artima?as enga?o y suplantaci¨®n de los cibercriminales

La empresa que gestiona el sistema habla de un ¡°ataque inform¨¢tico profesional y organizado¡±

Soledad Antelada, ingeniera en ciberseguridad en el Lawrence Berkeley National Lab (California), defiende la necesidad de permanecer alerta a las nuevas tendencias de los atacantes

La ¡®Bandidos Revolutions Team¡¯ robaba hasta cinco millones de d¨®lares al mes, seg¨²n la Fiscal¨ªa. Guardaba en varias casas 27 coches de lujo entre Ferrari, McLaren y Lamborghini

La compa?¨ªa y grupos de investigaci¨®n independientes hallan errores que exponen los datos de la mayor¨ªa de ordenadores de mesa, port¨¢tiles y servicios en la nube

La compa?¨ªa obtiene 57 puntos y se sit¨²a por delante de las otras 11 compa?¨ªas de telecomunicaciones analizadas

Cuando est¨¢s fuera de la protecci¨®n de tu entorno de trabajo la ciberseguridad es uno de los factores a los que m¨¢s atenci¨®n debes prestar

Lo interesante de los virus, biol¨®gicos o digitales, no es que saquen copias de s¨ª mismos. Es lo que puede diferenciar a cada copia

Una semana despu¨¦s de su conferencia anual, la compa?¨ªa anuncia la creaci¨®n de una central global de seguridad en Munich

Vivimos conectados, pero queremos estar conectados a otras personas y no necesariamente a m¨¢quinas que registran cada uno de nuestros movimientos

La principal sospechosa del ataque es la empresa de ciberseguridad israel¨ª NSO Group

"No hay que preguntarse si nos van a atacar sino cu¨¢ndo", advierte una experta en seguridad

El experto en ciberseguridad Alfonso Mu?oz recomienda tapar la c¨¢mara del ¡®smartphone¡¯ y usar un bloqueador de micr¨®fono

La sumisi¨®n nacional es la meta de l¨ªderes como Vlad¨ªmir Putin

Si piensas en teletrabajar o eres freelance no puedes relajarte: hay que cuidar de la seguridad m¨¢s all¨¢ de tener el antivirus actualizado y no conectarte a redes wifi abiertas

La adquisici¨®n de SecureLink se suma a la de SecureData el pasado enero, con lo que la operadora francesa espera ser uno de los "l¨ªderes europeos" en el sector

Un dispositivo fabricado por un vecino emit¨ªa se?ales que inhib¨ªan las enviadas por las llaves inal¨¢mbricas de veh¨ªculos y garajes

Un reciente informe de Reuters apunta a una subcontrata en India como responsable de estas acciones, que despiertan nuevas dudas sobre c¨®mo afronta la red social la privacidad de sus usuarios

La informaci¨®n confidencial obtenida sobre los beneficiarios de programas de desarrollo debe ser convenientemente protegida