C¨®mo evitar que te roben los datos en p¨¢ginas web que parecen aut¨¦nticas

El 'phishing' es una de las amenazas a la ciberseguridad que m¨¢s ha crecido en los ¨²ltimos a?os, pasa desapercibida y busca conseguir tus contrase?as sin que te des cuenta

El 'phishing' es una de las amenazas a la ciberseguridad que m¨¢s ha crecido en los ¨²ltimos a?os, pasa desapercibida y busca conseguir tus contrase?as sin que te des cuenta

El investigador Evgeny Morozov sostiene que la primigenia pureza de las redes nunca existi¨®, pues fueron promovidas por el Pent¨¢gono y Wall Street. Y esto solo se arregla con pol¨ªtica

El primer jueves de mes de mayo se celebra el D¨ªa Mundial de la Contrase?a, una fecha que busca concienciar sobre la necesidad de cuidar al m¨¢ximo este mecanismo de seguridad en dispositivos electr¨®nicos.

M¨¢s de 40 millones de personas mantienen contrase?as vulnerables en dispositivos y aplicaciones por pereza, desconocimiento y la creencia de que un ataque es inevitable

"Si no la han robado, no hay que cambiarla y si lo han hecho, no hay que esperar a que caduque para modificarla", explica el consultor principal de la compa?¨ªa

La Fiscal¨ªa defiende la medida para evitar absoluciones por falta de acceso a las pruebas

Facebook ha comunicado a los desarrolladores que las aplicaciones de 'utilidad m¨ªnima' no se permitir¨¢n en su plataforma y limitar¨¢ a las 'apps' de terceros el acceso a datos del usuario que no sirvan para mejorar su funcionamiento.

No todos los pa¨ªses se ven afectados de igual manera, ni todos afrontan esta problem¨¢tica de forma id¨¦ntica. Veamos algunos ejemplos

La falta de mujeres en el ¨¢mbito digital afecta a las empresas

La escasez de agentes especializados en la gesti¨®n de ciberataques obliga al Gobierno a gastar 386.000 euros durante los pr¨®ximos 12 meses

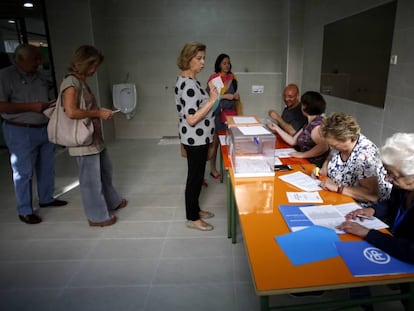

Estas elecciones ser¨¢n las primeras en las que los partidos podr¨¢n tratar datos personales relativos a opiniones pol¨ªticas y enviarnos propaganda por medios electr¨®nicos. ?Cu¨¢les son los l¨ªmites? ?Qu¨¦ datos se pueden recopilar? ?Cu¨¢les son los l¨ªmites?

El titular de la c¨¢tedra Alexander W. Dreyfoos en el Media Lab del Instituto Tecnol¨®gico de Massachusetts (MIT) afirma que el impacto que promete el internet de las cosas en nuestras vidas lleva a plantearse hasta qu¨¦ punto dependeremos en un futuro cercano de los dispositivos conectados

La compa?¨ªa afirma que la brecha en la seguridad de su servicio estuvo abierta en los primeros tres meses de este a?o

La Administraci¨®n rusa intenta crear una Red soberana que le permita controlar la informaci¨®n y desconectar el pa¨ªs del sistema global

Mientras no se restablezca la seguridad jur¨ªdica en torno a las redes sociales, los partidos podr¨¢n recopilar opiniones pol¨ªticas y confeccionar perfiles ideol¨®gicos para sus campa?as electorales

De 2012 a 2017, una empresa de seguridad gaditana se ocup¨® de proteger al hu¨¦sped m¨¢s inc¨®modo del mundo en su encierro en la Embajada de Ecuador en Londres

Un equipo de trabajadores de Amazon se dedica a revisar y a transcribir personalmente los comandos de voz de los usuarios del asistente inteligente de la compa?¨ªa, Alexa, con el objetivo de mejorar el funcionamiento de esta herramienta.

Un centro de la UE y la OTAN se enfrenta desde Finlandia a los ciberataques y la propaganda desestabilizadora en la Red

El RGPD representa una primera aproximaci¨®n muy positiva, pero, como normativa europea, no es suficiente para afrontar un reto que transciende fronteras.

La sociedad de consumo promete un futuro hiperconectado y limp¨ªsimo, pero cada vez m¨¢s vigilado, y en el que tenemos menor poder de decisi¨®n. Debemos ser cr¨ªticos con los objetos que consumimos y pensar cu¨¢nto poder queremos darle a las grandes empresas

Asegurar la ciberseguridad de unas elecciones es algo muy pero que muy complejo, incluso si lo acotamos solo al control de las fake news.

Cuando presionas la pantalla, el toque genera una onda que se propaga en la superficie y que pueden captar los micr¨®fonos

Los gastos asociados a la recuperaci¨®n de un ciberataque pueden borrar tu empresa de la faz de la tierra. As¨ª trabajan las compa?¨ªas de seguros para anticiparse al desastre y solucionarlo sin quebrar en el intento

Cientos de empresas desconocidas controlan desde la sombra uno de los grandes negocios de la era de internet

Si eres de los que apuestan por la privacidad en Internet, estos consejos te ayudar¨¢n a no dejar huella de tu actividad cada vez que te conectes a la red.

Los sistemas de entretenimiento de algunos aviones de Singapore Airlines incorporan c¨¢maras, pero la aerol¨ªnea asegura que fueron incluidas por el fabricante y que no tiene intenci¨®n de activarlas

La versi¨®n ¨¦tica de Facebook solo podr¨ªa surgir en Europa. Y lo est¨¢ haciendo

Los ciberesp¨ªas, que infectaron con un virus tres meses la red de comunicaci¨®n interna antes de ser detectados, quer¨ªan acceder a secretos de la industria militar

La secretaria de Estado de Seguridad, Ana Botella, dirige en Valencia la Comisi¨®n Mixta encargada de coordinar el dispositivo a las generales y auton¨®micas

Las amenazas cibern¨¦ticas resultan hoy mucho m¨¢s reales que las convencionales

Navegar an¨®nimamente, visitar medios de comunicaci¨®n de ideolog¨ªa opuesta y otras formas de despistar a quienes desean nuestros datos

Onyze es una ¡®startup¡¯ espa?ola que ofrece soluciones de custodia de activos digitales para luchar contra el robo de criptomonedas

Griselda Triana recibi¨® mensajes infectados con el ¡®malware¡¯ Pegasus apenas diez d¨ªas despu¨¦s de que mataran a su esposo

Un estudio dirigido por dos acad¨¦micos espa?oles de m¨¢s de 1.700 dispositivos de 214 fabricantes descubre los sofisticados modos de rastreo del 'software' preinstalado en este ecosistema

Lo m¨¢s preocupante es la pr¨¢ctica imposibilidad de eliminar esas aplicaciones del dispositivo

Richard Stallman es una leyenda: cre¨® el primer sistema operativo abierto e impuls¨® el ¡®copyleft¡¯. Cree que los tel¨¦fonos inteligentes nos han hecho retroceder 10 a?os en t¨¦rminos de privacidad

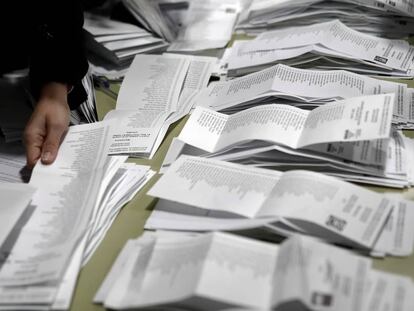

El novedoso protocolo de seguridad de Interior para las elecciones recoge medidas para prevenir y contrarrestar ataques inform¨¢ticos al recuento de votos y las 'fake news'

El ciberataque tuvo su origen en el extranjero y la investigaci¨®n busca descartar la existencia de c¨®mplices

El ministerio investiga si se ha producido una sustracci¨®n de informaci¨®n