NFTs: esplendor y ca¨ªda de la ¨²ltima burbuja del arte contempor¨¢neo

De subastas millonarias a esc¨¢ndalos y p¨¦rdidas: c¨®mo los ¡®tokens¡¯ no fungibles sacudieron el mercado del arte, para luego desmoronarse entre pol¨¦micas y decepciones

De subastas millonarias a esc¨¢ndalos y p¨¦rdidas: c¨®mo los ¡®tokens¡¯ no fungibles sacudieron el mercado del arte, para luego desmoronarse entre pol¨¦micas y decepciones

Alfredo Mu?oz, profesor de Derecho Mercantil de la Complutense y experto en esta tecnolog¨ªa, explica en qu¨¦ consiste y qu¨¦ aplicaciones tiene una innovaci¨®n tan relevante como, a¨²n, desconocida por gran parte de la poblaci¨®n

El ¨¦xito fulgurante del criptoarte se debi¨® a su car¨¢cter de inversi¨®n especulativa, no al disfrute que provocaban las obras. Y ese es tambi¨¦n el motivo de su actual declive

El Parlamento Europeo y el Consejo discuten un reglamento que obligar¨¢ a escanear todos los mensajes en busca de pornograf¨ªa infantil y que es percibida como una amenaza a las libertades b¨¢sicas

Las t¨¦cnicas disponibles para escanear las comunicaciones no solo son ineficaces, sino muy f¨¢ciles de eludir, y acabar¨¢n con la garant¨ªa de confidencialidad de las comunicaciones, dicen los autores

El protocolo empleado por WhatsApp hace uso de conceptos como las curvas el¨ªpticas, el logaritmo discreto el¨ªptico y la aritm¨¦tica modular

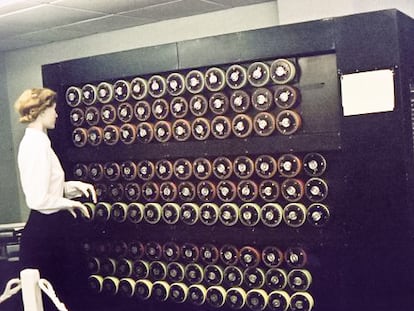

El sofisticado dispositivo usado por los nazis para proteger sus comunicaciones fue descifrada hace 80 a?os, lo que supuso uno de los hitos en la criptograf¨ªa del siglo XX

La aritm¨¦tica modular se emplea para evitar errores y fraudes al escribir datos como el NIF o el IBAN

Decenas de usuarios comparten v¨ªdeos en los que encienden la tele y abren coches o puertas de hotel con el aparato

Las monedas digitales centralizadas presentan oportunidades y amenazas que conviene conocer

Los tel¨¦fonos ya no solo se roban para revender el aparato. Con acceso al terminal, se logra suplantar la identidad

Un estudio demuestra que estos patrones en la piel se forman por un proceso, muy sensible al azar, que sigue un modelo ideado por el genial matem¨¢tico brit¨¢nico

Fermat fue uno de los matem¨¢ticos que m¨¢s contribuyeron al estudio de los n¨²meros primos

Los sistemas de cifrado que garantizan nuestra privacidad en la red llevan en la frente una fecha de caducidad fosforescente

A lo largo de cinco meses un escuadr¨®n virtual de lectores nos han hecho llegar sus ideas, han compartido sin pudor su frustraci¨®n y, en ocasiones, nos han hecho ver nuestros errores e imprecisiones

En nuestro d¨¦cimo y ¨²ltimo reto, Alicia trata de encontrar un protocolo para reconciliar a la Reina y al Rey de Corazones

En este nuevo reto, un equipo de 10 personas debe ingeniar una estrategia coordinada para mejorar sus opciones en un juego de escape

Este nuevo reto pretende ilustrar al lector sobre el mundo de las criptomonedas y la cadena de bloques

En nuestro s¨¦ptimo reto contamos c¨®mo la Tierra Tercia est¨¢ dividida en cinco reinos que ambicionan una p¨®cima m¨¢gica custodiada por el Mago del Bosque

La justicia electoral actualiza los programas cada dos a?os e invita a ¡®hackers¡¯ para intentar reventar el sistema. El objetivo es mantener el legado ante los ataques del presidente, Jair Bolsonaro

Las nuevas llaves de acceso de Apple permiten iniciar sesi¨®n sin memorizar credenciales, pero algunos expertos alertan de que los sistemas biom¨¦tricos tambi¨¦n tienen limitaciones

En este nuevo reto no hay que hacer operaciones matem¨¢ticas ni descifrar palabras ocultas: es el ojo humano el que debe resolver el enigma

El quinto desaf¨ªo criptogr¨¢fico de EL PA?S consiste en averiguar una palabra cifrada con un m¨¦todo que algunos han definido como ¡°perfecto¡±

La moderna encriptaci¨®n requiere el uso de n¨²meros primos cada vez mayores; pero, de momento, no parece que vaya a fallar el suministro

Un enigma que da acceso a una pir¨¢mide es el argumento del cuarto desaf¨ªo criptogr¨¢fico de EL PA?S

El producto de dos grandes n¨²meros primos es la base de eficaces m¨¦todos de encriptaci¨®n

El impropiamente denominado cifrado Vigen¨¨re era tan s¨®lido que lleg¨® a considerarse indescifrable

Un concierto con un catastr¨®fico sistema de validaci¨®n de boletos es el argumento del tercer desaf¨ªo criptogr¨¢fico con el que EL PA?S reta a sus lectores

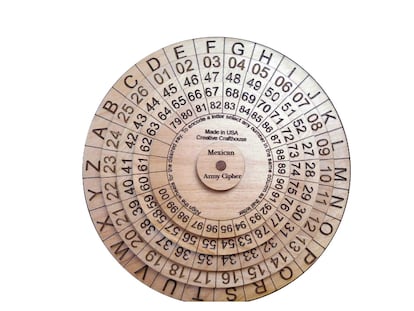

Desde los or¨ªgenes de la estrategia militar hasta las actuales transacciones en red, los mensajes cifrados siempre han tenido una enorme importancia operativa

El segundo desaf¨ªo criptogr¨¢fico de EL PA?S reflexiona sobre el reto de demostrar que se conoce una clave oculta sin revelarla

La secci¨®n de Tecnolog¨ªa de EL PA?S lanza una serie de retos para los lectores concebida como un taller donde se explicar¨¢n distintos m¨¦todos con los que se protege nuestra informaci¨®n en un mundo digitalizado

Un enigm¨¢tico mensaje hallado al final de la II Guerra Mundial es el argumento del primer problema criptogr¨¢fico con el que la secci¨®n de Tecnolog¨ªa de EL PA?S desaf¨ªa a sus lectores

La estadounidense Coinbase ha echado por correo electr¨®nico a 1.100 trabajadores, el 18% de su plantilla

Un reciente resultado describe la dificultad de demostrar la existencia de funciones de una v¨ªa, lo que determina la fiabilidad de muchas de las herramientas utilizadas en ciberseguridad

El fundador de la principal plataforma espa?ola de criptomonedas cree que lo peor ha pasado, pero que la industria a¨²n no est¨¢ ¡°fuera de peligro¡±

Hasta ahora, el banco central ruso se ha mostrado contrario a avanzar en ese camino

La Moncloa y Defensa esgrimen diferentes normas para atribuirse mutuamente la responsabilidad

Los esp¨ªas dan por sentando que su directora, Paz Esteban, pagar¨¢ por un fallo de seguridad que no pod¨ªan evitar debido a la falta de protocolos obligatorios

La agencia dependiente del CNI vigila la seguridad de las comunicaciones del Estado

Un informe del Banco de Espa?a asegura que ha aumentado el n¨²mero de transacciones en Europa