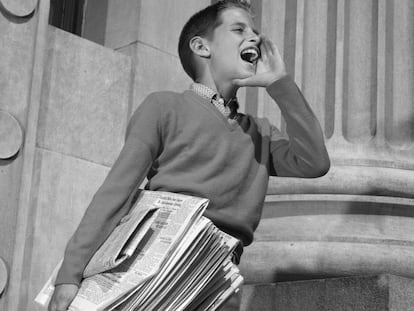

El arsenal de las falsas noticias

Solo Trump cree en la inocencia de Putin respecto a las interferencias rusas en occidente

Solo Trump cree en la inocencia de Putin respecto a las interferencias rusas en occidente

El propietario del negocio denuncia a la Polic¨ªa Nacional el 'hackeo' de su pantalla

Se recomienda hacerlo en ordenadores de sobremesa y port¨¢tiles. Pero ?est¨¢n a salvo nuestros archivos en el ¡®smartphone¡¯?

El exembajador de EE UU en Espa?a advierte de la injerencia de Rusia en las democracias occidentales

El plazo del departamento de Justicia estadounidense finalizaba este lunes

La vulnerabilidad ha sido descubierta por una universidad checa y afecta a los expedidos desde 2015

La formaci¨®n en competencias digitales es cada vez m¨¢s importante en un ecosistema empresarial que precisa de profesionales que no encuentra en el mercado

Los usuarios necesitan concienciarse de la importancia de proteger sus dispositivos m¨®viles tanto como lo hac¨ªan con los ordenadores

Pek¨ªn planea implantar en 2020 el Sistema de Cr¨¦dito Social para juzgar la confianza del sistema en sus m¨¢s de 1.300 millones de habitantes

Ben Rhodes, el gran asesor de Obama, repasa los devastadores efectos del a?o de presidencia republicana

El mercado funerario se adapta y ofrece servicios para borrar la 'huella digital' de los fallecidos

Era presidente cuando su pa¨ªs, un Estado digital en el que los independentistas catalanes buscan un modelo, sufri¨® en 2007 la agresi¨®n m¨¢s feroz sufrida hasta entonces en Internet

Los expertos detectan similitudes claves con NotPetya, la epidemia que puso en jaque a centenares de organizaciones en junio

El director de la entidad solicit¨® a Assange los 33.000 pol¨¦micos emails desaparecidos del servidor privado de la dem¨®crata

Tres expertos repasan las asignaturas pendientes de la ciberseguridad en Espa?a

Si alguien te incluye en un grupo de Whatsapp sin tu consentimiento, quiz¨¢s est¨¦ cometiendo una infracci¨®n en materia de datos personales ?Exageraci¨®n? Pues no.

Se tratar¨ªa de una vulnerabilidad del protocolo WPA2

Estamos en una era en la que se usan datos para ofrecer productos y servicios personalizados. Pero, ?sabemos qu¨¦ uso hacen las empresas de nuestros datos?

Los ciberataques del r¨¦gimen de Kim roban millones de d¨®lares

Los cibercriminales han encontrado un fil¨®n en este sistema operativo para instalar unos ¡®malware¡¯ silenciosos que atacan, principalmente, a entidades financieras

El ciberespacio es tierra de cultivo para delincuentes por el anonimato del que gozan los usuarios, y es aqu¨ª donde se plantea el debate sobre si debe primar la privacidad o la seguridad

Los documentos incluyen los detalles de un plan para asesinar a Kim Jong-un, seg¨²n un legislador surcoreano

El tel¨¦fono m¨®vil es una segunda llave id¨®nea para permitir el acceso a redes sociales y servicios, pero son preferibles las alternativas que eviten llamadas y mensajes de texto

?C¨®mo gestionar la proliferaci¨®n nuclear, el terrorismo internacional, la ciberdelincuencia, el cambio clim¨¢tico, la desigualdad o los movimientos migratorios involuntarios?

M¨¢s de 3.000 millones de direcciones de correo quedaron al descubierto en 2013

El instituto, basado en Helsinki, tratar¨¢ de dar respuesta a los ciberataques y la propaganda en la Red usada para desestabilizar

El inform¨¢tico y empresario ha sido acusado por EE?UU de trabajar para el espionaje ruso

Los independentistas catalanes intentan por todos los medios mantener un censo online

Diversos estudios detectan mensajes automatizados para ayudar a la derecha nacionalista alemana, aunque con una intensidad menor que en otras elecciones

Los republicanos demonizaron a Hillary Clinton por no utilizar un email gubernamental en el Departamento de Estado

La firma atraviesa una crisis tras el pirateo inform¨¢tico que sufri¨® a comienzos de septiembre

Los gestores de claves son una buena alternativa para evitar robos de credenciales

La madre de todas las nubes apela a la solidez de sus barreras de protecci¨®n para atraer a una Espa?a a¨²n reticente

Los humanos pensamos que somos muy listos, pero nos creemos muchas noticias falsas. As¨ª nos las distribuyen los programas inform¨¢ticos

Avril Lavigne, Bruno Mars o Carly Rae Jepsen son los nombres de las celebridades que m¨¢s riesgos inform¨¢ticos tienen si se les busca en Internet

El acusado asegur¨® que mont¨® la aplicaci¨®n sin consentimiento de su pareja para "sobreprotegerla"

Apple incorpora el reconocimiento facial en su nuevo tel¨¦fono. Pero varios programas replican con precisi¨®n los rasgos de cualquier persona y su forma de hablar

La Comisi¨®n Europea teme la entrada de compa?¨ªas del gigante asi¨¢tico en ¨¢mbitos sensibles como la energ¨ªa o el transporte

El 'ransomware' no es la ¨²nica amenaza que crece. El desajuste de robots industriales puede causar p¨¦rdidas millonarias; la difusi¨®n de noticias falsas, terremotos pol¨ªticos

Este movimiento quiere crear humanos mejorados a?adiendo tecnolog¨ªa al cuerpo para potenciar las capacidades f¨ªsicas y mentales