Los expertos advierten: el ¡®pin¡¯ no es suficiente para proteger el m¨®vil

Los tel¨¦fonos ya no solo se roban para revender el aparato. Con acceso al terminal, se logra suplantar la identidad

Los tel¨¦fonos ya no solo se roban para revender el aparato. Con acceso al terminal, se logra suplantar la identidad

M¨¢s del 90% de los v¨ªdeos falsos hiperrealistas, que se duplican cada seis meses, es pornograf¨ªa no consentida que se utiliza como arma de violencia machista

Algunas funciones permiten controlar cu¨¢nto tiempo usan el m¨®vil los menores e impedir compras en ¡®apps¡¯

El centro sanitario recupera procesos anal¨®gicos, como las ¨®rdenes en bol¨ªgrafo y a papel, para salvar la actividad asistencial: se han dejado de hacer m¨¢s de 4.000 anal¨ªticas, 11.000 consultas externas y 300 intervenciones

L¨ªderes de la sociedad civil sobresalen en un evento de PRISA Media para debatir los principales retos de Colombia en materia de seguridad digital. Enfatizan la importancia de capacitar a los l¨ªderes sociales e involucrar a las mujeres

Detenidas 64 personas en varias provincias que estaban a las ¨®rdenes de una red radicada en Nigeria

Profesionales de la ciberseguridad alertan de la importancia de invertir en proteger los sistemas y se?alan que el sector sanitario es de los m¨¢s rentables para los ciberdelincuentes

El centro recupera actividad, pero muy lentamente. El Govern insiste: ¡°No se negociar¨¢ con los piratas inform¨¢ticos¡±

La plataforma de Elon Musk ha estado algo m¨¢s de una hora sin permitir usar enlaces y fotos con normalidad

La regulaci¨®n europea o californiana de privacidad es insuficiente para corregir la dejadez en el crecimiento monopol¨ªstico de las grandes tecnol¨®gicas

El Gobierno catal¨¢n asegura que no habr¨¢ negociaci¨®n con los ciberdelincuentes, con los que no ha habido comunicaci¨®n: ¡°No pagaremos ni un c¨¦ntimo¡±

El ataque afecta a urgencias, el laboratorio y la farmacia. Obliga a hacer los tr¨¢mites inform¨¢ticos a mano y complica el acceso a los historiales de los pacienes

Pek¨ªn considera que los recientes vetos impuestos a la aplicaci¨®n de v¨ªdeos cortos forman parte de un plan de Washington para contener su desarrollo tecnol¨®gico

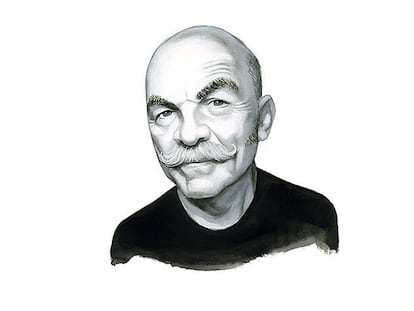

El exmarine, autor de un ¡®bestseller¡¯ y empresario del sector de la protecci¨®n ante ataques inform¨¢ticos es ahora el m¨¢ximo referente de este ¨¢mbito en el departamento de Estado de EE UU

Las pr¨¢cticas irregulares, como captar a usuarios que buscan en Google n¨²meros de tel¨¦fono y tenerlos en espera hasta 10 minutos, se extienden entre las empresas que ofrecen este servicio de consulta

El ¨®rgano comunitario y el que representa a los Estados se suman al Congreso de EE UU, que ya hab¨ªa vetado a sus empleados el uso de la aplicaci¨®n china, con el argumento de que es insegura

Compa?¨ªas como Google, Meta o Twitter se benefician de una legislaci¨®n de hace 67 a?os para regatear su responsabilidad sobre lo que se publica en internet

La decisi¨®n de Elon Musk de cobrar por los SMS para comprobar la identidad de los usuarios de Twitter pone de relevancia los servicios de autentificaci¨®n en dos pasos

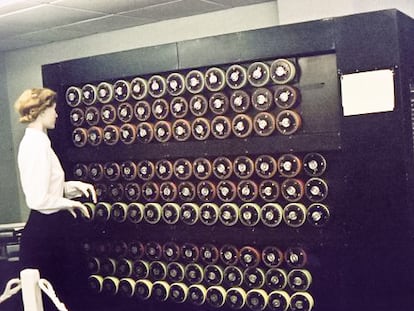

Un experimento con un rudimentario ordenador de 10 c¨²bits recuerda la vulnerabilidad de los sistemas actuales de cifrado ante los avances capaces de desvelar claves complejas basadas en la factorizaci¨®n

Un a?o despu¨¦s de iniciar la invasi¨®n, Mosc¨² sigue sin imponerse en un terreno en el que se le presupon¨ªa una superpotencia. La ciberdefensa ucrania ha sorprendido al mundo

M¨¢s de 20 millones de mexicanos podr¨ªan ser vulnerables a delitos de extorsi¨®n o robo de identidad, entre otros

El CEO de la empresa de ciberseguridad Sophos advierte de la creciente profesionalizaci¨®n de los delincuentes inform¨¢ticos y de la sofisticaci¨®n de sus ataques

Fermat fue uno de los matem¨¢ticos que m¨¢s contribuyeron al estudio de los n¨²meros primos

La compa?¨ªa tard¨® cinco horas en dar por cerrado un problema que afect¨® a millones de usuarios

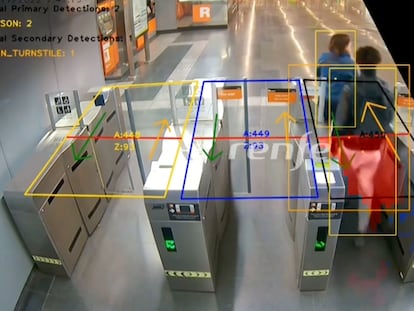

Las nuevas c¨¢maras de vigilancia de Renfe detectan cuando alguien se cuela en una estaci¨®n y recopilan datos en tiempo real para la seguridad de los pasajeros

La elecci¨®n y recuerdo de contrase?as ha pasado a ser una de las obsesiones y fracasos m¨¢s habituales de estos tiempos

Pasos sencillos para no caer en los correos y mensajes que suplantan la identidad de bancos y otros organismos para estafar al destinatario

Interior no disipa las dudas sobre los aspectos oscuros de la implantaci¨®n de una herramienta llamada a revolucionar las labores policiales, que suscita dudas en torno a su transparencia, proporcionalidad y mecanismos de gobernanza

Google abrir¨¢ este a?o su primer centro europeo del ramo, la universidad lanzar¨¢ un pionero grado de estudios y la Junta de Andaluc¨ªa centralizar¨¢ en la ciudad su atenci¨®n a ciberincidentes

A pesar de los vientos favorables para la industria de datos y la energ¨ªa, la era de la abundancia toca a su fin. La econom¨ªa y la geopol¨ªtica pondr¨¢n a prueba la capacidad humana de progresar en tiempos dif¨ªciles

La capacidad espa?ola para ser un referente en hidr¨®geno sit¨²a al pa¨ªs a la cabeza del desarrollo a escala mundial de esta fuente

El Ejecutivo retrasa la aplicaci¨®n de la ley de ciberseguridad que se aprob¨® con m¨¢xima urgencia para minimizar su coste para las operadoras

Estos trucos pueden ayudar a incrementar la velocidad de la conexi¨®n dom¨¦stica

El popular chatbot de OpenAI ayuda a democratizar el cibercrimen, al poner al alcance de quienes no saben programar una herramienta para desarrollar software malicioso

La presidenta de Signal es una de las voces m¨¢s cr¨ªticas con los excesos de las grandes tecnol¨®gicas y el capitalismo de vigilancia

El director de informaci¨®n de REDW considera primordial tener una copia de seguridad frente a posibles ataques

El teletrabajo ha puesto a prueba la seguridad y fiabilidad de los equipos inform¨¢ticos. Contar con dispositivos solventes ayuda a alcanzar la eficacia y la eficiencia productiva de un desempe?o laboral h¨ªbrido. El fabricante japon¨¦s Dynabook ofrece las series Port¨¦g¨¦ y Tecra, dos port¨¢tiles orientados al mercado profesional m¨¢s exigente

La compa?¨ªa recopila informaci¨®n personal de los datos de uso de sus aplicaciones, seg¨²n una investigaci¨®n

A lo largo de cinco meses un escuadr¨®n virtual de lectores nos han hecho llegar sus ideas, han compartido sin pudor su frustraci¨®n y, en ocasiones, nos han hecho ver nuestros errores e imprecisiones

Casi la mitad de las empresas espa?olas han sido v¨ªctimas de ataques cibern¨¦ticos en 2023. Los presupuestos de seguridad inform¨¢tica crecen, pero tambi¨¦n los ataques